Comment garder les mots de passe invisibles lors de l'exécution d'une commande comme argument SSH

Garder nos mots de passe bien protégés est quelque chose que nous devons tous prendre au sérieux, mais que faites-vous si programme ou application affiche votre mot de passe à la vue lorsque vous le tapez?

La session de questions-réponses d'aujourd'hui nous est offerte par SuperUser, une subdivision de Stack Exchange, un regroupement de sites Web Q & A gérés par la communauté.

La question

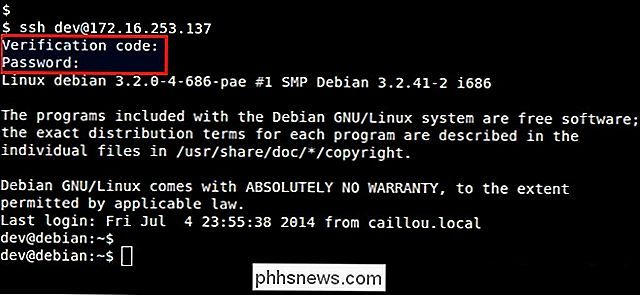

Le lecteur SuperUser user110971 veut savoir comment garder les mots de passe invisibles lors de l'exécution d'une commande en tant qu'argument SSH:

Si j'exécute cette commande et commence à taper le mot de passe MySQL, le mot de passe est visible:

- ssh user @ server 'mysql -u user -p'

Comment puis-je éviter cela? Si je me connecte via SSH et exécute la commande MySQL, alors tout va bien.

Comment garder les mots de passe invisibles lors de l'exécution d'une commande comme argument SSH?

Le contributeur SuperUser Answer

Toby Speight a la réponse pour nous:

Si vous fournissez une commande à distance, SSH n'attribue pas tty , donc la commande à distance est incapable de désactiver echo. Vous pouvez forcer SSH à fournir tty en utilisant l'option -t :

- ssh -t utilisateur @ serveur 'mysql -u utilisateur -p'

L'option équivalente ( pour -o ou pour le fichier de configuration) est RequestTTY . Je déconseille de l'utiliser dans le fichier de configuration car il peut avoir des effets indésirables pour les commandes non interactives.

Vous avez quelque chose à ajouter à l'explication? Sonnez dans les commentaires. Vous voulez lire plus de réponses d'autres utilisateurs de Stack Exchange? Découvrez le fil de discussion complet ici.

Crédit d'image: Captures d'écran Linux (Flickr)

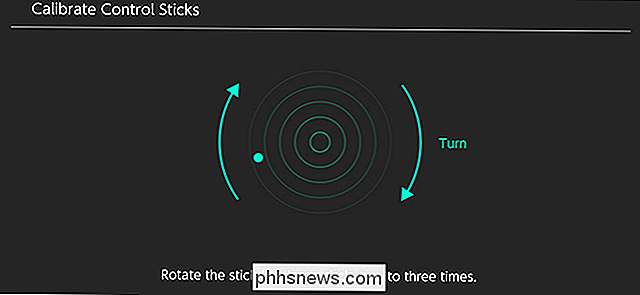

Comment calibrer les contrôleurs Joy-Con sur votre Nintendo Switch

Pour un boîtier aussi petit, les contrôleurs Joy-Con de la Nintendo Switch contiennent beaucoup de capteurs complexes et de mécanismes d'entrée. Il y a un accéléromètre, un gyroscope, une caméra infrarouge, plus de 20 boutons et deux boutons de commande, sans parler de l'écran tactile du Switch lui-même.

Comment optimiser la vie de la batterie de votre téléphone Android avec Greenify

À Ce stade, les smartphones sont prolifiques. Nous les utilisons pour les appels, les textos, les réseaux sociaux, les photos, les recherches rapides, le streaming de musique, le visionnage de vidéos ... la liste est longue. Mais chaque chose que vous faites draine votre vie de la batterie, et certaines applications vont même continuer à vider votre batterie en arrière-plan lorsque vous ne les utilisez pas.