Comment détecter le logiciel de surveillance d'ordinateur et de courrier électronique ou d'espionnage

En tant que professionnel de l'informatique, je surveille régulièrement les ordinateurs et les courriels des employés. Il est essentiel dans un environnement de travail à des fins administratives ainsi que pour la sécurité. La surveillance du courrier électronique, par exemple, vous permet de bloquer les pièces jointes pouvant contenir un virus ou un logiciel espion. La seule fois où je dois me connecter à un ordinateur des utilisateurs et travailler directement sur leur ordinateur, c'est pour résoudre un problème.

Cependant, si vous sentez que vous êtes surveillé alors que vous ne devriez pas l'être, vous pouvez utiliser quelques petites astuces pour déterminer si vous avez raison. Tout d'abord, surveiller l'ordinateur de quelqu'un signifie qu'il peut regarder tout ce que vous faites sur votre ordinateur en temps réel. Bloquer les sites pornographiques, supprimer des pièces jointes ou bloquer les spams avant qu'ils ne parviennent à votre boîte de réception, etc., ce n'est pas vraiment surveiller, mais plutôt le filtrage.

Le seul gros problème que je veux souligner avant de passer à autre chose est que si vous êtes dans un environnement d'entreprise et pensez que vous êtes surveillé, vous devez supposer qu'ils peuvent voir tout ce que vous faites sur l'ordinateur. En outre, supposons que vous ne serez pas en mesure de trouver le logiciel qui enregistre tout. Dans les environnements d'entreprise, les ordinateurs sont tellement personnalisés et reconfigurés qu'il est presque impossible de détecter quoi que ce soit, sauf si vous êtes un hacker. Cet article est plus orienté vers les utilisateurs à domicile qui pensent qu'un ami ou un membre de la famille essaie de les surveiller.

Surveillance informatique

Alors maintenant, si vous pensez toujours que quelqu'un vous espionne, voici ce que vous pouvez faire! La façon la plus simple et la plus simple pour quelqu'un de se connecter à votre ordinateur est d'utiliser le bureau à distance. La bonne chose est que Windows ne supporte pas plusieurs connexions simultanées alors que quelqu'un est connecté à la console (il y a un bidouillage pour cela, mais je ne m'inquiéterais pas). Cela signifie que si vous êtes connecté à votre ordinateur XP, 7 ou Windows 8 et que quelqu'un s'y connecte à l'aide de la fonction BUREAU À DISTANCE BUREAU À DISTANCE de Windows, votre écran sera verrouillé et il vous dira qui est connecté.

Alors pourquoi est-ce utile? C'est utile car cela signifie que pour que quelqu'un se connecte à VOTRE session sans que vous ne le remarquiez ou que votre écran ne soit pris en charge, il utilise un logiciel tiers. Cependant, en 2014, personne ne sera aussi évident et il est beaucoup plus difficile de détecter les logiciels furtifs tiers.

Si nous recherchons un logiciel tiers, communément appelé logiciel de contrôle à distance ou logiciel de réseau virtuel (VNC), nous devons partir de zéro. Habituellement, quand quelqu'un installe ce type de logiciel sur votre ordinateur, ils doivent le faire pendant que vous n'êtes pas là et qu'ils doivent redémarrer votre ordinateur. Ainsi, la première chose qui pourrait vous décourager est si votre ordinateur a été redémarré et vous ne vous en souvenez pas.

Deuxièmement, vous devriez vérifier dans votre menu Démarrer - Tous les programmes et de voir si quelque chose comme VNC, RealVNC, TightVNC, UltraVNC, LogMeIn, GoToMyPC, etc est installé ou non. Souvent, les gens se méfient et pensent qu'un utilisateur normal ne saura pas ce qu'est un logiciel et l'ignorera tout simplement. Si l'un de ces programmes est installé, quelqu'un peut se connecter à votre ordinateur sans que vous le sachiez tant que le programme s'exécute en arrière-plan en tant que service Windows.

Cela nous amène au troisième point. Généralement, si l'un des programmes listés ci-dessus est installé, il y aura une icône dans la barre des tâches car il doit être constamment en cours d'exécution pour fonctionner.

Vérifiez toutes vos icônes (même celles qui sont cachées) et voyez ce qui fonctionne. Si vous trouvez quelque chose dont vous n'avez pas entendu parler, faites une recherche rapide sur Google pour voir ce qui apparaît. Il est assez facile pour le logiciel de surveillance de masquer l'icône de la barre des tâches, donc si vous n'y voyez rien d'inhabituel, cela ne signifie pas que vous n'avez pas de logiciel de surveillance installé.

Donc, si rien n'apparaît dans les endroits évidents, passons aux choses plus compliquées.

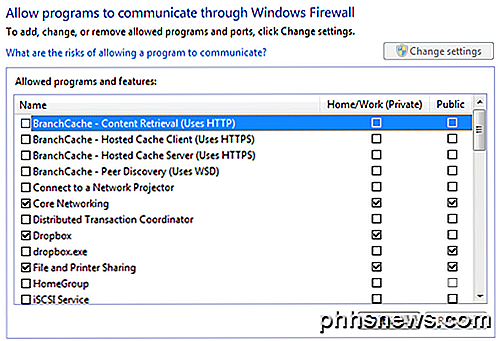

Vérifiez les ports du pare-feu

Encore une fois, parce que ce sont des applications tierces, ils doivent se connecter à Windows sur différents ports de communication. Les ports sont simplement une connexion de données virtuelle par laquelle les ordinateurs partagent des informations directement. Comme vous le savez déjà, Windows est livré avec un pare-feu intégré qui bloque de nombreux ports entrants pour des raisons de sécurité. Si vous n'utilisez pas un site FTP, pourquoi votre port 23 devrait-il être ouvert, n'est-ce pas?

Ainsi, pour que ces applications tierces puissent se connecter à votre ordinateur, elles doivent passer par un port qui doit être ouvert sur votre ordinateur. Vous pouvez vérifier tous les ports ouverts en allant sur Démarrer, Panneau de configuration et Pare-feu Windows . Ensuite, cliquez sur Autoriser un programme de fonctionnalité via le pare-feu Windows sur le côté gauche.

Ici, vous verrez une liste de programmes avec des cases à cocher à côté d'eux. Ceux qui sont cochés sont "ouverts" et ceux non cochés ou non listés sont "fermés". Parcourez la liste et voyez s'il y a un programme que vous ne connaissez pas ou qui correspond à VNC, à la télécommande, etc. Si c'est le cas, vous pouvez bloquer le programme en décochant la case correspondante!

Vérifier les connexions sortantes

Malheureusement, c'est un peu plus compliqué que ça. Dans certains cas, il peut y avoir une connexion entrante, mais dans de nombreux cas, le logiciel installé sur votre ordinateur ne dispose que d'une connexion sortante vers un serveur. Sous Windows, toutes les connexions outbounds sont autorisées, ce qui signifie que rien n'est bloqué. Si tout le logiciel d'espionnage enregistre des données et les envoie à un serveur, alors il n'utilise qu'une connexion sortante et ne s'affichera donc pas dans cette liste de pare-feu.

Pour attraper un tel programme, nous devons voir les connexions sortantes de notre ordinateur aux serveurs. Il y a une foule de façons de le faire et je vais en parler ici. Comme je l'ai dit plus tôt, cela devient un peu compliqué maintenant parce que nous avons affaire à un logiciel vraiment furtif et que vous ne le trouverez pas facilement.

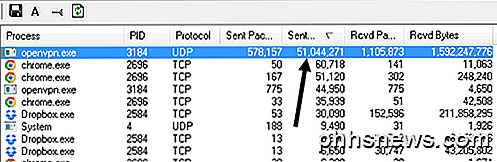

TCPView

Tout d'abord, téléchargez un programme appelé TCPView de Microsoft. C'est un très petit fichier et vous n'avez même pas à l'installer, il suffit de le décompresser et de double-cliquer sur Tcpview . La fenêtre principale ressemblera à ceci et n'aura probablement aucun sens.

Fondamentalement, il vous montre toutes les connexions de votre ordinateur à d'autres ordinateurs. Sur le côté gauche se trouve le nom du processus, qui sera les programmes en cours d'exécution, à savoir Chrome, Dropbox, etc. Les seules autres colonnes que nous devons examiner sont l' adresse distante et l' état . Allez-y et trier par colonne Etat et regardez tous les processus répertoriés sous ESTABLISHED . Établi signifie qu'il y a actuellement une connexion ouverte. Notez que le logiciel d'espionnage n'est peut-être pas toujours connecté au serveur distant. C'est donc une bonne idée de laisser ce programme ouvert et de surveiller tout nouveau processus qui pourrait apparaître dans l'état établi.

Ce que vous voulez faire est de filtrer cette liste à des processus dont vous ne reconnaissez pas le nom. Chrome et Dropbox sont bien et pas de cause d'alarme, mais ce qui est openvpn.exe et rubyw.exe? Eh bien, dans mon cas, j'utilise un VPN pour me connecter à Internet, donc ces processus sont pour mon service VPN. Cependant, vous pouvez simplement Google ces services et rapidement comprendre cela vous-même. Les logiciels VPN n'espionnent pas les logiciels, donc pas de soucis là-bas. Lorsque vous recherchez un processus, vous serez instantanément en mesure de déterminer s'il est sûr ou non en regardant simplement les résultats de la recherche.

Une autre chose que vous voulez vérifier sont les colonnes d'extrême droite appelées paquets envoyés, octets envoyés, etc. Trier par octets envoyés et vous pouvez instantanément voir quel processus envoie le plus de données de votre ordinateur. Si quelqu'un surveille votre ordinateur, il doit envoyer les données quelque part, donc à moins que le processus ne soit extrêmement bien caché, vous devriez le voir ici.

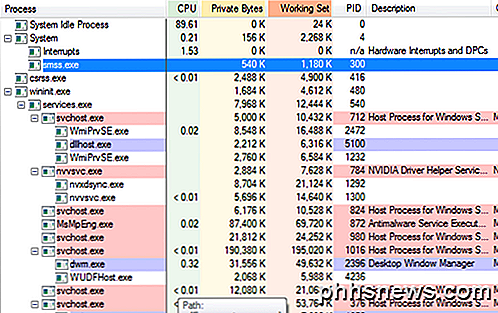

Explorateur de processus

Un autre programme que vous pouvez utiliser pour trouver tous les processus en cours d'exécution sur votre ordinateur est Process Explorer de Microsoft. Lorsque vous l'exécutez, vous verrez beaucoup d'informations sur chaque processus et même les processus enfants qui s'exécutent dans les processus parents.

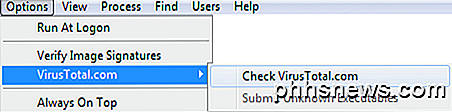

Process Explorer est assez génial car il se connecte à VirusTotal et peut vous dire instantanément si un processus a été détecté comme malware ou non. Pour ce faire, cliquez sur Options, VirusTotal.com, puis cliquez sur Check VirusTotal.com . Il vous amènera à leur site Web pour lire les TOS, fermez-le et cliquez sur Oui dans la boîte de dialogue du programme.

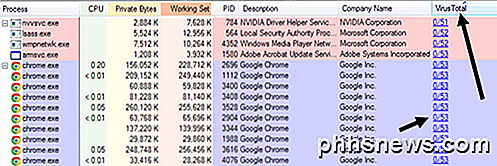

Une fois que vous faites cela, vous verrez une nouvelle colonne qui montre le dernier taux de détection d'analyse pour un grand nombre de processus. Il ne sera pas en mesure d'obtenir la valeur de tous les processus, mais c'est mieux que rien. Pour ceux qui n'ont pas de score, allez-y et recherchez manuellement ces processus dans Google. Pour ceux qui ont des scores, vous voulez dire à peu près 0 / XX. Si ce n'est pas 0, allez-y et suivez le processus Google ou cliquez sur les numéros à afficher sur le site Web VirusTotal pour ce processus.

J'ai également tendance à trier la liste par nom de l'entreprise et tout processus qui n'a pas une société répertoriée, je Google à vérifier. Cependant, même avec ces programmes, vous ne pouvez toujours pas voir tous les processus.

Rootkits

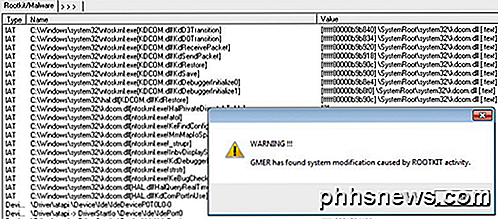

Il existe également des programmes furtifs de classe appelés rootkits, que les deux programmes ci-dessus ne pourront même pas voir. Dans ce cas, si vous ne trouvez rien de suspect en vérifiant tous les processus ci-dessus, vous devrez essayer des outils encore plus robustes. Rootkit Revealer est un autre bon outil de Microsoft, mais il est très ancien.

Les autres bons outils anti-rootkit sont Malwarebytes Anti-Rootkit Beta, que je recommande fortement car leur outil anti-malware a été classé n ° 1 en 2014. Un autre populaire est GMER.

Je vous suggère d'installer ces outils et de les exécuter. S'ils trouvent quelque chose, supprimez ou supprimez tout ce qu'ils suggèrent. En outre, vous devez installer un logiciel anti-malware et anti-virus. Beaucoup de ces programmes furtifs que les gens utilisent sont considérés comme des logiciels malveillants / virus, ils seront donc supprimés si vous exécutez le logiciel approprié. Si quelque chose est détecté, assurez-vous de le faire sur Google afin de savoir s'il s'agit d'un logiciel de surveillance ou non.

Surveillance de sites Web et de courriels

Pour vérifier si votre email est surveillé est également compliqué, mais nous allons rester avec les choses faciles pour cet article. Chaque fois que vous envoyez un e-mail depuis Outlook ou un client de messagerie sur votre ordinateur, il doit toujours se connecter à un serveur de messagerie. Maintenant, il peut soit se connecter directement, soit se connecter via ce qu'on appelle un serveur proxy, qui prend une requête, l'altère ou la vérifie, et la transmet à un autre serveur.

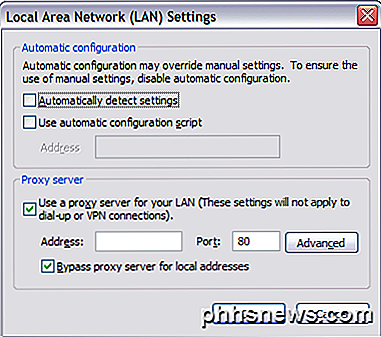

Si vous passez par un serveur proxy pour la navigation par e-mail ou sur le Web, les sites Web auxquels vous accédez ou les e-mails que vous écrivez peuvent être enregistrés et consultés ultérieurement. Vous pouvez vérifier les deux et voici comment. Pour IE, allez dans Outils, puis Options Internet . Cliquez sur l'onglet Connexions et choisissez Paramètres LAN .

Si la case Serveur proxy est cochée et qu'elle possède une adresse IP locale avec un numéro de port, cela signifie que vous passez d'abord par un serveur local avant d'atteindre le serveur Web. Cela signifie que tout site Web que vous visitez d'abord passe par un autre serveur exécutant un type de logiciel qui bloque l'adresse ou simplement le connecte. La seule fois où vous serez en sécurité, c'est si le site que vous visitez utilise SSL (HTTPS dans la barre d'adresse), ce qui signifie que tout ce qui est envoyé de votre ordinateur au serveur distant est crypté. Même si votre entreprise capturait les données entre les deux, elle serait cryptée. Je dis un peu en sécurité parce que s'il y a un logiciel d'espionnage installé sur votre ordinateur, il peut capturer des frappes et donc capturer tout ce que vous tapez dans ces sites sécurisés.

Pour votre messagerie d'entreprise, vous recherchez la même chose, une adresse IP locale pour les serveurs de messagerie POP et SMTP. Pour vérifier dans Outlook, allez dans Outils, Comptes de messagerie, puis cliquez sur Modifier ou Propriétés et recherchez les valeurs pour le serveur POP et SMTP. Malheureusement, dans les environnements d'entreprise, le serveur de messagerie est probablement local et vous êtes donc surveillé, même s'il ne s'agit pas d'un proxy.

Vous devriez toujours faire attention en écrivant des courriels ou en parcourant des sites Web pendant que vous êtes au bureau. Essayer de percer la sécurité pourrait aussi vous causer des ennuis s'ils découvrent que vous avez contourné leurs systèmes! Les informaticiens n'aiment pas ça, je peux vous le dire par expérience! Cependant, si vous voulez sécuriser votre navigation sur le Web et votre activité de courrier électronique, votre meilleur pari est d'utiliser un VPN comme un accès Internet privé.

Cela nécessite l'installation d'un logiciel sur l'ordinateur, ce que vous ne pourrez peut-être pas faire en premier lieu. Cependant, si vous le pouvez, vous pouvez être sûr que personne n'est capable de voir ce que vous faites dans votre navigateur tant qu'il n'y a pas de logiciel local d'espionnage installé! Il n'y a rien qui puisse cacher vos activités du logiciel d'espionnage installé localement, car il peut enregistrer des frappes au clavier, etc., alors faites de votre mieux pour suivre mes instructions ci-dessus et désactiver le programme de surveillance. Si vous avez des questions ou des préoccupations, n'hésitez pas à commenter. Prendre plaisir!

![[Sponsored Sponsored] Armer votre PC avec le meilleur nouveau lecteur multimédia qu'il mérite](http://phhsnews.com/img/how-to-2018/arm-your-pc-with-best-new-media-player-it-deserves.png)

[Sponsored Sponsored] Armer votre PC avec le meilleur nouveau lecteur multimédia qu'il mérite

Il est évident que Windows 10 viendra avec des fonctionnalités innovantes. Cependant, Microsoft ne dépense pas beaucoup d'énergie sur l'amélioration de la lecture des médias de l'OS ni sur le centre des médias, ce qui a été illustré par la confirmation du manque de Windows Media Player dans Windows 10.

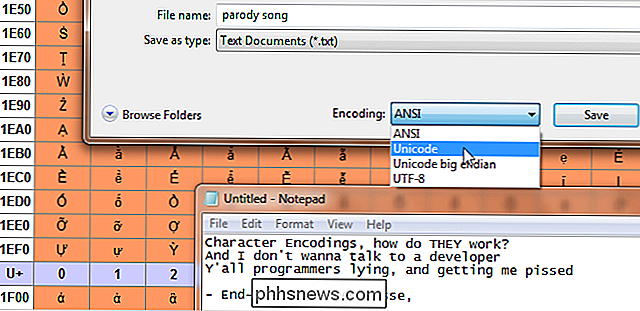

Quels sont les encodages de caractères comme ANSI et Unicode, et comment sont-ils différents?

ASCII, UTF-8, ISO-8859 ... Vous avez peut-être vu ces singes étranges circuler, mais que faire? ils signifient réellement? Continuez votre lecture en expliquant ce qu'est l'encodage des caractères et comment ces acronymes se rapportent au texte brut que nous voyons à l'écran Building Blocks Quand nous parlons de langage écrit, nous parlons de lettres comme éléments constitutifs des mots, qui ensuite construire des phrases, des paragraphes, et ainsi de suite.