Qu'est-ce qu'un exploit "zero-day" et comment vous protéger?

La presse technique écrit constamment de nouveaux et dangereux "zero-day" exploits. Mais qu'est-ce qu'un exploit de zéro-jour, qu'est-ce qui le rend si dangereux, et - le plus important - comment vous protéger?

Les attaques du jour zéro se produisent lorsque les méchants ont devancé les gentils, nous attaquant avec des vulnérabilités nous n'avons même jamais su existé. Ils sont ce qui se passe quand nous n'avons pas eu le temps de préparer nos défenses.

Le logiciel est vulnérable

Le logiciel n'est pas parfait. Le navigateur dans lequel vous lisez ceci - que ce soit Chrome, Firefox, Internet Explorer ou toute autre chose - est sûr d'avoir des bugs dedans. Un logiciel aussi complexe est écrit par des êtres humains et a des problèmes que nous ne connaissons pas encore. Beaucoup de ces bogues ne sont pas très dangereux - peut-être qu'ils provoquent un dysfonctionnement d'un site Web ou que votre navigateur plante. Cependant, certains bogues sont des failles de sécurité. Un attaquant qui connaît le bogue peut créer un exploit qui utilise le bogue du logiciel pour accéder à votre système.

Bien sûr, certains logiciels sont plus vulnérables que d'autres. Par exemple, Java a connu un flot incessant de vulnérabilités qui permettent aux sites Web utilisant le plug-in Java d'échapper au sandbox Java et d'avoir un accès complet à votre machine. Les exploits qui parviennent à compromettre la technologie de sandboxing de Google Chrome sont beaucoup plus rares, même si Chrome a eu zéro jour.

Divulgation responsable

Parfois, une vulnérabilité est découverte par les gentils. Soit le développeur découvre lui-même la vulnérabilité, soit les pirates informatiques découvrent la vulnérabilité et la divulguent de manière responsable, peut-être à travers quelque chose comme Pwn2Own ou le programme Google Chrome Bug Bounty, qui récompensent les pirates informatiques pour avoir découvert les vulnérabilités. Le développeur corrige le bogue et publie un correctif pour celui-ci.

Des personnes malveillantes peuvent tenter d'exploiter la vulnérabilité après qu'elle a été divulguée et corrigée, mais les gens ont eu le temps de se préparer.

en temps opportun, de sorte que ces attaques peuvent encore être dangereux. Cependant, si une attaque cible un logiciel utilisant une vulnérabilité connue pour laquelle un correctif est déjà disponible, ce n'est pas une attaque «zero-day»

Zero-Day Attacks

Parfois, une vulnérabilité est découverte par le mauvais les gars. Les personnes qui découvrent la vulnérabilité peuvent la vendre à d'autres personnes et organisations à la recherche d'exploits (ce n'est pas seulement les adolescents dans les sous-sols qui essayent de se moquer de vous, c'est le crime organisé en action) ou l'utiliser eux-mêmes. La vulnérabilité est peut-être déjà connue du développeur, mais le développeur n'a peut-être pas été capable de la réparer à temps.

Dans ce cas, ni le développeur ni les personnes utilisant le logiciel ne préviennent que leur logiciel est vulnérable. Les gens apprennent seulement que le logiciel est vulnérable quand il est déjà attaqué, souvent en examinant l'attaque et en apprenant quel bogue il exploite.

Ceci est une attaque du jour zéro - cela signifie que les développeurs ont eu zéro jour pour traiter le problème avant qu'il ne soit déjà exploité dans la nature. Cependant, les méchants ont su à ce sujet assez longtemps pour créer un exploit et commencer à attaquer. Le logiciel reste vulnérable aux attaques jusqu'à ce qu'un correctif soit publié et appliqué par les utilisateurs, ce qui peut prendre plusieurs jours.

Comment vous protéger

Les jours zéro sont effrayants car nous n'en avons aucun préavis. Nous ne pouvons pas empêcher les attaques du jour zéro en conservant notre logiciel corrigé. Par définition, aucun correctif n'est disponible pour une attaque zero-day.

Que pouvons-nous faire pour nous protéger des exploits zero-day?

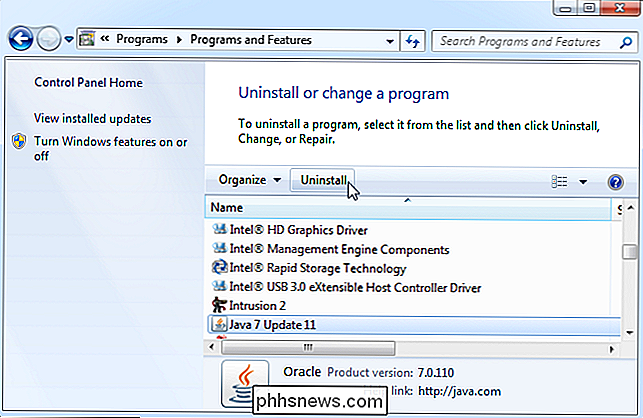

- Évitez les logiciels vulnérables : nous ne savons pas avec certitude s'il existe sera une autre vulnérabilité zero-day dans Java à l'avenir, mais la longue histoire des attaques zero-day de Java signifie qu'il y en aura probablement. (En fait, Java est actuellement vulnérable à plusieurs attaques zero-day qui n'ont pas encore été corrigées.) Désinstallez Java (ou désactivez le plug-in si vous avez besoin de Java) et vous êtes moins à risque d'attaques zero-day . Le lecteur PDF d'Adobe et Flash Player ont également connu un certain nombre d'attaques zero-day, bien qu'elles se soient améliorées récemment.

- Réduisez votre surface d'attaque : moins vous avez de logiciels vulnérables aux attaques du jour zéro, mieux c'est. C'est pourquoi il est bon de désinstaller les plug-ins de navigateur que vous n'utilisez pas et d'éviter d'avoir des logiciels serveur inutiles exposés directement à Internet. Même si le logiciel du serveur est entièrement corrigé, une attaque de type "zero-day" peut éventuellement se produire.

- Exécuter un antivirus : Les antivirus peuvent aider contre les attaques de type "zero-day". Une attaque qui tente d'installer des logiciels malveillants sur votre ordinateur peut trouver l'installation de logiciels malveillants déjouée par l'antivirus. L'heuristique d'un antivirus (qui détecte une activité suspecte) peut également bloquer une attaque de type "zero-day". Les antivirus peuvent ensuite être mis à jour pour une protection contre l'attaque du jour zéro plus tôt qu'un correctif n'est disponible pour le logiciel vulnérable lui-même.

- Gardez votre logiciel à jour : la mise à jour régulière de votre logiciel ne vous protégera pas contre les zero-days, mais cela vous assurera le correctif dès que possible après sa sortie. C'est aussi pourquoi il est important de réduire votre surface d'attaque et de se débarrasser des logiciels potentiellement vulnérables que vous n'utilisez pas. C'est moins de logiciels dont vous devez vous assurer qu'ils sont mis à jour.

Nous avons expliqué ce qu'est un exploit est une vulnérabilité de sécurité permanente et non corrigée connue sous le nom? Voyez si vous pouvez trouver la réponse à notre section Anecdote Geek!

Comment supprimer l'icône Windows Defender de votre zone de notification

Windows 10 a toujours inclus l'antivirus Windows Defender, mais de nombreux utilisateurs Windows n'ont pas remarqué qu'il était encore là. Pour plus de clarté, la mise à jour anniversaire de Windows 10 ajoute une icône Windows Defender à la zone de notification de votre barre des tâches. L'icône Windows Defender en forme de bouclier s'affiche même si vous avez installé un autre programme antivirus.

Résoudre le bouton Précédent ne fonctionne pas dans Internet Explorer

J'ai récemment rencontré un problème très étrange sur une de mes machines Windows où le bouton Retour dans Internet Explorer a cessé de fonctionner! Je repousserais et rien ne se passerait! C'était la chose la plus étrange et c'était sur une nouvelle installation de Windows 10 avec IE 11. Je n'