Quelle est la différence entre un VPN et un proxy?

Un proxy vous connecte à un ordinateur distant et un VPN vous connecte à un ordinateur distant de sorte qu'ils doivent être plus ou moins identiques chose, non? Pas exactement. Voyons quand vous pourriez vouloir utiliser chacun, et pourquoi les proxies sont un mauvais substitut aux VPNs.

Choisir le bon outil est critique

Pratiquement toutes les deux semaines, il y a une histoire majeure sur le cryptage, les fuites de données, l'espionnage, ou d'autres problèmes de confidentialité numérique. Beaucoup de ces articles parlent de l'importance de renforcer la sécurité de votre connexion Internet, comme l'utilisation d'un VPN (Virtual Private Network) lorsque vous êtes sur Wi-Fi, mais ils sont souvent légers sur les détails. Comment fonctionnent exactement les serveurs proxy et les connexions VPN dont nous entendons parler? Si vous voulez investir temps et énergie dans l'amélioration de la sécurité, vous devez être sûr de choisir le bon outil pour le bon travail.

Bien qu'ils soient fondamentalement différents, les VPN et les proxies ont un point commun: ils vous permettent tous deux d'apparaître comme si vous vous connectez à Internet à partir d'un autre endroit. Comment ils accomplissent cette tâche et le degré auquel ils offrent la confidentialité, le cryptage, et d'autres fonctions, cependant, varie énormément.

Proxys Masquer votre adresse IP

Un serveur proxy est un serveur qui agit comme un intermédiaire dans le flux de votre trafic Internet, de sorte que vos activités internet semblent provenir d'ailleurs. Disons par exemple que vous êtes physiquement situé à New York et que vous voulez vous connecter à un site web géographiquement limité aux personnes situées au Royaume-Uni. Vous pouvez vous connecter à un serveur proxy situé au Royaume-Uni, puis vous connecter à ce site Web.

Les proxies sont parfaits pour les tâches à faible enjeu telles que regarder des vidéos YouTube restreintes à une région, contourner des filtres de contenu simples ou contourner les restrictions IP sur services.

Par exemple: Plusieurs personnes dans notre foyer jouent à un jeu en ligne où vous recevez un bonus journalier en jeu pour voter pour le serveur de jeu sur un site de classement de serveurs. Cependant, le site de classement a une politique de vote par IP indépendamment du fait que différents noms de joueurs soient utilisés. Grâce aux serveurs proxy, chaque personne peut enregistrer son vote et obtenir le bonus en jeu, car le navigateur Web de chaque personne semble provenir d'une autre adresse IP.

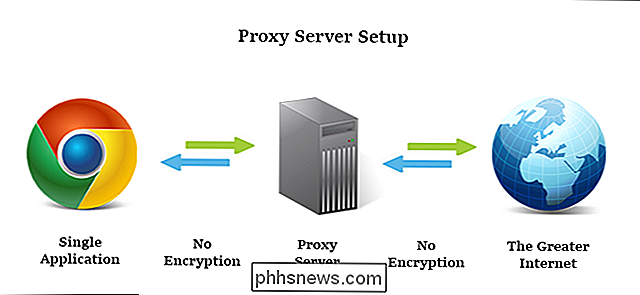

De l'autre côté, les serveurs proxy ne sont pas si performants -stocks des tâches. Les serveurs proxy seulement masquent votre adresse IP et se comportent comme un idiot pour votre trafic Internet. Ils ne chiffrent pas votre trafic entre votre ordinateur et le serveur proxy, ils ne suppriment généralement pas les informations d'identification de vos transmissions au-delà de la simple permutation IP, et aucune considération de sécurité ou de confidentialité supplémentaire n'est intégrée.

l'accès au flux de données (votre fournisseur de services Internet, votre gouvernement, un type qui renifle le trafic Wi-Fi à l'aéroport, etc.) peut fouiller votre trafic. En outre, certains exploits, comme des éléments malveillants Flash ou JavaScript dans votre navigateur Web, peuvent révéler votre véritable identité. Cela rend les serveurs proxy impropres à des tâches sérieuses comme empêcher l'opérateur d'un hotspot Wi-FI malveillant de voler vos données.

Enfin, les connexions au serveur proxy sont configurées application par application et non sur l'ensemble de l'ordinateur. Vous ne configurez pas l'intégralité de votre ordinateur pour vous connecter au proxy: vous configurez votre navigateur Web, votre client BitTorrent ou une autre application compatible proxy. C'est génial si vous voulez juste une seule application pour se connecter au proxy (comme notre schéma de vote ci-dessus), mais pas si vous souhaitez rediriger votre connexion Internet entière.

Les deux protocoles de serveur proxy les plus courants sont HTTP et SOCKS

Proxies HTTP

Le plus ancien type de serveur proxy, les proxies HTTP sont conçus expressément pour le trafic web. Vous branchez le serveur proxy dans le fichier de configuration de votre navigateur Web (ou utilisez une extension de navigateur si votre navigateur ne prend pas en charge les proxies en mode natif) et tout votre trafic Web est acheminé via le proxy distant.

Si vous utilisez un proxy HTTP pour vous connecter à un service sensible quelconque, comme votre adresse e-mail ou votre banque, il est critique d'utiliser un navigateur avec SSL activé et de vous connecter à un site Web prenant en charge le cryptage SSL . Comme nous l'avons noté plus haut, les proxys ne chiffrent aucun trafic, donc le seul chiffrement que vous obtenez en les utilisant est le chiffrement que vous fournissez vous-même

SOCKS Proxies

RELATED: Comment anonymiser et chiffrer votre trafic BitTorrent

Le système mandataire SOCKS est une extension utile du système proxy HTTP dans la mesure où SOCKS est indifférent au type de trafic qui le traverse.

Lorsque les proxys HTTP ne peuvent traiter que le trafic web, un serveur SOCKS va simplement passer le trafic qu'il génère, qu'il s'agisse d'un serveur Web, d'un serveur FTP ou d'un client BitTorrent. En fait, dans notre article sur la sécurisation de votre trafic BitTorrent, nous vous recommandons d'utiliser BTGuard, un service proxy anonyme SOCKS basé au Canada.

L'inconvénient des proxies SOCKS est qu'ils sont plus lents que les proxy HTTP purs car ils ont plus overhead et, comme les proxies HTTP, ils n'offrent pas de cryptage au-delà de ce que vous appliquez personnellement à la connexion donnée.

Comment sélectionner un proxy

Quand il s'agit de choisir un proxy, ça paie ... eh bien, payez. Alors que l'Internet est inondé de milliers de serveurs proxy gratuits, ils sont presque universellement floues avec une disponibilité médiocre. Ce type de services peut être idéal pour une tâche ponctuelle qui prend quelques minutes (et qui n'est pas particulièrement sensible par nature), mais cela ne vaut vraiment pas la peine de s'appuyer sur des procurations libres d'origine inconnue pour quelque chose de plus important. Si vous savez ce que vous voulez en termes de qualité et de confidentialité, vous pouvez trouver des piles de serveurs proxy gratuits sur Proxy4Free, une base de données proxy libre bien établie.

Bien qu'il existe des services commerciaux autonomes comme BTGuard mentionné ci-dessus, la montée des ordinateurs plus rapides et des appareils mobiles couplés avec des connexions plus rapides (qui réduisent l'impact du chiffrement) le proxy est largement tombé en disgrâce car de plus en plus de gens optent pour des solutions VPN supérieures. Les réseaux privés cryptent votre connexion

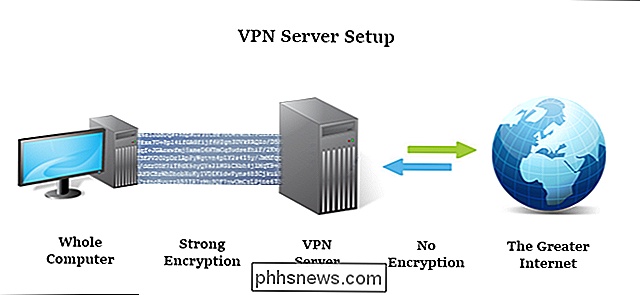

Les réseaux privés virtuels, comme les proxies, font apparaître votre trafic comme s'il provenait d'une adresse IP distante. Mais c'est là que s'arrêtent les similitudes. Les VPN sont configurés au niveau du système d'exploitation et la connexion VPN capture l'intégralité de la connexion réseau du périphérique sur lequel elle est configurée. Cela signifie que contrairement à un serveur proxy, qui agit simplement comme un serveur intermédiaire pour une seule application (comme votre navigateur Web ou client BitTorrent), les VPN capturent le trafic de chaque application sur votre ordinateur, à partir de votre En outre, tout ce processus est transmis via un tunnel fortement crypté entre votre ordinateur et le réseau distant. Cela fait d'une connexion VPN la solution la plus idéale pour tout type d'utilisation de réseau à enjeux élevés où la confidentialité ou la sécurité est une préoccupation. Avec un VPN, ni votre FAI, ni aucune autre partie snooping ne peut accéder à la transmission entre votre ordinateur et le serveur VPN. Si vous voyagiez dans un pays étranger, par exemple, et que vous craigniez de vous connecter à vos sites Web financiers, d'envoyer des courriels ou même de vous connecter à distance à votre réseau domestique, vous pourriez facilement configurer votre ordinateur portable pour utiliser un VPN. > Même si vous n'êtes pas en voyage d'affaires en Afrique rurale, vous pouvez toujours bénéficier d'un VPN. Avec un VPN activé, vous n'avez jamais à vous soucier des pratiques de sécurité Wi-Fi / réseau dans les cafés ou de l'Internet gratuit de votre hôtel.

Bien que les VPN soient fantastiques, ils ne sont pas sans inconvénients . Ce que vous obtenez en cryptage de connexion, vous payez en argent et en puissance de calcul. L'exécution d'un VPN nécessite un bon matériel et, en tant que tel, de bons services VPN ne sont pas gratuits (bien que certains fournisseurs, comme TunnelBear, proposent un paquet gratuit très spartiate). Attendez-vous à payer au moins quelques dollars par mois pour un service VPN robuste comme les solutions que nous recommandons dans notre guide VPN, StrongVPN et ExpressVPN.

CONNEXION:

Comment choisir le meilleur service VPN pour vos besoins

L'autre coût associé aux VPN est la performance. Les serveurs proxy transmettent simplement vos informations. Il n'y a pas de coût de bande passante et seulement un peu de latence supplémentaire quand vous les utilisez. D'un autre côté, les serveurs VPN masquent à la fois la puissance de traitement et la bande passante en raison de la surcharge introduite par les protocoles de chiffrement. Plus le protocole VPN est performant et meilleur est le matériel distant, moins il y a de frais généraux.

Le processus de sélection d'un VPN est un peu plus nuancé que la sélection d'un serveur proxy gratuit. Si vous êtes pressé et que vous voulez un service VPN fiable que nous recommandons tous les jours et

, nous vous dirigerons vers Strong VPN, notre VPN de prédilection. Si vous souhaitez lire plus en détail les fonctionnalités VPN et comment en sélectionner une, nous vous encourageons à consulter notre article détaillé sur le sujet.

En résumé, les proxy sont parfaits pour cacher votre identité pendant tâches triviales (comme "se faufiler" dans un autre pays pour regarder un match de sport) mais quand il s'agit de plus de tâches en série (comme vous protéger de l'espionnage), vous avez besoin d'un VPN.

Comment effectuer des sauvegardes de Time Machine sur le réseau

Apple Time Machine sauvegarde généralement vers un lecteur externe ou sans fil vers une Time Capsule. Mais, si vous avez un Mac de rechange, vous pouvez le transformer en un serveur Time Machine. Tous vos autres Macs peuvent y sauvegarder sur le réseau, comme s'il s'agissait d'une Time Capsule. Cela nécessite le logiciel OS X Server d'Apple.

Navigation rapide dans les calendriers de votre Mac avec les raccourcis clavier

L'application de calendrier du Mac est un moyen puissant de planifier des événements et des rendez-vous, et surtout, elle est incluse avec OS X. Les plus belles choses à propos de Calendar, c'est que vous pouvez facilement changer la façon dont il cherche à faire un zoom avant ou arrière sur un ensemble spécifique d'événements.