Comment sécuriser vos comptes avec une clé U2F ou YubiKey

L'authentification à deux facteurs est importante, mais c'est un problème. Au lieu de taper un code depuis votre téléphone, que se passerait-il si vous pouviez insérer une clé USB pour accéder à vos comptes importants?

C'est ce que fait U2F: c'est un standard émergent pour les jetons d'authentification physique. Les clés U2F actuelles sont de petits périphériques USB. Pour vous connecter, vous n'avez pas besoin d'entrer un code d'authentification fourni par une application ou un message texte - il suffit d'insérer la clé de sécurité USB et d'appuyer sur un bouton

Cette norme prend forme, elle n'est donc supportée que par Chrome. Firefox, et Opera en ce moment, et par quelques gros services: Google, Facebook, Dropbox et GitHub vous permettent tous d'utiliser les clés U2F pour sécuriser votre compte.

Vous pourrez bientôt utiliser ce type d'USB clé de sécurité sur de nombreux autres sites grâce à l'API Web Authentication. Il s'agira d'une API d'authentification standard qui fonctionne sur toutes les plates-formes et tous les navigateurs et qui prendra en charge les clés USB ainsi que d'autres méthodes d'authentification. Cette nouvelle API était à l'origine connue sous le nom de FIDO 2.0.

Ce dont vous avez besoin

RELATED: Explication de U2F: Google et autres entreprises créent un jeton de sécurité universel

Pour commencer besoin de quelques éléments:

- Une clé de sécurité FIDO U2F : vous aurez besoin du jeton d'authentification physique pour commencer. La documentation officielle de Google indique aux utilisateurs de rechercher la clé de sécurité FIDO U2F sur Amazon et d'en acheter une. Le meilleur résultat est celui de Yubico, qui a travaillé avec Google pour développer U2F avant d'autres entreprises, et qui a l'habitude de fabriquer des clés de sécurité USB. La clé Yubico U2F est un bon pari pour 18 $. Le YubiKey NEO plus cher est nécessaire si vous voulez l'utiliser avec un appareil Android via NFC, mais d'après ce que nous pouvons dire, cette fonctionnalité est limitée à encore moins de services, donc cela ne vaut probablement pas le coût supplémentaire à ce stade

- Google Chrome, Mozilla Firefox ou Opera: Chrome fonctionne sur Windows, Mac, Linux, Chrome OS et même Android si vous avez une clé U2F qui peut s'authentifier sans fil via NFC. Mozilla Firefox inclut maintenant le support U2F, mais il est désactivé par défaut et doit être activé avec une option cachée pour le moment. (Opera prend également en charge les clés de sécurité U2F, car il est basé sur Google Chrome.)

Lorsque vous vous connectez à partir d'une plateforme ne prenant pas en charge les clés de sécurité, par exemple, tout navigateur sur un iPhone, Microsoft Edge sur un PC Windows ou Safari sur un Mac: vous pourrez toujours authentifier à l'ancienne, avec un code envoyé à votre téléphone.

Si vous avez une clé compatible avec la technologie NFC, vous pouvez l'appuyer à l'arrière de votre appareil Android lorsque se connecter pour s'authentifier, lorsque vous y êtes invité. Cela ne fonctionne pas sur un iPhone, car seul Android permet aux applications d'accéder au matériel NFC

Comment configurer U2F pour votre compte Google

Allez sur Google.com et connectez-vous avec votre compte Google. Cliquez sur l'image de profil dans l'angle supérieur droit de n'importe quelle page Google et sélectionnez "Mon compte" pour afficher les informations sur votre compte.

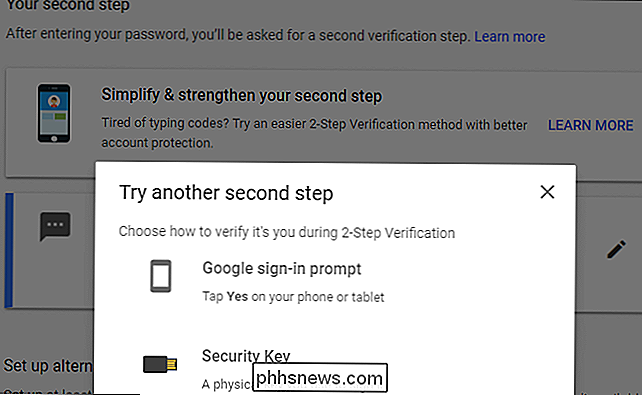

Cliquez sur "Connexion à Google" sur la page Mon compte, puis sur "2 étapes Vérification "-ou cliquez juste ici pour aller directement à cette page. Cliquez sur le lien "En savoir plus" sous "Votre deuxième étape", puis cliquez sur "Clé de sécurité".

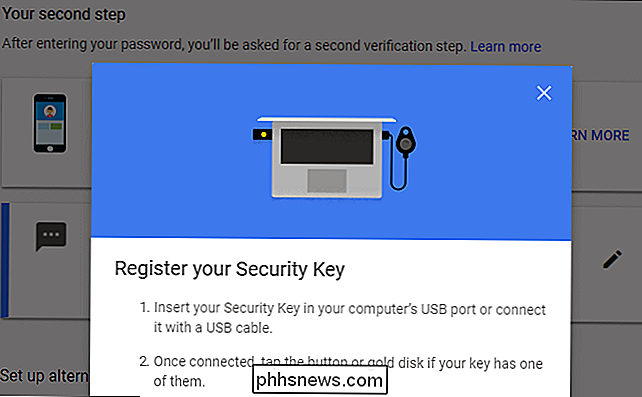

Retirez votre clé de votre port USB si elle est déjà insérée. Cliquez sur le bouton "Suivant", branchez la clé de sécurité et appuyez sur un bouton s'il en a un. Cliquez sur "Terminé" et cette clé sera associée à votre compte Google.

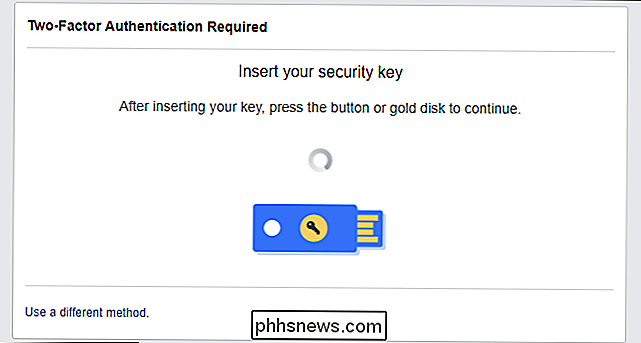

Lorsque vous vous connectez à partir d'un nouveau PC, vous serez invité à vous authentifier avec la clé de sécurité USB. Insérez simplement la clé et appuyez sur le bouton lorsque vous y êtes invité. Si vous avez un YubiKey NEO, vous pouvez aussi configurer ceci avec NFC pour votre téléphone Android si vous le souhaitez.

CONNEXION: Comment configurer la nouvelle authentification à deux facteurs sans code de Google

Si vous ne le faites pas N'ayez pas votre clé de sécurité ou vous vous connectez depuis un appareil ou un navigateur qui ne prend pas en charge cette fonctionnalité, vous pouvez toujours utiliser la vérification par SMS ou une autre méthode de vérification en deux étapes que vous avez configurée dans les paramètres de sécurité de votre compte Google. >Comment configurer U2F pour votre compte Facebook

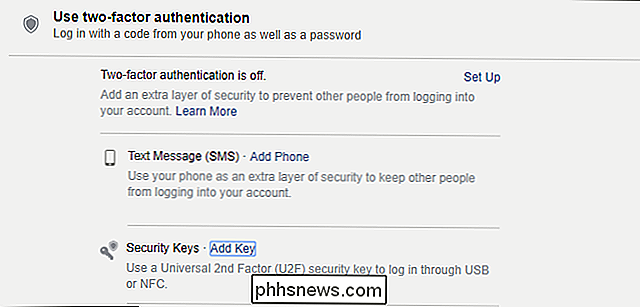

Pour activer une clé de sécurité U2F pour votre compte Facebook, visitez le site Web Facebook et connectez-vous avec votre compte. Cliquez sur la flèche vers le bas dans le coin supérieur droit de la page, sélectionnez "Paramètres", cliquez sur "Sécurité et connexion" sur le côté gauche de la page Paramètres, puis cliquez sur "Modifier" à droite de Utiliser l'authentification à deux facteurs. Vous pouvez également cliquer ici pour accéder directement à la page des paramètres d'authentification à deux facteurs

Cliquez sur le lien "Ajouter une clé" à droite des clés de sécurité ici pour ajouter votre clé U2F comme méthode d'authentification. Vous pouvez également ajouter d'autres méthodes d'authentification à deux facteurs, notamment les SMS envoyés à votre smartphone et les applications mobiles qui génèrent des codes pour vous.

Insérez votre clé de sécurité U2F dans le port USB de votre ordinateur et appuyez dessus . Vous pourrez ensuite entrer un nom pour la clé.

Lorsque vous avez terminé, cliquez sur "Configurer l'authentification à deux facteurs" pour exiger la connexion de la clé de sécurité.

Lorsque vous vous connectez à Facebook en À l'avenir, vous serez invité à insérer votre clé de sécurité pour continuer. Vous pouvez également cliquer sur le lien "Utiliser une méthode différente" et sélectionner une autre méthode d'authentification à deux facteurs que vous avez activée. Par exemple, vous pouvez envoyer un message texte à votre smartphone si vous n'avez pas votre clé USB sur vous

Comment configurer U2F pour votre compte Dropbox

Pour le configurer avec Dropbox, visitez le site Web de Dropbox et connectez-vous avec votre compte. Cliquez sur votre icône dans le coin supérieur droit de n'importe quelle page, sélectionnez "Paramètres", puis cliquez sur l'onglet "Sécurité". Vous pouvez également cliquer ici pour accéder directement à la page de sécurité de votre compte.

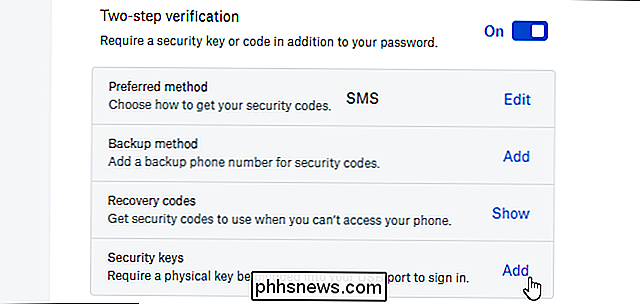

Si vous n'avez pas encore activé la validation en deux étapes, cliquez sur le bouton "Désactiver" à droite de la validation en deux étapes pour l'activer. Vous devez configurer la validation par SMS ou une application d'authentification mobile, telle que Google Authenticator ou Authy, avant de pouvoir ajouter une clé de sécurité.

Une fois que vous avez terminé - ou si vous avez déjà activé la validation en deux étapes - cliquez sur «Ajouter» à côté des clés de sécurité.

Cliquez sur les étapes qui apparaissent sur la page , en insérant votre clé de sécurité USB et en appuyant sur le bouton lorsque vous y êtes invité.

La prochaine fois que vous vous connecterez à Dropbox, vous serez invité à insérer votre clé de sécurité USB et à appuyer sur le bouton. Si vous ne l'avez pas ou si votre navigateur ne le supporte pas, vous pouvez utiliser un code qui vous est envoyé par SMS ou généré par une application d'authentification mobile.

Comment configurer U2F pour votre compte GitHub

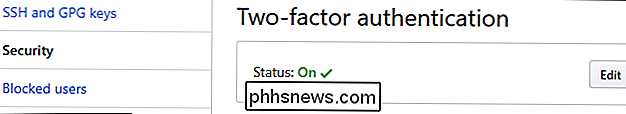

Pour sécurisez votre compte GitHub avec une clé de sécurité, rendez-vous sur le site Web de GitHub, connectez-vous et cliquez sur l'image du profil dans le coin supérieur droit de la page. Cliquez sur "Paramètres", puis sur "Sécurité". Vous pouvez également cliquer ici pour accéder directement à la page Sécurité.

Si vous n'avez pas encore configuré l'authentification à deux facteurs, cliquez sur "Configurer l'authentification à deux facteurs". à travers le processus. Comme avec Dropbox, vous pouvez configurer une authentification à deux facteurs en utilisant les codes SMS envoyés à votre numéro de téléphone ou avec une application d'authentification. Si vous avez configuré l'authentification à deux facteurs, cliquez sur le bouton "Modifier"

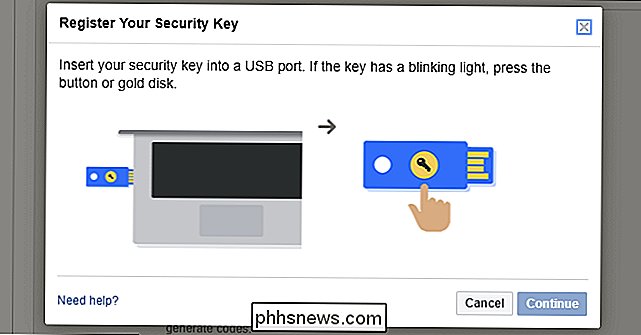

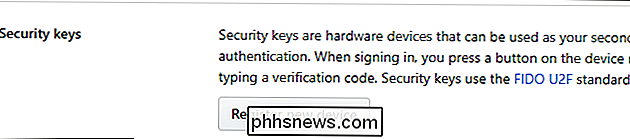

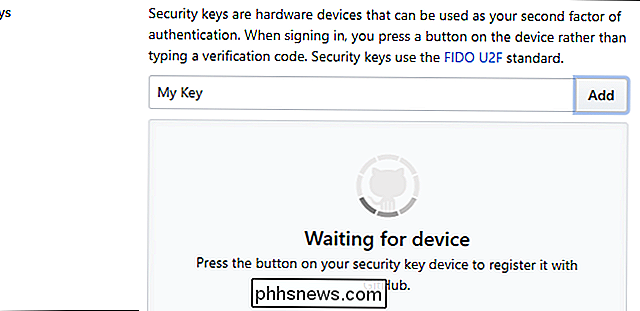

Sur la page de configuration d'authentification à deux facteurs, faites défiler vers le bas et cliquez sur "Enregistrer un nouvel appareil" sous Clés de sécurité. surnom de la clé, cliquez sur Ajouter, puis insérez la clé dans un port USB de votre ordinateur et appuyez sur le bouton

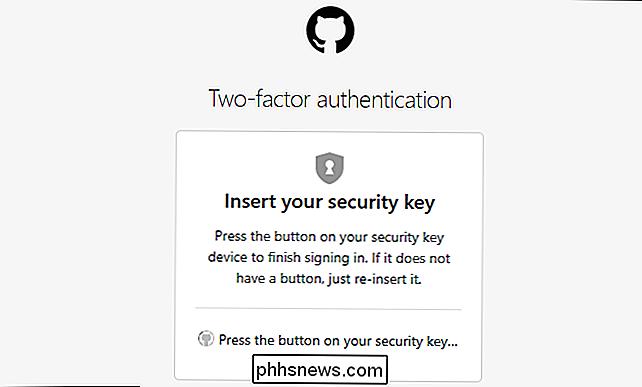

Il vous sera demandé d'insérer la clé et d'appuyer sur le bouton lorsque vous vous connectez à GitHub. Si vous ne l'avez pas, l'authentification par SMS, l'application génératrice de code ou une clé de récupération standard peuvent toutes être utilisées pour accéder à votre compte.

Comment configurer un YubiKey avec votre compte LastPass

LastPass également Il prend en charge les clés USB physiques, mais ne prend pas en charge les clés U2F moins chères. Il ne prend en charge que les clés de marque YubiKey, telles que YubiKey ou YubiKey NEO, qui sont malheureusement un peu plus chères. Vous devez également être abonné à LastPass Premium. Si vous répondez à ces critères, voici comment le configurer.

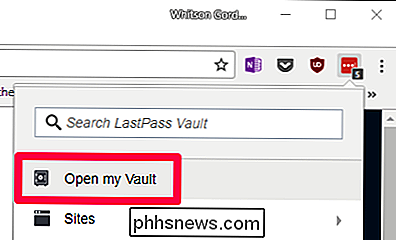

Ouvrez votre LastPass Vault en cliquant sur l'icône LastPass dans votre navigateur et en choisissant "Open My Vault". Vous pouvez également vous diriger vers LastPass.com et vous y connecter.

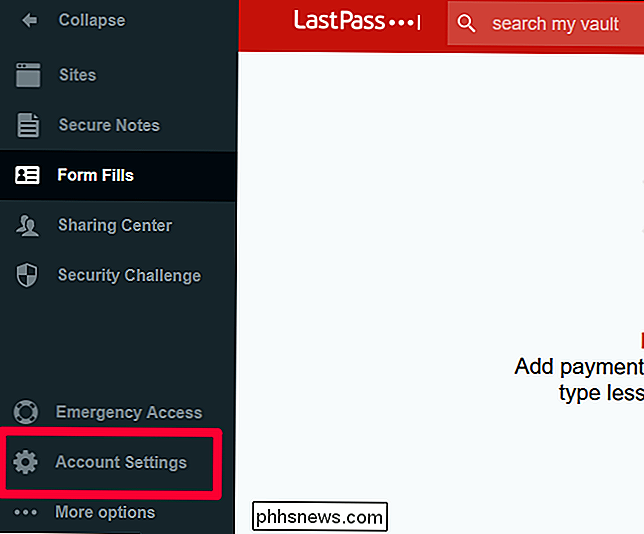

Ensuite, cliquez sur l'engrenage "Paramètres du compte" en bas à gauche.

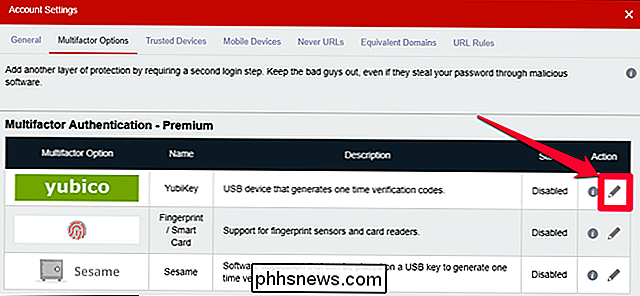

Cliquez sur l'onglet "Options multifacteur" et faites défiler jusqu'à " Yubico "ou" YubiKey "option. Cliquez sur l'icône Modifier à côté de celle-ci

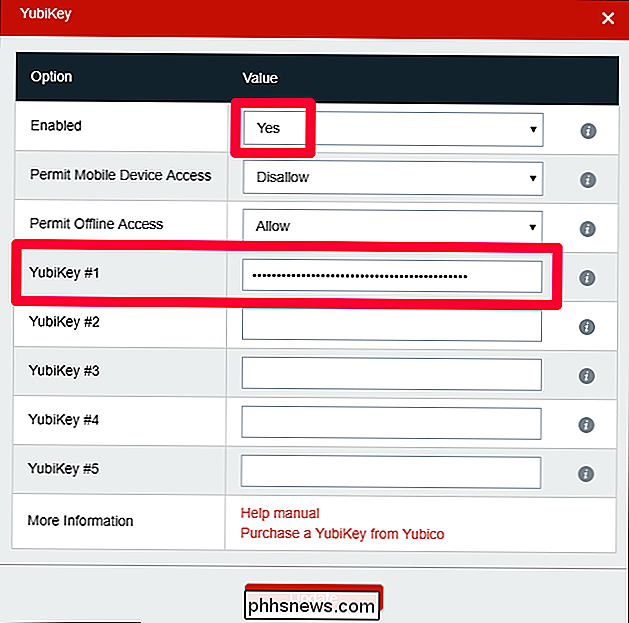

Changez la liste déroulante "Activé" sur "Oui", puis placez votre curseur dans la case "YubiKey # 1". Branchez votre YubiKey dans, et une fois qu'il est reconnu par votre PC, appuyez sur le bouton. Vous devriez voir la zone de texte remplir le code généré par votre YubiKey

Répétez ce processus pour tous les autres YubiKeys que vous possédez et cliquez sur "Mettre à jour".

Maintenant, lorsque vous vous connectez à LastPass, vous serez invité à le brancher dans votre YubiKey et appuyez sur le bouton pour vous connecter en toute sécurité. Si vous avez un téléphone Android et un YubiKey NEO, vous pouvez également le configurer pour utiliser NFC avec l'application LastPass Android.

Nous sommes encore dans les premiers jours U2F, mais cette technologie va décoller avec l'API Web Authentication. Le consortium FIDO, qui développe U2F, comprend des sociétés telles que Google, Microsoft, Intel, ARM, Samsung, Qualcomm, VISA, MasterCard, American Express, PayPal et diverses grandes banques. Avec autant de grandes entreprises impliquées, beaucoup d'autres sites vont bientôt prendre en charge les clés de sécurité U2F et d'autres méthodes d'authentification alternatives.

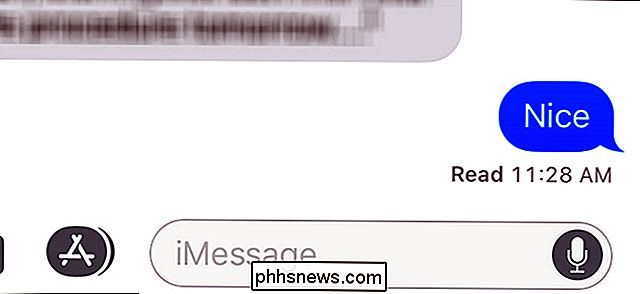

Quand iMessage marque-t-il un message comme "lu"?

Avez-vous déjà remarqué comment iMessage marquera un message comme "lu" quand l'autre personne le verra? Ceux-ci sont appelés «reçus de lecture», et ils peuvent fournir beaucoup de tranquillité d'esprit pour ceux avec qui vous envoyez un message. Mais quand exactement l'autre personne sait-elle que vous avez lu son message?

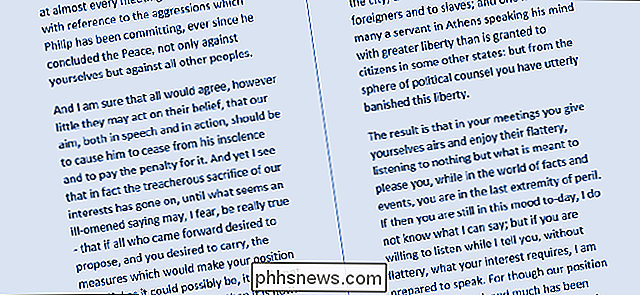

Comment ajuster la taille des colonnes dans Microsoft Word

Lorsque vous créez plusieurs colonnes dans Word, elles sont définies par défaut sur une largeur définie. Il est facile de changer cette largeur par défaut pour chaque colonne. Voyons deux façons de le faire: Configurer la largeur de colonne précisément avec la boîte de dialogue Colonnes Lorsque vous définissez un document Word pour utiliser plusieurs colonnes, Word affecte une largeur de colonne par défaut qui dépend du nombre de colonnes tu choisis.