Les différentes formes d'authentification à deux facteurs: SMS, applications d'authentification et plus

De nombreux services en ligne offrent une authentification à deux facteurs, ce qui améliore la sécurité en exigeant plus que votre mot de passe. Il existe différents types de méthodes d'authentification supplémentaires que vous pouvez utiliser

Différents services proposent différentes méthodes d'authentification à deux facteurs, et dans certains cas, vous pouvez même choisir parmi différentes options. Voici comment ils fonctionnent et comment ils diffèrent:

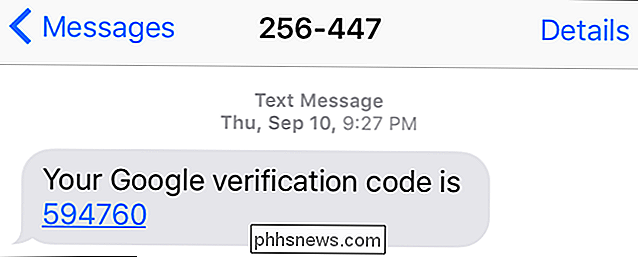

Vérification du SMS

LIÉS: Qu'est-ce que l'authentification à deux facteurs, et pourquoi en ai-je besoin?

De nombreux services vous permettent de vous inscrire pour recevoir un SMS message lorsque vous vous connectez à votre compte. Ce message SMS contiendra un court code à usage unique que vous devrez entrer. Avec ce système, votre téléphone portable est utilisé comme deuxième méthode d'authentification. Quelqu'un ne peut pas entrer dans votre compte s'il a votre mot de passe - il a besoin de votre mot de passe et de l'accès à votre téléphone ou à ses SMS.

C'est pratique, car vous n'avez rien de spécial à faire. avoir des téléphones portables. Certains services peuvent même composer un numéro de téléphone et demander à un système automatisé d'utiliser un code, ce qui vous permet de l'utiliser avec un numéro de téléphone fixe qui ne peut pas recevoir de messages.

Cependant, la vérification par SMS pose de gros problèmes. Les attaquants peuvent utiliser les attaques par échange SIM pour accéder à vos codes sécurisés ou les intercepter grâce à des failles dans le réseau cellulaire. Nous déconseillons d'utiliser des messages SMS, si possible. Cependant, les messages SMS sont toujours beaucoup plus sûrs que de ne pas utiliser d'authentification à deux facteurs!

Codes générés par une application (comme Google Authenticator et Authy)

CONNEXE: Comment configurer Authy pour deux Authentification factorielle (et synchronisation de vos codes entre les périphériques)

Vous pouvez également faire générer vos codes par une application sur votre téléphone. L'application la plus connue est Google Authenticator, que Google propose pour Android et iPhone. Cependant, nous préférons Authy, qui fait tout ce que fait Google Authenticator - et plus encore. Malgré le nom, ces applications utilisent une norme ouverte. Par exemple, il est possible d'ajouter des comptes Microsoft et de nombreux autres types de comptes à l'application Google Authenticator.

Installez l'application, scannez le code lors de la création d'un nouveau compte et générez de nouveaux codes toutes les 30 secondes. Vous devrez entrer le code actuel affiché dans l'application sur votre téléphone ainsi que votre mot de passe lorsque vous vous connectez à un compte

Cela ne nécessite aucun signal cellulaire, et la "graine" qui permet le app pour générer ces codes limités dans le temps est stocké uniquement sur votre appareil. Cela signifie que c'est beaucoup plus sécurisé, car même quelqu'un qui accède à votre numéro de téléphone ou intercepte vos messages texte ne connaîtra pas vos codes.

Certains services, par exemple, Battle.net Authenticator de Blizzard, ont aussi leur propre

Touches d'authentification physique

LIÉES: Explication de U2F: Comment Google et d'autres sociétés créent un jeton de sécurité universel

Les clés d'authentification physiques sont une autre option qui commence à gagner en popularité. Les grandes entreprises des secteurs de la technologie et de la finance créent une norme appelée U2F, et il est déjà possible d'utiliser un jeton U2F physique pour sécuriser vos comptes Google, Dropbox et GitHub. Ceci est juste une petite clé USB que vous mettez sur votre trousseau. Chaque fois que vous souhaitez vous connecter à votre compte à partir d'un nouvel ordinateur, vous devez insérer la clé USB et appuyer sur un bouton. C'est tout, pas de codes de frappe. À l'avenir, ces appareils devraient fonctionner avec NFC et Bluetooth pour communiquer avec les appareils mobiles sans ports USB.

Cette solution fonctionne mieux que la vérification par SMS et les codes à usage unique, car ils ne peuvent être interceptés et manipulés. C'est aussi plus simple et plus pratique à utiliser. Par exemple, un site d'hameçonnage peut vous montrer une fausse page de connexion Google et capturer votre code à usage unique lorsque vous tentez de vous connecter. Il peut ensuite utiliser ce code pour se connecter à Google. Mais, avec une clé d'authentification physique qui fonctionne de concert avec votre navigateur, le navigateur peut s'assurer qu'il communique avec le vrai site Web et le code ne peut pas être capturé par un attaquant.

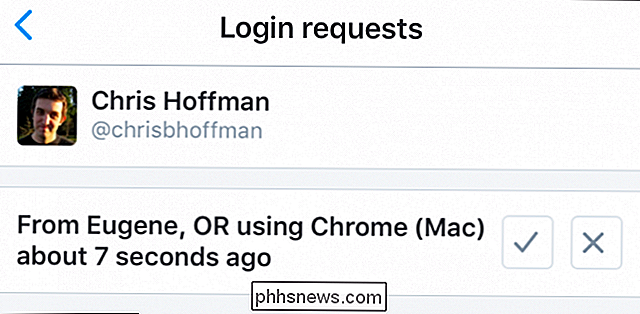

Authentification basée sur une application

ASSOCIÉE: Comment configurer la nouvelle authentification à deux facteurs sans code de Google

Certaines applications mobiles peuvent fournir deux facteur d'authentification en utilisant l'application elle-même. Par exemple, Google propose désormais une authentification à deux facteurs sans code, à condition que l'application Google soit installée sur votre téléphone. Chaque fois que vous tentez de vous connecter à Google à partir d'un autre ordinateur ou appareil, vous n'avez qu'à appuyer sur un bouton de votre téléphone, aucun code requis. Google vérifie que vous avez accès à votre téléphone avant de vous connecter.

La vérification en deux étapes d'Apple fonctionne de manière similaire, bien qu'elle n'utilise pas d'application: elle utilise le système d'exploitation iOS lui-même. Chaque fois que vous tentez de vous connecter à partir d'un nouvel appareil, vous pouvez recevoir un code à usage unique envoyé à un appareil enregistré, comme votre iPhone ou votre iPad. L'application mobile de Twitter a une fonctionnalité similaire appelée vérification de connexion. Et Google et Microsoft ont ajouté cette fonctionnalité aux applications pour smartphones Google et Microsoft Authenticator.

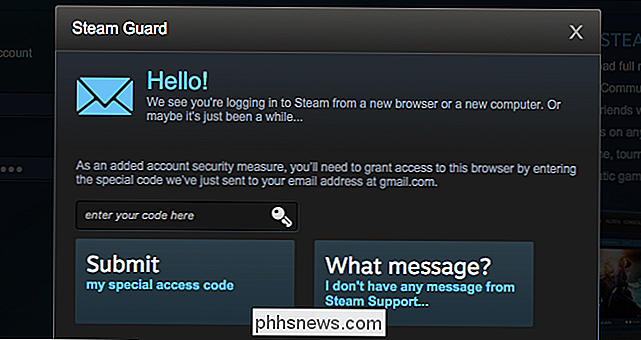

D'autres services s'appuient sur votre compte e-mail pour vous authentifier. Par exemple, si vous activez Steam Guard, Steam vous invitera à entrer un code à usage unique envoyé à votre adresse e-mail chaque fois que vous vous connectez à partir d'un nouvel ordinateur. Cela garantit au moins qu'un pirate aurait besoin de votre mot de passe de compte Steam et de votre compte de messagerie pour accéder à ce compte.

Cette méthode n'est pas aussi sûre que les autres méthodes de vérification en deux étapes. pour accéder à votre compte de messagerie, surtout si vous n'utilisez pas la validation en deux étapes! Évitez la vérification par courrier électronique si vous pouvez utiliser quelque chose de plus fort. (Heureusement, Steam propose une authentification basée sur les applications sur son application mobile.)

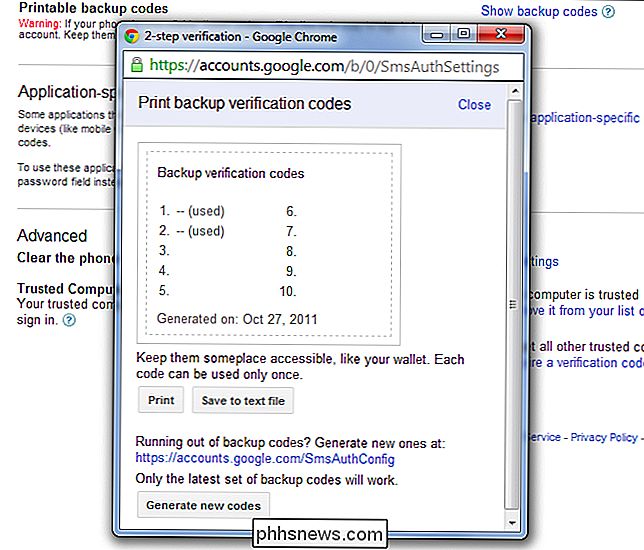

Le dernier recours: codes de récupération

LIÉS: Comment éviter de se faire bloquer lors de l'authentification à deux facteurs

Codes de récupération fournir un filet de sécurité au cas où vous perdez la méthode d'authentification à deux facteurs. Lorsque vous configurez l'authentification à deux facteurs, vous recevez généralement des codes de récupération que vous devez écrire et stocker dans un endroit sûr. Vous en aurez besoin si vous perdez votre méthode de vérification en deux étapes

Assurez-vous d'avoir une copie de vos codes de récupération quelque part si vous utilisez l'authentification en deux étapes.

Vous ne trouverez pas autant de codes de récupération options pour chacun de vos comptes. Cependant, de nombreux services proposent plusieurs méthodes de vérification en deux étapes.

Il existe également la possibilité d'utiliser plusieurs méthodes d'authentification à deux facteurs. Par exemple, si vous configurez une application génératrice de code et une clé de sécurité physique, vous pouvez accéder à votre compte via l'application si vous perdez la clé physique.

Qu'est-ce qu'un micrologiciel et un micrologiciel? Comment mettre mon matériel à jour?

Le micrologiciel est un type de logiciel qui s'exécute sur un périphérique matériel et exécute des tâches de bas niveau. Par exemple, tout d'une télécommande de télévision à un disque dur d'ordinateur à un drone aérien exécute son propre firmware. Et microcode est essentiellement firmware pour votre CPU Qu'est-ce que le firmware?

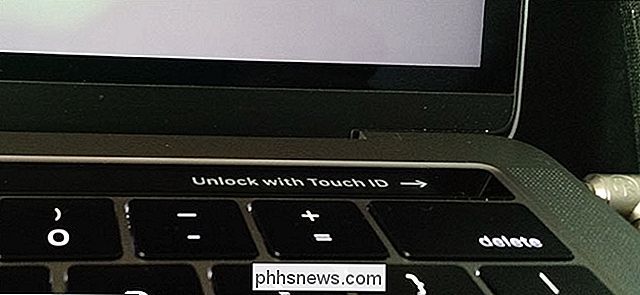

Comment ajouter plus de doigts d'identification tactile à votre Mac

L'identification tactile sur le nouveau MacBook Pro facilite grandement la connexion: placez simplement votre doigt sur le bouton d'alimentation, et vous êtes dans C'est une petite chose, mais ça fait réveiller votre ordinateur et vous connecter presque instantanément. Par défaut, cela fonctionne avec le doigt que vous choisissez lorsque vous configurez votre Mac, mais parfois vous pouvez utiliser un autre doigt .