Qu'est-ce que le cryptage, et pourquoi les gens ont-ils peur?

Avec les récents actes terroristes à Paris et au Liban, les médias et le gouvernement utilisent le mot «cryptage» comme si reprocher. Absurdité. Le cryptage est facile à comprendre, et si vous ne l'utilisez pas, vous devriez l'être.

Comme de nombreuses technologies, le cryptage peut être mal utilisé, mais cela ne le rend pas dangereux. Et cela ne signifie pas que les gens qui l'utilisent sont dangereux ou mauvais. Mais étant donné qu'il est si souvent mal compris et qu'il est actuellement un médiateur, quelques minutes avec How-To Geek vous aideront à le rattraper.

Qu'est-ce que le chiffrement?

Alors que les informaticiens, les développeurs et les cryptographes Pour ce faire, le cryptage consiste simplement à prendre des informations qui ont du sens et à les brouiller pour qu'elles deviennent du charabia. Le retour en informations réelles (fichiers vidéo, images ou messages simples) ne peut se faire qu'en le décryptant à partir du charabia en utilisant une méthode appelée chiffrement , généralement basée sur une information importante appelée touche .

Déjà il y a beaucoup de mots inhabituels qui sont lancés. Si vous avez déjà écrit dans un "code secret" quand vous étiez enfant, vous avez crypté une phrase. Un chiffre peut être aussi simple que de déplacer une lettre dans l'alphabet. Par exemple, si nous prenons la phrase suivante:

Ceci est vraiment geek

Avec ce cryptage simple, A devient B , et ainsi de suite. Cela devient:

Uijt jt sfbmmz hfflz

Si vous voulez le rendre plus difficile à comprendre, vous pouvez facilement représenter les lettres comme des nombres, quand A est représenté par un 1, et Z par 26. Avec notre chiffre, nous il suffit d'en ajouter un à notre numéro:

208919 919 1851121225 7551125

Et lorsque nous déplaçons la position de notre lettre avec notre méthode A-devient-B, notre message crypté ressemble à ceci:

2191020 1020 1962131326 8661226

Dans notre exemple, notre méthode, ou chiffrement, consiste à changer les lettres de certains chiffres et à les ajouter à chiffrer. Si nous le voulions, nous pourrions appeler notre clé l'information réelle que A = 2, Y = 26, et Z = 1.

Avec un code aussi simple, le partage des clés n'est pas nécessaire codebreaker pourrait déchiffrer notre code et comprendre le message. Heureusement, comparer les méthodes de cryptage modernes à ceci revient à comparer un abaque à un iPad. En théorie, il y a beaucoup de similitudes, mais les méthodes utilisées ont des années d'étude et de génie appliquées pour les rendre plus riches et plus difficiles à déchiffrer sans les bonnes clés, c'est-à-dire par les utilisateurs qui font le chiffrement. Il est presque impossible de décrypter en utilisant des méthodes de force brute ou en réassemblant les données en quelque chose qui semble utile, donc les pirates et les méchants se tournent vers les humains pour le faible lien dans le chiffrement, pas les méthodes de chiffrement eux-mêmes. Soudainement sur le cryptage?

Ce n'est pas un secret que beaucoup de gouvernements obtiennent le willies quand ils pensent à cryptage fort. Les ordinateurs modernes peuvent chiffrer la messagerie textuelle, les images, les fichiers de données, même des partitions entières sur les disques durs et les systèmes d'exploitation qui les exécutent, en verrouillant quiconque avec les clés nécessaires pour déchiffrer les informations sur eux. Ceux-ci pourraient contenir n'importe quoi, et quand il pourrait théoriquement être

n'importe quoi , les imaginations ont tendance à courir sauvage. Ils contiennent des codes nucléaires volés, de la pornographie juvénile, toutes sortes de secrets gouvernementaux volés ... ou, plus probablement, vos documents fiscaux, transactions bancaires, photos d'enfants et autres renseignements personnels auxquels vous ne voulez pas que d'autres aient accès. Beaucoup d'attention a été récemment attirée sur les suspects de terrorisme associés à l'EIIL utilisant des méthodes de communication cryptées avec le service de messagerie populaire WhatsApp. Le boogeyman ici est le cryptage fort permet aux personnes fantasmagoriques de communiquer sur who-knows-what

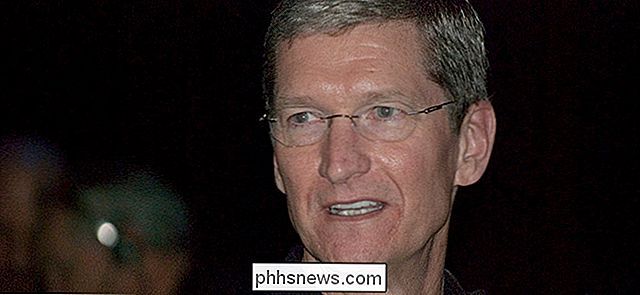

et de nombreux fonctionnaires importants du gouvernement et du renseignement profitent de la situation, en disant que le cryptage est pour les mauvais, les terroristes, et les hackers. "Ne gaspillez jamais une bonne crise, comme le dit le dicton. Beaucoup de pouvoirs gouvernementaux ont approché les Googles et les Pommes du monde, leur demandant de crypter avec des méthodes secrètes de décryptage backdoor - des méthodes de cryptage fermées qui cachent quelque chose de malfaisant ou ont des «clés maîtresses» pour chiffrer et déchiffrer n'importe quelle méthode. Le PDG actuel d'Apple, Tim Cook, a déclaré: "Vous ne pouvez pas avoir une porte dérobée réservée aux bons." Parce que, fondamentalement, une faille intentionnellement conçue comme une méthode de cryptage backdoor affaiblit totalement l'intégrité de une technologie que nous utilisons dans de nombreux aspects de nos vies. Il n'y a absolument aucune garantie que tout simplement parce que quelque chose est

conçu

pour que les «bons» puissent l'utiliser, que les «méchants» ne sachent pas comment l'utiliser. Il va sans dire qu'une fois que cela arrive, toutes les données utilisant ces méthodes ne sont plus sécurisées. Sans mettre nos chapeaux de papier aluminium et devenir super politiquement, historiquement, les gouvernements ont tendance à avoir peur de leur peuple et à faire ce qu'ils pensent ils peuvent s'en tirer pour garder le contrôle. Ainsi, sans surprise, l'idée de ces petites boîtes noires informatives créées par un cryptage fort les rend nerveux. Il est probablement assez clair que vous pouvez dire "les terroristes ont gagné" mettre une porte dérobée dans une infrastructure aussi basique que le cryptage nous rendrait la vie beaucoup plus difficile, car des normes de cryptage robustes sont utilisées dans les navigateurs Web, les courriels, les opérations bancaires, les transactions par carte de crédit et le stockage de mots de passe. Ce n'est pas une bonne idée de les rendre moins sûres pour nous tous.

Comment, pourquoi et où dois-je utiliser le chiffrement?

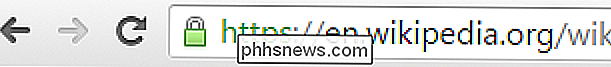

Le chiffrement, heureusement, est en train de devenir la méthode par défaut. Si vous avez déjà remarqué cette petite icône de cadenas dans votre navigateur Web, félicitations! Vous utilisez le cryptage pour envoyer et recevoir des données à partir de ce site Web.

En fait, en établissant une connexion sécurisée, votre ordinateur utilise une clé publique pour envoyer des informations brouillées au système distant, qu'il décode ensuite à l'aide d'une clé privée (puisque le la clé publique peut être téléchargée par n'importe qui, mais seulement déchiffrée à l'aide de la clé privée). Puisqu'il peut être difficile de s'assurer que personne ne peut intercepter vos messages, vos courriels ou vos données bancaires, le cryptage peut transformer vos informations en charabia qu'ils ne peuvent pas utiliser, de sorte que vos transactions restent en sécurité. Les chances sont, vous faites déjà beaucoup de message crypté et transmission de données et vous ne l'avez même pas réalisé.

Presque tout le monde dans la technologie est conscient qu'il doit simplement être standard et pousse l'idée de "cryptage par défaut" . Tout simplement parce que vous n'avez rien à cacher ne signifie pas que vous ne devriez pas apprécier votre vie privée, particulièrement en ces jours où la prévention de la cybercriminalité, le vol de données et les scandales de piratage deviennent de plus en plus critiques pour notre sécurité et notre bien-être financier.

En parlant simplement, les ordinateurs et Internet nous ont permis de nous ouvrir et de devenir plus vulnérables que jamais à ces problèmes de confidentialité, et le cryptage est l'une des seules méthodes pour assurer votre sécurité. Il y a de nombreuses années, si vous parliez à quelqu'un face à face et que vous ne voyiez personne autour de vous, vous pouviez vous sentir raisonnablement sûr que personne ne vous écoutait. Maintenant, sans cryptage, il n'y a pratiquement aucune protection de la vie privée dans tout type de communication.

Quand un utilisateur normal devrait-il incorporer le cryptage dans sa vie numérique? Certainement, si l'un de vos services ou comptes de messagerie offre HTTPS (HTTP sur SSL, une norme de cryptage), vous devez vous inscrire. De nos jours, vous ne devriez même pas avoir à vous inscrire. il devrait être activé par défaut! Si un service n'autorise pas les connexions cryptées et qu'il vous permet d'envoyer des données sensibles (numéros de carte de crédit, noms des membres de la famille, numéros de téléphone, numéros de sécurité sociale, etc.), choisissez simplement de ne pas utiliser ce site. Mais de manière réaliste, tout site Web moderne avec un login créera probablement une connexion sécurisée et cryptée.

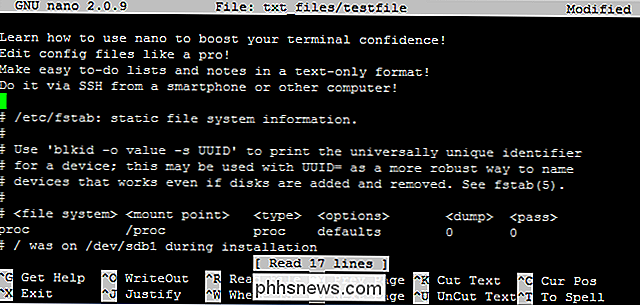

Devriez-vous conserver les images, documents et autres fichiers importants sur votre PC dans un conteneur ou un disque crypté? Peut-être. Vous pouvez le faire en utilisant des conteneurs de fichiers cryptés ou en verrouillant des disques entiers en utilisant un logiciel. Il y a quelques années, le logiciel de cryptage multiplateforme populaire TrueCrypt a soudainement et mystérieusement demandé aux utilisateurs d'arrêter d'utiliser leur logiciel, insistant sur le fait que leur produit n'était pas sécurisé, et a arrêté tout développement. Dans un dernier message à leurs utilisateurs, TrueCrypt les a invités à migrer leurs données vers le produit Microsoft, Bitlocker, qui fait maintenant partie de certaines versions de Windows. TrueCrypt était un outil standard pour le cryptage de disque entier, avec d'autres logiciels comme bcrypt ou Filevault. Le cryptage de disque entier est également possible en utilisant BitLocker, ou, si vous préférez les méthodes open-source, en utilisant LUKS sur les systèmes Linux, ou le successeur de TrueCrypt, VeraCrypt.

Vous n'avez probablement pas besoin de crypter les fichiers

qui se trouvent réellement sur

votre PC pour empêcher les pirates et les voleurs de données de les prendre. Ce n'est pas une mauvaise idée de le faire pour garder les fichiers importants dans une crypte pour les garder hors de portée des autres personnes qui pourraient avoir une chance d'utiliser votre ordinateur. Le cryptage n'a pas besoin d'être effrayant ou dangereux; il peut simplement être considéré comme une barrière de confidentialité numérique, et un moyen de garder les honnêtes gens honnêtes. Simplement parce que vous aimez vos voisins ne veut pas dire que vous voulez toujours qu'ils puissent vous surveiller! Il en va de même pour tous les services de messagerie numérique, que ce soit sur votre téléphone, votre tablette ou sur votre PC. Si vous n'utilisez pas le cryptage, vous avez peu ou pas de garantie que vos messages ne sont pas interceptés par d'autres, néfastes ou non. Si cela vous importe - et peut-être que cela devrait avoir de l'importance pour nous tous -, vous avez de plus en plus d'options. Il est à noter que certains services comme iMessage d'Apple envoient des messages cryptés par défaut, mais communiquent via des serveurs Apple, et ils pourraient éventuellement être lus et stockés là-bas. Le cryptage n'est pas le Boogeyman

J'espère que nous avons aidé dissiper une partie de la désinformation entourant cette technologie mal comprise. Le simple fait que quelqu'un choisisse de garder ses informations confidentielles ne signifie pas qu'il fait quelque chose de sinistre. Permettre à la conversation sur le cryptage d'être entièrement sur le terrorisme et non sur la vie privée de base et la prévention du vol d'identité est fondamentalement mauvais pour nous tous. Ce n'est pas une chose à craindre ou à comprendre, mais plutôt un outil que nous devrions tous utiliser comme bon nous semble, sans le stigmate d'être utilisé uniquement à des fins diaboliques.

Si vous souhaitez en savoir plus sur les méthodes de cryptage , voici quelques classiques de How-To Geek, ainsi que quelques logiciels que nous vous recommandons pour commencer à incorporer le cryptage dans votre vie numérique.

Comment configurer le cryptage BitLocker sur Windows

3 Alternatives au TrueCrypt maintenant disparu pour Votre chiffrement a besoin

HTG explique: Quand utiliser le chiffrement?

Crédits image: Christiaan Colen, Mark Fischer, Intel Free Press, Sarah (Flickr), Valery Marchive, Walt Jabsco.

Comment activer le contenu 4K sur Amazon Fire TV

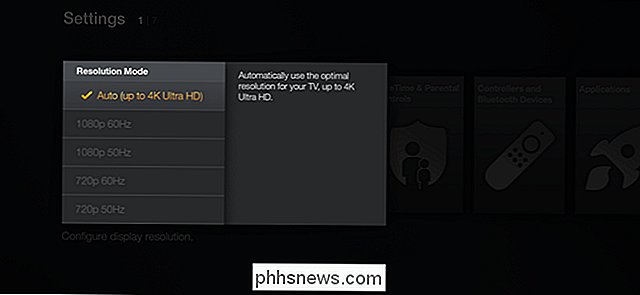

Ces dernières années, le contenu 4K ou Ultra HD (UHD) est devenu de plus en plus populaire. Netflix tourne toutes ses émissions originales, comme Daredevil et House of Cards, en 4K, offrant aux possesseurs de téléviseurs compatibles une expérience de visionnement inégalée. Obtenir 4K pour afficher correctement à partir de certains services, cependant, peut être difficile.

Quel est le problème avec le "réseau persistant" d'Android? Avertissement?

La version d'Android 4.4 KitKat a apporté un large éventail d'améliorations, notamment une sécurité renforcée. Bien que la sécurité puisse être plus stricte, les messages peuvent toujours être un peu énigmatiques. Que signifie exactement l'avertissement persistant "Network May Be Monitored", si vous êtes concerné, et que pouvez-vous faire pour vous en débarrasser?