Qu'est-ce qu'ASLR et comment sécurise-t-il votre ordinateur?

L'ASLR (Address Space Layout Randomization) est une technique de sécurité utilisée dans les systèmes d'exploitation. tous les principaux systèmes d'exploitation (iOS, Android, Windows, macOS et Linux) bénéficient de la protection ASLR. Mais la semaine dernière, une nouvelle méthode de contournement ASLR a été trouvé. Donc, si vous êtes inquiet?

Pour ceux qui n'ont pas de contexte de programmation de bas niveau, ASLR peut être déroutant. Pour le comprendre, vous devez d'abord comprendre la mémoire virtuelle.

Qu'est-ce que la mémoire virtuelle?

La mémoire virtuelle est une technique de gestion de la mémoire offrant de nombreux avantages, mais elle a été principalement créée pour faciliter la programmation. Imaginez que vous avez Google Chrome, Microsoft Word et plusieurs autres programmes ouverts sur un ordinateur avec 4 Go de RAM. Dans l'ensemble, les programmes sur cet ordinateur utilisent beaucoup plus de 4 Go de RAM. Cependant, tous les programmes ne seront pas actifs à tout moment, ou auront besoin d'un accès simultané à cette RAM

Le système d'exploitation alloue des blocs de mémoire aux programmes appelés pages . S'il n'y a pas assez de RAM pour stocker toutes les pages à la fois, les pages les moins susceptibles d'être nécessaires sont stockées sur le disque dur le plus lent (mais plus spacieux). Lorsque les pages stockées sont nécessaires, ils vont changer d'espace avec moins de pages nécessaires actuellement en RAM. Ce processus s'appelle la pagination et donne son nom au fichier pagefile.sys sous Windows.

La mémoire virtuelle facilite la gestion de la mémoire des programmes et les sécurise davantage. Les programmes n'ont pas besoin de s'inquiéter de l'endroit où d'autres programmes stockent des données, ou de la quantité de RAM restante. Ils peuvent simplement demander au système d'exploitation de la mémoire supplémentaire (ou retourner la mémoire inutilisée) si nécessaire. Tout le programme voit un seul morceau continu d'adresses de mémoire pour son usage exclusif, appelées adresses virtuelles. Le programme n'est pas autorisé à regarder la mémoire d'un autre programme

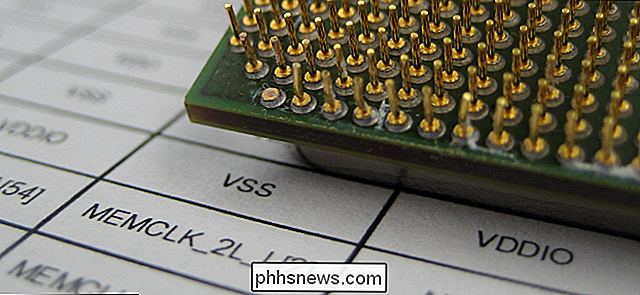

Lorsqu'un programme a besoin d'accéder à la mémoire, il donne au système d'exploitation une adresse virtuelle. Le système d'exploitation contacte l'unité de gestion de mémoire (MMU) de la CPU. La MMU traduit entre les adresses virtuelles et physiques, renvoyant ces informations au système d'exploitation. À aucun moment, le programme n'interagit directement avec la mémoire RAM

Qu'est-ce que ASLR?

La randomisation de la disposition de l'espace d'adresse (ASLR) est principalement utilisée pour protéger contre les attaques par débordement de mémoire tampon. Dans un débordement de tampon, les attaquants alimentent une fonction contenant autant de données indésirables qu'elle peut gérer, suivies par une charge utile malveillante. La charge utile remplacera les données auxquelles le programme a l'intention d'accéder. Les instructions pour passer à un autre point du code sont une charge utile courante. La fameuse méthode JailbreakMe de jailbreak d'iOS 4, par exemple, a utilisé une attaque par buffer overflow, incitant Apple à ajouter ASLR à iOS 4.3.

Les débordements de buffer requièrent un attaquant pour savoir où se trouve chaque partie du programme en mémoire. Comprendre cela est généralement un processus difficile d'essais et d'erreurs. Après avoir déterminé cela, ils doivent fabriquer une charge utile et trouver un endroit approprié pour l'injecter. Si l'attaquant ne sait pas où se trouve leur code cible, il peut être difficile ou impossible de l'exploiter.

ASLR vous protège toujours?

Mardi dernier, des chercheurs de SUNY Binghamton et de l'Université Californie, Riverside, a présenté un document intitulé Jump Over ASLR: Attacking Branch Predictors pour contourner ASLR. Le document détaille un moyen d'attaquer le tampon cible de branche (BTB). Le BTB fait partie du processeur qui accélère les déclarations en prédisant le résultat. En utilisant la méthode des auteurs, il est possible de déterminer les emplacements des instructions de branchement connues dans un programme en cours d'exécution. L'attaque en question a été effectuée sur une machine Linux avec un processeur Intel Haswell (première sortie en 2013), mais pourrait probablement être appliquée à tout système d'exploitation et processeur moderne.

Cela dit, vous ne devriez pas nécessairement désespérer. Le document offre quelques moyens que les développeurs de matériel et de système d'exploitation peuvent atténuer cette menace. De nouvelles techniques ASLR à grain fin nécessiteraient plus d'efforts de la part de l'attaquant, et l'augmentation de la quantité d'entropie (aléatoire) peut rendre l'attaque par basculement irréalisable. Très probablement, les nouveaux systèmes d'exploitation et processeurs seront immunisés contre cette attaque.

Que reste-t-il à

faire ? La dérivation Jump Over est nouvelle et n'a pas encore été repérée dans la nature. Lorsque les attaquants l'exploitent, la faille augmente les dommages potentiels qu'un attaquant peut causer sur votre appareil. Ce niveau d'accès n'est pas sans précédent; Microsoft et Apple ont seulement implémenté ASLR dans leurs systèmes d'exploitation publiés en 2007 et plus tard. Même si ce type d'attaque devient monnaie courante, vous ne serez pas plus mal lotis que vous ne l'étiez à l'époque de Windows XP. Gardez à l'esprit que les attaquants doivent toujours obtenir leur code sur votre appareil pour faire du mal. Cette faille ne leur fournit pas d'autres moyens de vous infecter. Comme toujours, vous devez suivre les meilleures pratiques en matière de sécurité. Utilisez un antivirus, restez à l'écart des sites Web et programmes fragmentaires et maintenez votre logiciel à jour. En suivant ces étapes et en maintenant les acteurs malveillants hors de votre ordinateur, vous serez aussi en sécurité que vous l'avez jamais été.

Crédit d'image: Steve / Flickr

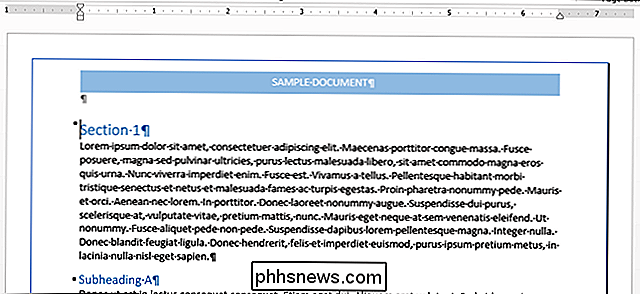

Comment ajouter une bordure à une page entière dans Word

Word vous permet de placer une bordure autour de la plupart des types d'éléments de votre document, tels que du texte, des images et des tableaux. Vous pouvez également ajouter une bordure à toutes les pages de votre document ou à certaines pages de votre document en utilisant les sauts de section. Pour ajouter une bordure de page, placez le curseur au début de votre document ou au début d'une section existante dans votre document.

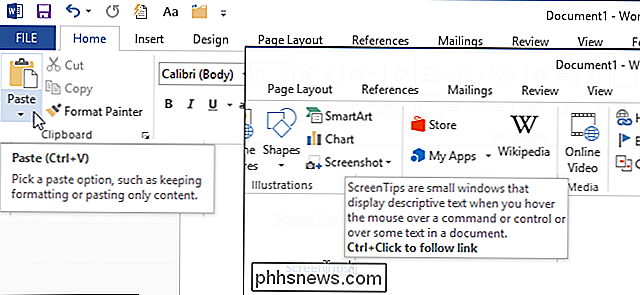

Comment créer des info-bulles personnalisées dans Word 2013

Les info-bulles dans Word sont de petites fenêtres contextuelles qui affichent un texte descriptif sur la commande ou le contrôle sur lequel votre souris survole. Vous pouvez également créer vos propres info-bulles pour des mots, des phrases ou des images dans vos propres documents. Normalement, les info-bulles sont créées à l'aide d'un lien hypertexte qui vous amène à un emplacement différent du document ou d'une page Web.