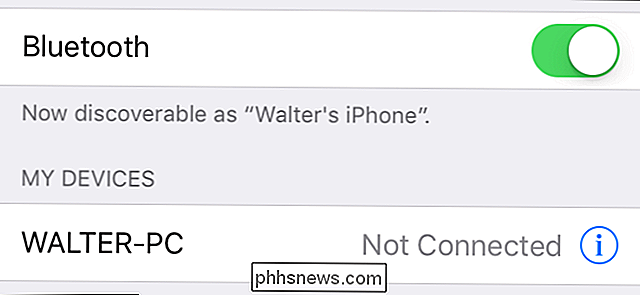

Qu'est-ce que l'Enclave sécurisée d'Apple? Comment protéger mon iPhone ou Mac? Les iPhones et les Mac avec identification tactile ou identification faciale utilisent un processeur séparé pour gérer vos informations biométriques. C'est ce qu'on appelle l'Enclave sécurisé, c'est en fait un ordinateur en lui-même, et il offre une variété de fonctions de sécurité.

Pourquoi l'Enclave sécurisée existe-t-il?

L'Enclave sécurisée empêche les pirates de déchiffrer des informations sensibles sans accès physique à votre appareil. Comme l'Enclave sécurisé est un système distinct et que votre système d'exploitation principal ne voit jamais les clés de décryptage, il est extrêmement difficile de déchiffrer vos données sans autorisation appropriée.

Il est important de noter que vos informations biométriques ne sont pas stockées sur le Secure. Enclave; 4 Mo n'est pas assez d'espace de stockage pour toutes ces données. L'Enclave stocke plutôt les clés de cryptage utilisées pour verrouiller les données biométriques.

Les programmes tiers peuvent également créer et stocker des clés dans l'enclave pour verrouiller les données, mais les applications

n'ont jamais accès aux clés

. Au lieu de cela, les applications effectuent des demandes pour que l'Enclave sécurisé crypte et décrypte les données. Cela signifie que toute information cryptée à l'aide de l'Enclave est incroyablement difficile à décrypter sur un autre périphérique Pour citer la documentation d'Apple pour les développeurs: Lorsque vous stockez une clé privée dans l'Enclave sécurisée, vous ne manipulez jamais la clé. il est difficile pour la clé de se compromettre. Au lieu de cela, vous demandez à l'Enclave sécurisé de créer la clé, de la stocker en toute sécurité et d'effectuer des opérations avec celle-ci. Vous ne recevez que la sortie de ces opérations, telles que des données cryptées ou un résultat de vérification de signature cryptographique.

Notez également que Secure Enclave ne peut pas importer de clés depuis d'autres appareils: il est conçu exclusivement pour créer et utiliser des clés localement. Cela rend très difficile de déchiffrer des informations sur n'importe quel périphérique sauf celui sur lequel il a été créé

Attendez, l'Enclave sécurisée n'a pas été piratée?

L'Enclave sécurisée est une configuration complexe qui rend la vie très difficile. des hackers. Mais il n'y a pas de sécurité parfaite, et il est raisonnable de supposer que quelqu'un finira par tout compromettre.

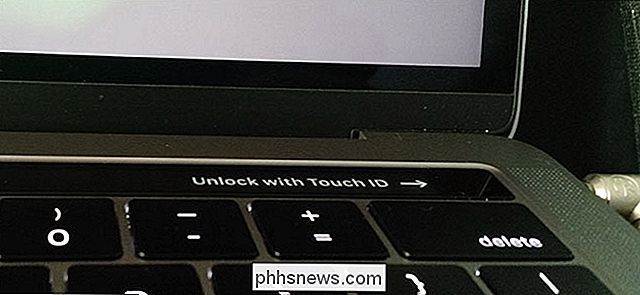

À l'été 2017, des pirates enthousiastes ont révélé qu'ils avaient réussi à décrypter le firmware de l'Enclave Sécurisé, leur perspicacité dans la façon dont fonctionne l'enclave. Nous sommes sûr qu'Apple préférerait que cette fuite ne se soit pas produite, mais il vaut la peine de noter que les pirates n'ont pas encore trouvé le moyen de récupérer les clés de chiffrement stockées sur l'enclave: ils ont seulement décrypté le firmware lui-même. l'Enclave avant de vendre votre Mac

CONNEXION:

Comment effacer les données de la barre tactile et de l'enclenchement sécurisé de votre MacBook

Les touches de l'Enclave sécurisé de votre iPhone sont effacées lorsque vous réinitialisez les paramètres d'usine. En théorie, ils devraient également être effacés lorsque vous réinstallez macOS, mais Apple vous recommande d'effacer l'Enclave sécurisé sur votre Mac si vous avez utilisé autre chose que l'installateur officiel de macOS.

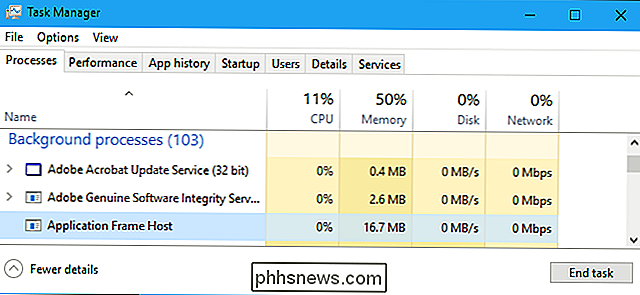

Comment se débarrasser des "applications suggérées" (comme Candy Crush) dans Windows 10

Windows 10 installe automatiquement des applications comme Candy Crush Soda Saga et FarmVille 2 lors de votre première connexion. affiche plus d '"Applications suggérées" dans la boutique, à la fois à gauche de votre menu Démarrer et à droite en tant que tuiles actives. Vous pouvez les désactiver pour nettoyer votre menu Démarrer Comment désactiver les applications suggérées CONNEXION: Comment désactiver toutes les publicités intégrées de Windows 10 Les «applications suggérées» qui apparaissent occasionnellement sur le menu Démarrer peut être désactivé à partir de l'application Paramètres de Windows 10.

Comment désactiver les notifications Google+ sur tous les appareils

Google+ est en quelque sorte une anomalie: les gens qui l'aiment vraiment l'adorent. Les gens qui n'en ont pas, eh bien ... ne le font pas. Si vous vous êtes inscrit à un moment donné mais que vous ne l'utilisez pas vraiment, vous risquez toujours de recevoir des notifications indésirables. Si cela vous ressemble, j'ai une bonne nouvelle: désactiver toutes les notifications Google+ est plutôt facile.