Quel compte Windows est utilisé par le système lorsque personne n'est connecté?

Si vous êtes curieux et que vous en apprenez davantage sur le fonctionnement de Windows, vous vous demandez peut-être " compte "les processus actifs s'exécutent lorsque personne n'est connecté à Windows. Dans cet esprit, le post de questions et réponses SuperUser d'aujourd'hui a des réponses pour un lecteur curieux.

La session de questions et réponses d'aujourd'hui nous est offerte par SuperUser, une subdivision de Stack Exchange, un regroupement communautaire de sites Web Q & A. La question

Lecteur SuperUser Kunal Chopra veut savoir quel compte est utilisé par Windows lorsque personne n'est connecté:

Lorsque personne n'est connecté à Windows et que l'écran de connexion est affiché, quels sont les processus en cours en cours d'exécution (pilotes audio et vidéo, session de connexion, tout logiciel serveur, contrôles d'accessibilité, etc.)? Il ne peut s'agir d'un utilisateur ou de l'utilisateur précédent, car personne n'est connecté.

Qu'en est-il des processus démarrés par un utilisateur mais qui continuent à s'exécuter après la déconnexion (par exemple, serveurs HTTP / FTP et autres processus réseau)? Est-ce qu'ils basculent sur le compte SYSTEM? Si un processus démarré par l'utilisateur est basculé sur le compte SYSTEM, cela indique une vulnérabilité très sérieuse. Est-ce que le hack SETHC vous permet d'utiliser CMD en tant que SYSTEM?

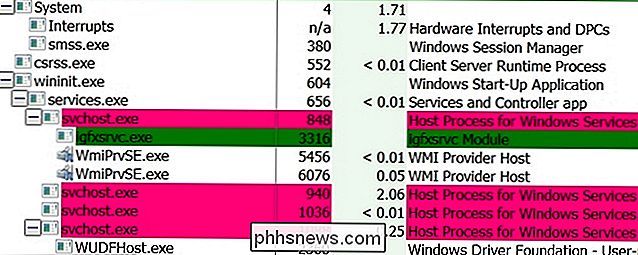

Quel compte est utilisé par Windows quand aucun grawity a la réponse pour nous:

Lorsque personne n'est connecté à Windows et que l'écran de connexion est affiché, quel compte d'utilisateur sont les processus en cours sous ( pilotes audio et vidéo, session de connexion, tout logiciel serveur, contrôles d'accessibilité, etc.)?

Presque tous les pilotes s'exécutent en mode noyau; ils n'ont pas besoin d'un compte à moins qu'ils démarrent des processus

user-space

. Ces

pilotes d'espace utilisateur

s'exécutent sous SYSTEM. En ce qui concerne la session de connexion, je suis sûr qu'elle utilise également SYSTEM. Vous pouvez voir logonui.exe en utilisant Process Hacker ou SysInternals Process Explorer. En ce qui concerne les logiciels serveur, voir les services Windows ci-dessous Qu'en est-il des processus qui ont été démarrés par un utilisateur mais continuent à s'exécuter après la déconnexion (par exemple, HTTP / FTP serveurs et autres processus de mise en réseau)? Est-ce qu'ils commutent sur le compte SYSTEM? Il y a trois types ici:

Plain Old Background Processus: Ceux-ci s'exécutent sous le même compte que ceux qui les ont démarrés et ne s'exécutent pas après la déconnexion. Le processus de déconnexion les tue tous. Les serveurs HTTP / FTP et autres processus de mise en réseau ne s'exécutent pas en tant que processus d'arrière-plan réguliers. Ils s'exécutent en tant que services

Processus de service Windows: ils ne sont pas lancés directement, mais via le

Gestionnaire de service

. Par défaut, les services s'exécutent en tant que LocalSystem (dont isanae dit égal à SYSTEM) peut avoir des comptes dédiés configurés. Bien sûr, pratiquement personne ne dérange. Ils installent simplement XAMPP, WampServer ou un autre logiciel et le laissent fonctionner en tant que SYSTEM (pour toujours non corrigé). Sur les systèmes Windows récents, je pense que les services peuvent également avoir leurs propres SID, mais je n'ai pas encore fait beaucoup de recherches sur ce sujet.

- Tâches planifiées: elles sont lancées en arrière-plan par le

- Task Scheduler Service et toujours exécuté sous le compte configuré dans la tâche (généralement celui qui a créé la tâche). Si un processus démarré par l'utilisateur est basculé sur le compte SYSTEM, cela indique une vulnérabilité très sérieuse

- . n'est pas une vulnérabilité, car vous devez déjà disposer des privilèges d'administrateur pour installer un service. Avoir des privilèges d'administrateur vous permet déjà de faire pratiquement tout. Voir aussi:

Divers autres non-vulnérabilités du même genre. Assurez-vous de lire le reste de cette discussion intéressante via le lien du fil ci-dessous!

Vous avez quelque chose à ajouter à l'explication? Sonnez dans les commentaires. Vous voulez lire plus de réponses d'autres utilisateurs de Stack Exchange? Découvrez le fil de discussion complet ici.

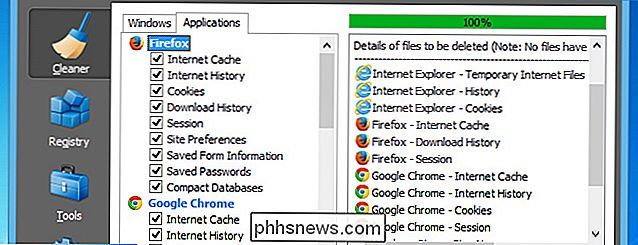

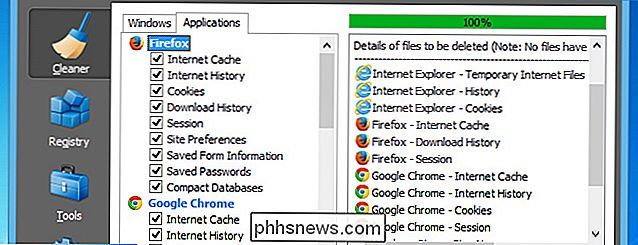

L'effacement de l'historique de votre navigateur le supprime-t-il vraiment?

Vous passez un peu de temps sur le Web, fermez votre navigateur et effacez votre historique Internet. Mais votre historique est-il vraiment supprimé, et y a-t-il un moyen de savoir quels sites vous avez visités? Lisez la suite pour voir plusieurs façons de récupérer l'historique de votre navigateur supprimé Récupérer des fichiers supprimés L'historique de votre navigateur est stocké comme tout le reste sur votre ordinateur, sous forme de fichier (ou de collection de fichiers).

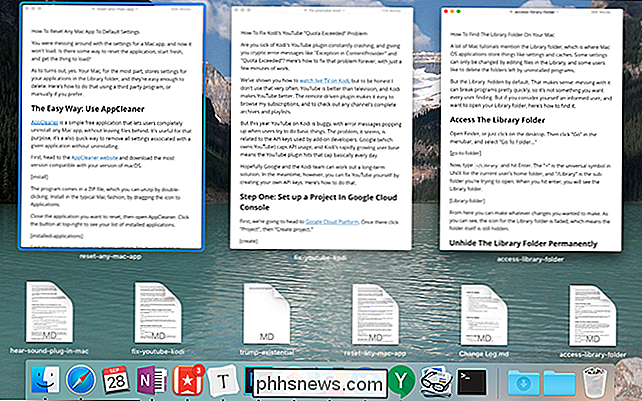

Comment maintenir la commande + Q sur les applications «Slow Quit» dans macOS

Pour quitter une application sur un Mac, vous pouvez simplement appuyer sur les touches Commande + Q de votre clavier. Cependant, cela peut entraîner des conséquences involontaires, à savoir quitter accidentellement les applications si vos doigts sont au mauvais endroit. CONNEXE: Comment modifier la touche de raccourci Cmd + Q dans OS X (pour arrêter la fermeture accidentelle des applications) Il y a quelque temps, Chrome a introduit une fonctionnalité qui vous permettait de passer à un "arrêt lent", vous obligeant à maintenir la touche Commande + Q enfoncée pendant quelques secondes avant qu'une application ne se ferme.