Avertissement: Les réseaux Wi-Fi WPA2 cryptés sont toujours vulnérables à la surveillance

Aujourd'hui, la plupart des utilisateurs savent qu'un réseau Wi-Fi ouvert permet aux utilisateurs d'écouter votre trafic. Le cryptage standard WPA2-PSK est censé empêcher cela, mais il n'est pas aussi infaillible que vous pourriez le penser.

Ce n'est pas une grosse nouvelle sur une nouvelle faille de sécurité. C'est plutôt la façon dont WPA2-PSK a toujours été implémenté. Mais c'est quelque chose que la plupart des gens ne savent pas

Réseaux Wi-Fi ouverts vs Réseaux Wi-Fi cryptés

LIÉS: Pourquoi utiliser un réseau Wi-Fi public peut être dangereux, même lors de l'accès à des sites Web cryptés

Vous ne devriez pas héberger un réseau Wi-Fi ouvert à la maison, mais vous pourriez en utiliser un en public - par exemple, dans un café, en passant par un aéroport ou dans un hôtel. Les réseaux Wi-Fi ouverts n'ont pas de cryptage, ce qui signifie que tout ce qui est diffusé est clair. Les gens peuvent surveiller votre activité de navigation, et toute activité Web non sécurisée par le cryptage lui-même peut être surveillée. Oui, cela est également vrai si vous devez vous connecter avec un nom d'utilisateur et un mot de passe sur une page Web après vous être connecté au réseau Wi-Fi.

Chiffrement - comme le chiffrement WPA2-PSK que nous vous recommandons d'utiliser home - répare un peu. Quelqu'un à proximité ne peut pas simplement capturer votre trafic et snoop sur vous. Ils auront un tas de trafic crypté. Cela signifie qu'un réseau Wi-Fi crypté protège votre trafic privé d'être snoopé.

C'est un peu vrai - mais il y a une grosse faiblesse ici.

WPA2-PSK utilise une clé partagée

LIÉE: Ne pas avoir un faux sens de la sécurité: 5 façons non sécurisées de sécuriser votre Wi-Fi

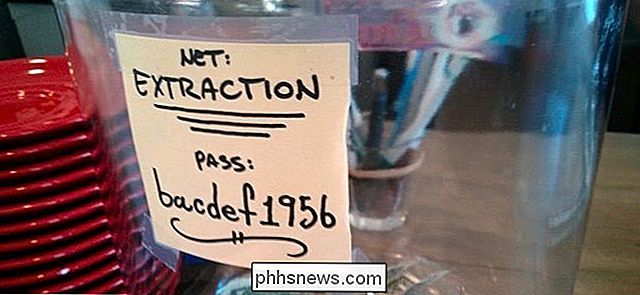

Le problème avec WPA2-PSK est qu'il utilise une «clé pré-partagée». Cette clé est le mot de passe, ou mot de passe , vous devez entrer pour vous connecter au réseau Wi-Fi. Tout le monde qui se connecte utilise le même mot de passe.

Il est assez facile pour quelqu'un de surveiller ce trafic crypté. Tout ce dont ils ont besoin est:

- La phrase secrète : tout le monde ayant la permission de se connecter au réseau Wi-Fi.

- Le trafic d'association pour un nouveau client : Si quelqu'un capture les paquets envoyés entre le routeur et un périphérique quand il se connecte, ils ont tout ce dont ils ont besoin pour décrypter le trafic (en supposant qu'ils ont aussi la phrase secrète, bien sûr). Il est également trivial d'obtenir ce trafic via des attaques «deauth» qui déconnectent de force un périphérique d'un réseau Wi_Fi et le forcent à se reconnecter, provoquant le processus d'association à nouveau.

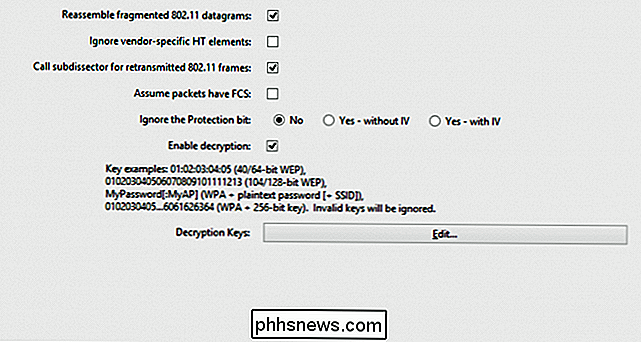

Vraiment, nous ne pouvons pas souligner à quel point cela est simple. Wireshark a une option intégrée pour décrypter automatiquement le trafic WPA2-PSK tant que vous avez la clé pré-partagée et que vous avez capturé le trafic pour le processus d'association.

Ce que cela signifie réellement

LIÉS: Votre Le chiffrement WPA2 du Wi-Fi peut être fissuré Offline: Voici comment

Ce que cela signifie réellement, c'est que WPA2-PSK n'est pas beaucoup plus sûr contre l'écoute électronique si vous ne faites pas confiance à tout le monde sur le réseau. À la maison, vous devriez être en sécurité parce que votre mot de passe Wi-Fi est un secret.

Cependant, si vous allez dans un café et utilisez WPA2-PSK au lieu d'un réseau Wi-FI ouvert, vous vous sentirez peut-être plus sécurisé dans votre vie privée. Mais vous ne devriez pas - n'importe qui avec le mot de passe Wi-Fi du café-restaurant pourrait surveiller votre trafic de navigation. D'autres personnes sur le réseau, ou juste d'autres personnes avec le mot de passe, pourraient snooper sur votre trafic s'ils le voulaient.

Assurez-vous d'en tenir compte. WPA2-PSK empêche les personnes n'ayant pas accès au réseau de s'immiscer. Cependant, une fois qu'ils ont la phrase secrète du réseau, tous les paris sont désactivés.

Pourquoi WPA2-PSK n'essaie-t-il pas d'arrêter?

WPA2-PSK essaie réellement d'arrêter cela en utilisant une clé transitoire par paire "(PTK). Chaque client sans fil a un PTK unique. Cependant, cela n'aide pas beaucoup car la clé unique par client est toujours dérivée de la clé pré-partagée (la phrase de passe Wi-Fi.) C'est pourquoi il est trivial de capturer la clé unique d'un client tant que vous avez le Wi-Fi. Fi phrase secrète et peut capturer le trafic envoyé via le processus d'association.

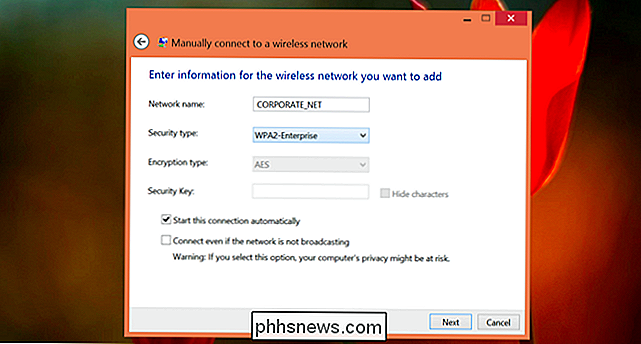

WPA2-Enterprise résout cela ... Pour les grands réseaux

Pour les grandes organisations qui exigent des réseaux Wi-Fi sécurisés, cette faiblesse de sécurité peut être évitée grâce à l'utilisation de l'authanisation EAP avec un serveur RADIUS parfois appelé WPA2-Enterprise. Avec ce système, chaque client Wi-Fi reçoit une clé vraiment unique. Aucun client Wi-Fi ne dispose de suffisamment d'informations pour démarrer la surveillance d'un autre client, ce qui offre une sécurité bien supérieure. Les grandes entreprises ou agences gouvernementales devraient utiliser WPA2-Enteprise pour cette raison.

Mais c'est trop compliqué et complexe pour la grande majorité des gens - ou même la plupart des geeks - à utiliser à la maison. Au lieu d'une phrase secrète Wi-FI que vous devez entrer sur les périphériques que vous souhaitez connecter, vous devez gérer un serveur RADIUS qui gère l'authentification et la gestion des clés. Cela est beaucoup plus compliqué pour les utilisateurs à domicile.

En fait, cela ne vaut même pas la peine que vous fassiez confiance à tout le monde sur votre réseau Wi-Fi ou à tous ceux qui ont accès à votre mot de passe Wi-Fi. Cela n'est nécessaire que si vous êtes connecté à un réseau Wi-Fi crypté WPA2-PSK dans un lieu public - café, aéroport, hôtel ou même un bureau plus grand - où d'autres personnes en qui vous n'avez pas confiance ont aussi le Wi-Fi. La phrase secrète du réseau FI

Alors, le ciel tombe-t-il? Non bien sûr que non. Mais gardez ceci à l'esprit: lorsque vous êtes connecté à un réseau WPA2-PSK, d'autres personnes ayant accès à ce réseau pourraient facilement s'introduire dans votre trafic. Malgré ce que la plupart des gens peuvent croire, ce cryptage n'offre aucune protection contre les autres personnes ayant accès au réseau.

Si vous devez accéder à des sites sensibles sur un réseau Wi-Fi public - en particulier les sites Web n'utilisant pas le cryptage HTTPS donc à travers un VPN ou même un tunnel SSH. Le cryptage WPA2-PSK sur les réseaux publics n'est pas suffisant

Crédit d'image: Cory Doctorow sur Flickr, Food Group sur Flickr, Robert Couse-Baker sur Flickr

Est-ce que le fond d'écran noir simplifie vraiment la batterie sur les téléphones et les tablettes?

Dans un monde où les scènes 3D sont rendues en temps réel option accrocheur. Cependant, ils peuvent offrir des améliorations de la durée de vie de la batterie sur les fonds d'écran colorés ... sur certains écrans. Les fonds d'écran noirs peuvent aussi faciliter la lecture du texte, aidant ainsi les icônes à se démarquer.

Comment contrôler votre commutateur Belkin WeMo depuis l'écran d'accueil

Contrôler vos lumières, commutateurs et autres produits smarthome à partir de votre téléphone est vraiment cool, mais il peut être difficile d'ouvrir une application juste pour allumer ou éteindre quelque chose. Voici comment rendre les choses un peu plus rapides et plus faciles et contrôler votre Belkin WeMo Switch depuis l'écran d'accueil sur votre appareil Android, ou depuis le Centre de notifications sur votre iPhone ou iPad.