Un énorme bug macOS permet une connexion root sans mot de passe. Voici la correction

Une vulnérabilité nouvellement découverte dans macOS High Sierra permet à quiconque ayant accès à votre ordinateur portable de créer rapidement un compte root sans entrer de mot de passe, sans passer par les protocoles de sécurité configurés. > Il est facile d'exagérer les problèmes de sécurité. Ce n'est pas l'un de ces moments. C'est vraiment mauvais.

Comment fonctionne Exploit

Attention: ne faites pas cela sur votre Mac!

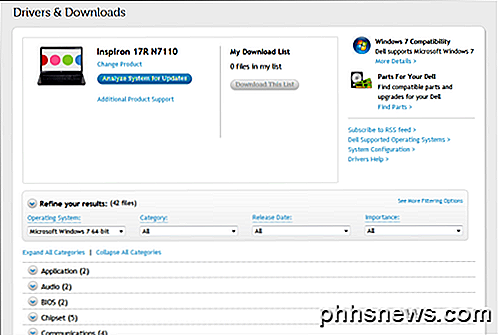

Nous vous montrons ces étapes pour vous montrer à quel point cet exploit est simple, laissez votre ordinateur non sécurisé. Faire. Ne pas. Faire. Ceci. L'exploit peut être exécuté de plusieurs façons, mais le moyen le plus simple de voir comment cela fonctionne est dans les Préférences Système. L'attaquant n'a qu'à se diriger vers Utilisateurs & Groupes, cliquer sur le verrou en bas à gauche, puis essayer de se connecter en tant que "root" sans mot de passe.

La première fois, étonnamment, un compte root sans mot de passe est créé. La deuxième fois, vous vous connecterez en tant que root. Dans nos tests cela fonctionne que l'utilisateur actuel soit un administrateur ou non.

Cela donne à l'attaquant l'accès à toutes les préférences d'administrateur dans les Préférences Système ... mais ce n'est que le début, parce que vous avez créé un nouveau système. utilisateur root sans mot de passe

Après avoir suivi les étapes ci-dessus, l'attaquant peut alors se déconnecter et choisir l'option "Other" qui apparaît sur l'écran de connexion.

De là, l'attaquant peut entrer "root" comme nom d'utilisateur et laissez le champ du mot de passe vide. Après avoir appuyé sur Entrée, ils seront connectés avec des privilèges d'administrateur système complets

Ils peuvent maintenant accéder à n'importe quel fichier sur le lecteur, même s'il est protégé par FileVault. Ils peuvent changer le mot de passe de tout utilisateur, leur permettant de se connecter et d'accéder à des choses telles que les mots de passe des courriels et des navigateurs.

Ceci est un accès complet. Tout ce que vous pouvez imaginer qu'un attaquant peut faire, ils peuvent faire avec cet exploit.

Et en fonction des fonctionnalités de partage que vous avez activées, il pourrait être possible que cela se produise à distance. Au moins un utilisateur a déclenché l'exploit à distance en utilisant le partage d'écran, par exemple.

Si le partage d'écran est activé, c'est probablement une bonne idée de le désactiver, mais qui peut dire combien d'autres moyens existent pour déclencher ce problème? Les utilisateurs de Twitter ont démontré des façons de lancer ceci en utilisant le Terminal, signifiant que SSH est aussi un vecteur potentiel. Il n'y a probablement pas de fin, cela peut être déclenché, à moins que vous ne configuriez vous-même un compte root et que vous le verrouilliez.

Comment cela fonctionne-t-il? Le chercheur en sécurité chez Mac, Patrick Wardle, explique tout ici avec beaucoup de détails. C'est assez sombre.

Mettre à jour votre Mac peut ou peut ne pas résoudre le problème

En date du 29 novembre 2017, il y a un correctif disponible pour ce problème.

C'est une fois où vous ne devriez vraiment pas t ignorer cette invite.

Mais Apple a même raté le patch. Si vous avez exécuté 10.13, installé le correctif, puis mis à niveau vers 10.13.1, le problème a été réintroduit. Apple aurait dû patcher 10.13.1, une mise à jour qui est sortie quelques semaines plus tôt, en plus de libérer le patch général. Ils ne l'ont pas fait, ce qui signifie que certains utilisateurs installent des «mises à jour» qui restaurent le correctif de sécurité, ramenant l'exploit.

Donc, même si nous vous recommandons de mettre à jour votre Mac, suivez les étapes ci-dessous.

En outre, certains utilisateurs indiquent que le correctif casse le partage de fichiers local. Selon Apple, vous pouvez résoudre le problème en ouvrant le Terminal et en exécutant la commande suivante:

sudo / usr / libexec / configureLocalKDC

Le partage de fichiers devrait fonctionner après cela. C'est frustrant, mais des bugs comme celui-ci sont le prix à payer pour des correctifs rapides.Protégez-vous en activant Root avec un mot de passe

Même si un correctif a été publié, certains utilisateurs peuvent encore rencontrer le bug. Il y a cependant une solution manuelle qui va le réparer: il vous suffit d'activer le compte root avec un mot de passe

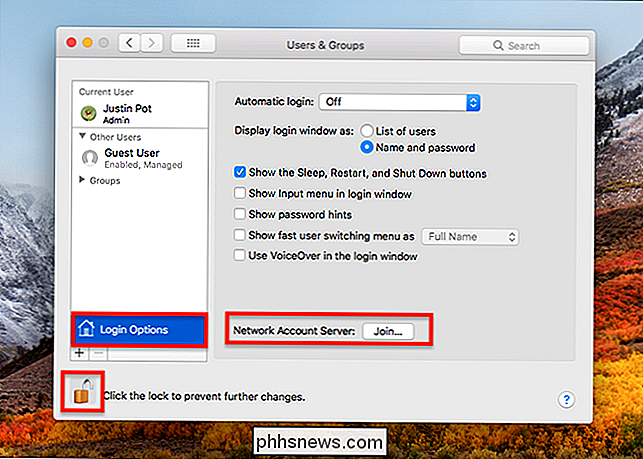

Pour cela, allez dans Préférences Système> Utilisateurs & Groupes, puis cliquez sur l'option "Options de connexion" dans le panneau de gauche. Ensuite, cliquez sur le bouton "Join" à côté de "Network Account Server" et un nouveau panneau apparaîtra.

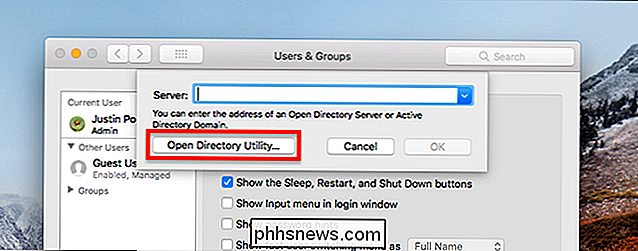

Cliquez sur "Open Directory Utility" et une nouvelle fenêtre s'ouvrira

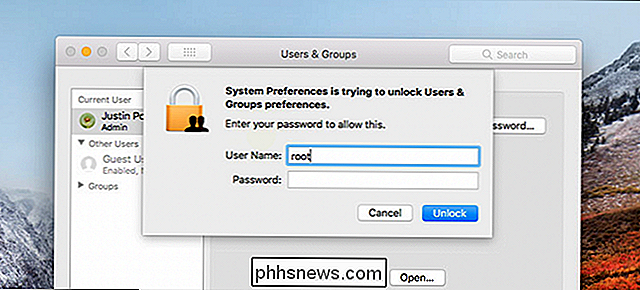

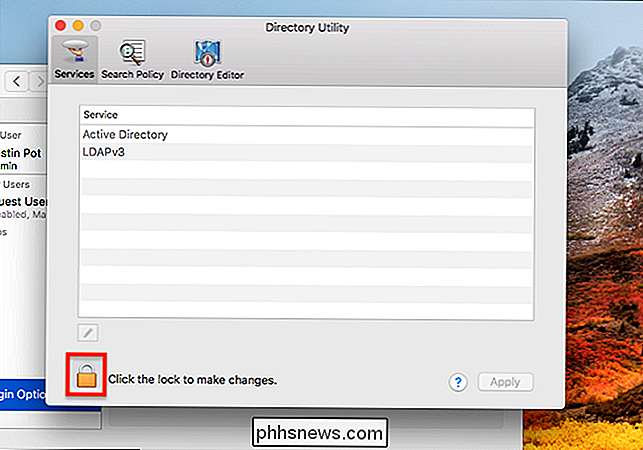

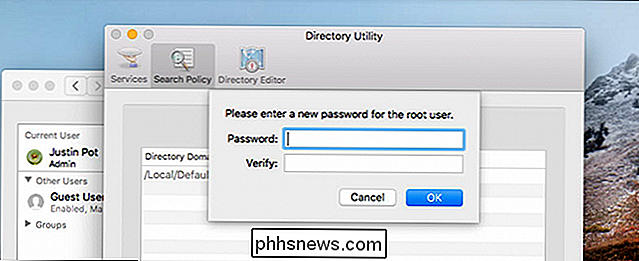

Cliquez sur le bouton de verrouillage, puis entrez votre nom d'utilisateur et mot de passe lorsque vous y êtes invité

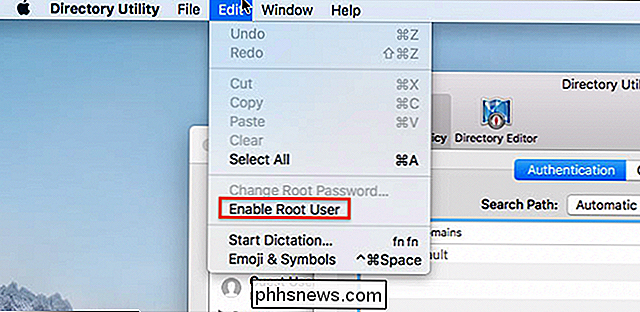

Cliquez sur Edition> Activer l'utilisateur racine dans la barre de menu. mot de passe sécurisé.

L'exploit ne fonctionnera plus, car votre système aura déjà un compte root activé avec un mot de passe attaché

Keep Installation Updates

Soyons clairs: c'était une énorme erreur sur la partie d'Apple, et le correctif de sécurité ne fonctionne pas (et le partage de fichiers de rupture) est encore plus embarrassant. Cela dit, l'exploit était assez mauvais pour qu'Apple bouge rapidement. Nous pensons que vous devez absolument installer le correctif disponible pour ce problème et activer un mot de passe root. Espérons que bientôt Apple corrigera ces problèmes avec un autre correctif.

Mettez à jour votre Mac: n'ignorez pas ces invites. Ils sont là pour une raison.

Comment faire taire les sons de notification de WhatsApp Group

Les chats de groupe sont le fléau de la plupart des utilisateurs de WhatsApp. Juste au moment où vous mettez votre téléphone, vos camarades décident de résoudre la faim dans le monde, le problème de la prolifération nucléaire et la décision inadmissible de repousser la saison finale de Game of Thrones à 2019.

Comment partager l'accès à votre système de sécurité Abode avec d'autres membres du ménage

Si vous pouvez inviter d'autres utilisateurs à partager l'accès au système de sécurité Abode de votre domicile, voici comment accéder cet écran si vous voulez inviter quelqu'un d'autre. Vous pouvez le faire de deux façons: soit dans l'application mobile Abode sur votre smartphone, soit à partir de l'interface Web du navigateur Web de votre ordinateur.