Comment vérifier la somme de contrôle d'une ISO Linux et confirmer qu'elle n'a pas été altérée avec

Le mois dernier, le site Web de Linux Mint a été piraté et une ISO modifiée a été téléchargée. . Bien que le problème ait été corrigé rapidement, il démontre l'importance de vérifier les fichiers ISO Linux que vous téléchargez avant de les exécuter et de les installer. Voici comment.

Les distributions Linux publient des sommes de contrôle pour que vous puissiez confirmer que les fichiers que vous téléchargez sont bien ceux qui sont déclarés, et ceux-ci sont souvent signés afin que vous puissiez vérifier que les checksums eux-mêmes n'ont pas été falsifiés. Ceci est particulièrement utile si vous téléchargez un ISO depuis un autre endroit que le site principal, comme un miroir tiers, ou via BItTorrent, où il est beaucoup plus facile de manipuler les fichiers.

Comment fonctionne ce processus

Le processus de vérification d'un ISO est un peu complexe, donc avant d'entrer dans les étapes exactes, expliquons exactement ce que le processus implique:

- Vous téléchargerez le fichier ISO Linux depuis le site web de la distribution Linux - ou ailleurs - comme d'habitude .

- Vous téléchargerez une somme de contrôle et sa signature numérique sur le site Web de la distribution Linux. Il peut s'agir de deux fichiers TXT distincts, ou vous pouvez obtenir un seul fichier TXT contenant les deux données.

- Vous obtiendrez une clé publique PGP appartenant à la distribution Linux. Vous pouvez obtenir ceci à partir du site Web de la distribution Linux ou d'un serveur de clés séparé géré par les mêmes personnes, selon votre distribution Linux.

- Vous utiliserez la clé PGP pour vérifier que la signature numérique de la somme de contrôle a été créée fait la clé dans ce cas, les mainteneurs de cette distribution Linux. Cela confirme que la somme de contrôle elle-même n'a pas été falsifiée.

- Vous générez la somme de contrôle de votre fichier ISO téléchargé, et vérifiez qu'il correspond au fichier TXT de somme de contrôle que vous avez téléchargé. Cela confirme que le fichier ISO n'a pas été altéré ou corrompu.

Le processus peut différer un peu pour différentes ISO, mais il suit généralement ce modèle général. Par exemple, il existe plusieurs types de sommes de contrôle. Traditionnellement, les sommes MD5 ont été les plus populaires. Cependant, les sommes SHA-256 sont maintenant plus fréquemment utilisées par les distributions Linux modernes, car SHA-256 est plus résistant aux attaques théoriques. Nous discuterons principalement des sommes SHA-256 ici, même si un processus similaire fonctionnera pour les sommes MD5. Certaines distributions Linux peuvent également fournir des sommes SHA-1, même si celles-ci sont encore moins courantes.

De même, certaines distributions ne signent pas leurs sommes de contrôle avec PGP. Vous n'aurez qu'à effectuer les étapes 1, 2 et 5, mais le processus est beaucoup plus vulnérable. Après tout, si l'attaquant peut remplacer le fichier ISO pour le téléchargement, il peut également remplacer la somme de contrôle.

Utiliser PGP est beaucoup plus sûr, mais pas infaillible. L'attaquant pourrait toujours remplacer cette clé publique par la leur, il pourrait encore vous faire croire que l'ISO est légitime. Cependant, si la clé publique est hébergée sur un serveur différent - comme c'est le cas avec Linux Mint - cela devient beaucoup moins probable (puisqu'ils doivent pirater deux serveurs au lieu d'un seul). Mais si la clé publique est stockée sur le même serveur que l'ISO et la somme de contrôle, comme c'est le cas avec certaines distributions, alors elle n'offre pas autant de sécurité.

Pourtant, si vous essayez de vérifier la signature PGP sur un fichier de contrôle, puis en validant votre téléchargement avec cette somme de contrôle, c'est tout ce que vous pouvez raisonnablement faire en tant qu'utilisateur final en téléchargeant une ISO Linux. Vous êtes toujours beaucoup plus en sécurité que les gens qui ne s'en soucient pas

Comment vérifier un checksum sur Linux

Nous allons utiliser Linux Mint comme exemple ici, mais vous devrez peut-être chercher le site web de votre distribution Linux pour trouver les options de vérification qu'il offre. Pour Linux Mint, deux fichiers sont fournis avec le téléchargement ISO sur ses miroirs de téléchargement. Téléchargez l'image ISO, puis téléchargez les fichiers "sha256sum.txt" et "sha256sum.txt.gpg" sur votre ordinateur. Cliquez avec le bouton droit sur les fichiers et sélectionnez "Enregistrer le lien sous" pour les télécharger.

Sur votre bureau Linux, ouvrez une fenêtre de terminal et téléchargez la clé PGP. Dans ce cas, la clé PGP de Linux Mint est hébergée sur le serveur de clés d'Ubuntu et nous devons exécuter la commande suivante pour l'obtenir.

gpg --keyserver hkp: //keyserver.ubuntu.com --recv-keys 0FF405B2

Le site Web de votre distribution Linux vous indiquera la clé dont vous avez besoin

Nous avons maintenant tout ce dont nous avons besoin: l'ISO, la somme de contrôle fichier, le fichier de signature numérique de la somme de contrôle et la clé PGP. Ensuite, passez au dossier dans lequel ils ont été téléchargés ...

cd ~ / Downloads

... et exécutez la commande suivante pour vérifier la signature du fichier checksum:

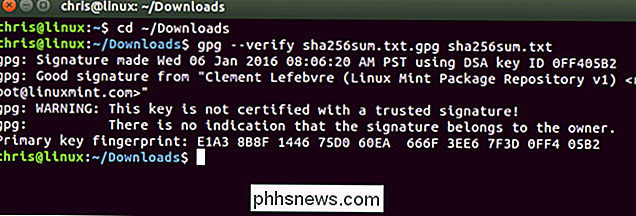

gpg --verify sha256sum.txt.gpg sha256sum .txt

Si la commande GPG vous indique que le fichier sha256sum.txt téléchargé a une "bonne signature", vous pouvez continuer. Dans la quatrième ligne de la capture d'écran ci-dessous, GPG nous informe que c'est une "bonne signature" qui prétend être associée à Clément Lefebvre, le créateur de Linux Mint.

Ne vous inquiétez pas que la clé ne soit pas certifiée " »En raison du mode de fonctionnement du cryptage PGP, vous n'avez pas créé de réseau de confiance en important des clés auprès de personnes de confiance. Cette erreur sera très courante.

Enfin, maintenant que nous savons que la somme de contrôle a été créée par les mainteneurs Linux Mint, exécutez la commande suivante pour générer une somme de contrôle à partir du fichier .iso téléchargé et comparez-la au fichier TXT checksum :

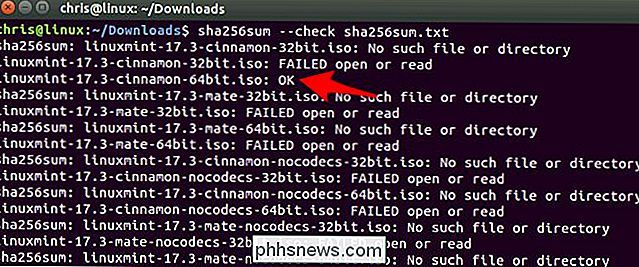

sha256sum --check sha256sum.txt

Vous verrez beaucoup de messages "pas de tel fichier ou répertoire" si vous avez seulement téléchargé un seul fichier ISO, mais vous devriez voir un message "OK" pour le fichier vous avez téléchargé s'il correspond à la somme de contrôle.

Vous pouvez également exécuter les commandes checksum directement sur un fichier .iso. Il va examiner le fichier .iso et cracher sa somme de contrôle. Vous pouvez ensuite vérifier qu'il correspond à la somme de contrôle valide en regardant les deux avec vos yeux

Par exemple, pour obtenir la somme SHA-256 d'un fichier ISO:

sha256sum /path/to/file.iso

Ou, si vous avez une valeur md5sum et devez obtenir le md5sum d'un fichier:

md5sum /path/to/file.iso

Comparez le résultat avec le fichier checksum TXT pour voir s'ils correspondent.

Vérification d'une somme de contrôle sous Windows

Si vous téléchargez un fichier ISO Linux à partir d'une machine Windows, vous pouvez également vérifier la somme de contrôle à cet endroit, même si Windows ne dispose pas du logiciel nécessaire. Vous devez donc télécharger et installer l'outil Gpg4win open-source.

Localisez le fichier de clé de votre distribution Linux et les fichiers de contrôle. Nous utiliserons Fedora comme exemple ici. Le site Web de Fedora fournit des téléchargements de checksum et nous indique que nous pouvons télécharger la clé de signature Fedora depuis //getfedora.org/static/fedora.gpg.

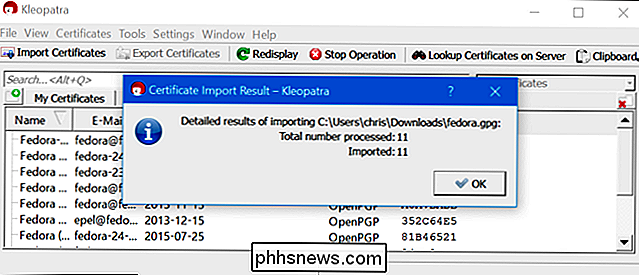

Après avoir téléchargé ces fichiers, vous devrez installer la clé de signature en utilisant le programme Kleopatra inclus avec Gpg4win. Lancez Kleopatra et cliquez sur Fichier> Importer des certificats. Sélectionnez le fichier .gpg que vous avez téléchargé.

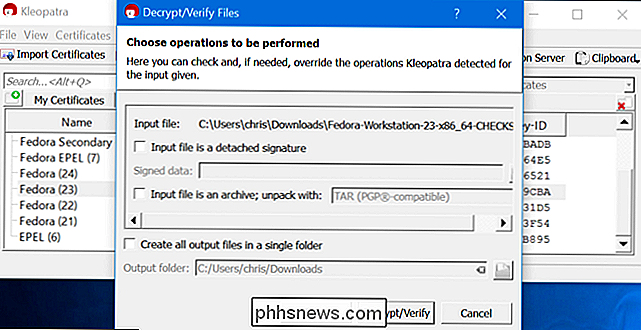

Vous pouvez maintenant vérifier si le fichier de contrôle téléchargé a été signé avec l'un des fichiers de clés que vous avez importés. Pour ce faire, cliquez sur Fichier> Décrypter / Vérifier les fichiers. Sélectionnez le fichier de contrôle téléchargé. Décochez l'option "Fichier d'entrée est une signature détachée" et cliquez sur "Déchiffrer / Vérifier".

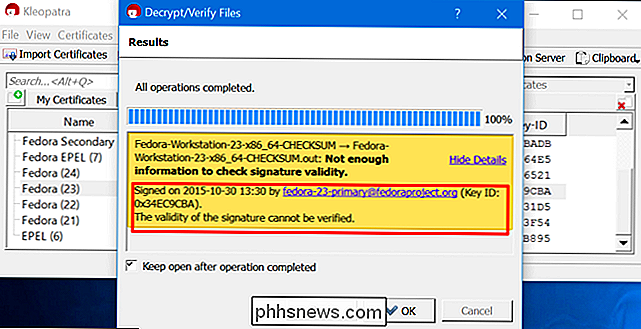

Vous êtes sûr de voir un message d'erreur si vous le faites de cette manière, car vous n'avez pas eu la peine de confirmer ces certificats Fedora sont réellement légitimes. C'est une tâche plus difficile. C'est ainsi que PGP est conçu pour fonctionner: vous rencontrez et échangez des clés en personne, par exemple, et vous créez un réseau de confiance.

Cependant, vous pouvez afficher plus de détails et confirmer que le fichier de contrôle a été signé avec l'une des clés que vous avez importées. C'est beaucoup mieux que de simplement faire confiance à un fichier ISO téléchargé sans vérifier, de toute façon.

Vous devriez maintenant pouvoir sélectionner Fichier> Vérifier les fichiers de contrôle et confirmer que les informations contenues dans le fichier de contrôle correspondent au fichier .iso téléchargé. Cependant, cela n'a pas fonctionné pour nous - c'est peut-être juste la façon dont le fichier de contrôle de Fedora est mis en place. Lorsque nous avons essayé ceci avec le fichier sha256sum.txt de Linux Mint, cela a fonctionné.

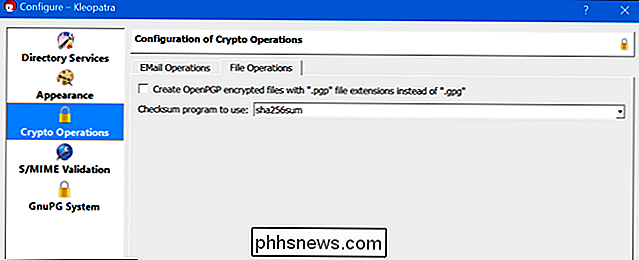

Si cela ne fonctionne pas pour la distribution Linux de votre choix, voici une solution de contournement. D'abord, cliquez sur Paramètres> Configurer Kleopatra. Sélectionnez "Opérations de chiffrement", sélectionnez "Opérations sur les fichiers" et paramétrez Kleopatra pour utiliser le programme de somme de contrôle "sha256sum", car c'est ce qui a généré cette somme de contrôle particulière. Si vous avez une somme de contrôle MD5, sélectionnez "md5sum" dans la liste ici.

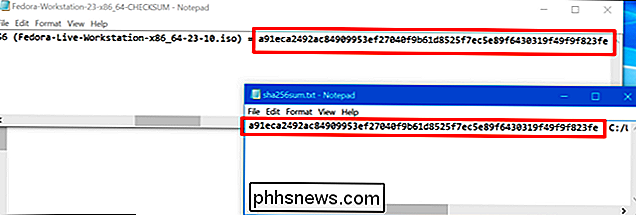

Maintenant, cliquez sur Fichier> Créer des fichiers de contrôle et sélectionnez votre fichier ISO téléchargé. Kleopatra va générer une somme de contrôle à partir du fichier .iso téléchargé et l'enregistrer dans un nouveau fichier.

Vous pouvez ouvrir ces deux fichiers - le fichier de contrôle téléchargé et celui que vous venez de générer - dans un éditeur de texte comme Notepad. Confirmez que la somme de contrôle est identique dans vos deux yeux. S'il est identique, vous avez confirmé que votre fichier ISO téléchargé n'a pas été falsifié.

Ces méthodes de vérification n'étaient pas destinées à l'origine à la protection contre les logiciels malveillants. Ils ont été conçus pour confirmer que votre fichier ISO a été téléchargé correctement et n'a pas été corrompu pendant le téléchargement, vous pouvez donc le graver et l'utiliser sans vous soucier. Ils ne sont pas une solution complètement infaillible, car vous devez faire confiance à la clé PGP que vous téléchargez. Cependant, cela fournit encore beaucoup plus d'assurance que d'utiliser simplement un fichier ISO sans le vérifier du tout.

Crédit d'image: Eduardo Quagliato sur Flickr

Comment monter votre lecteur système Windows 10 (ou 8) sous Linux

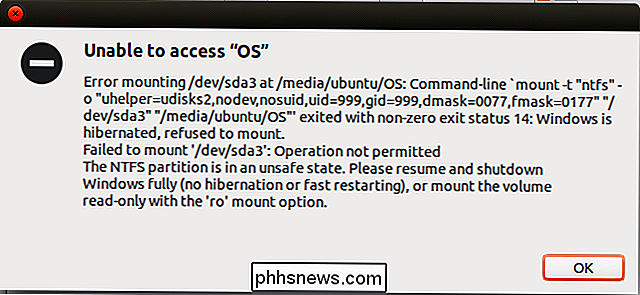

Si vous doublez Linux à côté de Windows 10, 8 ou 8.1 et que vous voulez monter votre système Windows partition et accéder à ses fichiers, vous rencontrerez un problème. Vous verrez une erreur indiquant "La partition NTFS est mise en veille prolongée" en raison de la nouvelle fonctionnalité de démarrage hybride, vous empêchant d'accéder à ses fichiers.

Pourquoi les logiciels antivirus mettent-ils les virus en quarantaine au lieu de les supprimer

Trouver des virus ou logiciels malveillants n'est jamais une expérience agréable, mais pourquoi les antivirus les mettent-ils en quarantaine? ordinateur? La session de questions-réponses d'aujourd'hui nous est offerte par SuperUser, une subdivision de Stack Exchange, un regroupement communautaire de sites Web de questions et réponses.