Comment comprendre ceux qui déroutent Windows 7 Autorisations de fichiers / partage

Avez-vous déjà essayé de comprendre toutes les permissions de Windows? Il existe des autorisations de partage, des autorisations NTFS, des listes de contrôle d'accès, etc. Voici comment ils fonctionnent tous ensemble

L'identificateur de sécurité

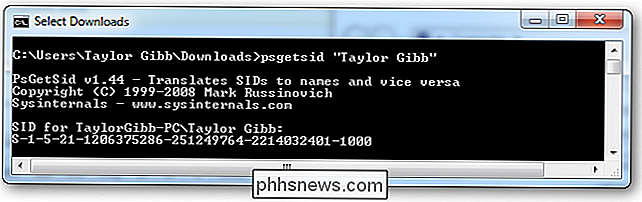

Les systèmes d'exploitation Windows utilisent des identificateurs de sécurité pour représenter tous les principes de sécurité. Les SID sont simplement des chaînes de caractères alphanumériques de longueur variable représentant des machines, des utilisateurs et des groupes. Les SID sont ajoutés aux ACL (listes de contrôle d'accès) chaque fois que vous accordez à un utilisateur ou à un groupe l'autorisation d'accéder à un fichier ou à un dossier. Derrière la scène, les SID sont stockés de la même manière que tous les autres objets de données, en binaire. Toutefois, lorsque vous voyez un SID dans Windows, il sera affiché en utilisant une syntaxe plus lisible. Il n'est pas fréquent que vous voyiez une forme de SID dans Windows, le scénario le plus courant est lorsque vous accordez une autorisation à une ressource, puis son compte utilisateur est supprimé, il apparaît alors comme SID dans la liste de contrôle d'accès. Jetons un coup d'oeil au format typique dans lequel vous verrez les SID dans Windows.

La notation que vous verrez prend une certaine syntaxe, ci-dessous sont les différentes parties d'un SID dans cette notation.

- Un 'S 'prefix

- Numéro de révision de la structure

- Une valeur d'autorité d'identificateur de 48 bits

- Un nombre variable de valeurs de sous-autorité ou d'identificateur relatif (RID) 32 bits

En utilisant mon SID dans l'image ci-dessous divisez les différentes sections pour mieux comprendre.

La structure SID:

'S' - Le premier composant d'un SID est toujours un 'S'. Ceci est préfixé à tous les SID et est là pour informer Windows que ce qui suit est un SID

'1' - Le deuxième composant d'un SID est le numéro de révision de la spécification SID, si la spécification SID devait changer cela fournirait une compatibilité ascendante. À partir de Windows 7 et Server 2008 R2, la spécification SID figure toujours dans la première révision

'5' - La troisième section d'un SID est appelée Autorité d'identification. Cela définit dans quelle étendue le SID a été généré. Les valeurs possibles pour ces sections du SID peuvent être:

- 0 - Autorité nulle

- 1 - Autorité mondiale

- 2 - Autorité locale

- 3 - Autorité du créateur

- 4 - Autorité non unique

- 5 - NT Authority

'21' - Le quatrième composant est la sous-autorité 1, la valeur '21' est utilisée dans le quatrième champ pour spécifier que les sous-autorités suivantes identifient la machine locale ou la Domaine.

'1206375286-251249764-2214032401' - On les appelle sous-autorités 2,3 et 4 respectivement. Dans notre exemple, ceci est utilisé pour identifier la machine locale, mais pourrait aussi être l'identifiant d'un domaine.

'1000' - La sous-autorité 5 est le dernier composant de notre SID et s'appelle le RID ( Relative Identifier), le RID est relatif à chaque principe de sécurité, veuillez noter que tous les objets définis par l'utilisateur, ceux qui ne sont pas livrés par Microsoft auront un RID supérieur ou égal à 1000.

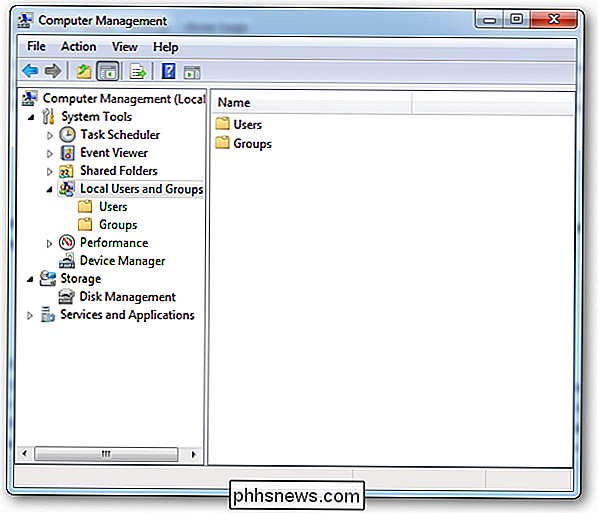

Principes de sécurité

Tout ce qui a un SID attaché, il peut s'agir d'utilisateurs, d'ordinateurs et même de groupes. Les principes de sécurité peuvent être locaux ou être dans le contexte du domaine. Vous gérez les principes de sécurité locaux via le composant logiciel enfichable Utilisateurs et groupes locaux, sous Gestion de l'ordinateur. Pour y arriver, faites un clic droit sur le raccourci de l'ordinateur dans le menu Démarrer et choisissez gérer

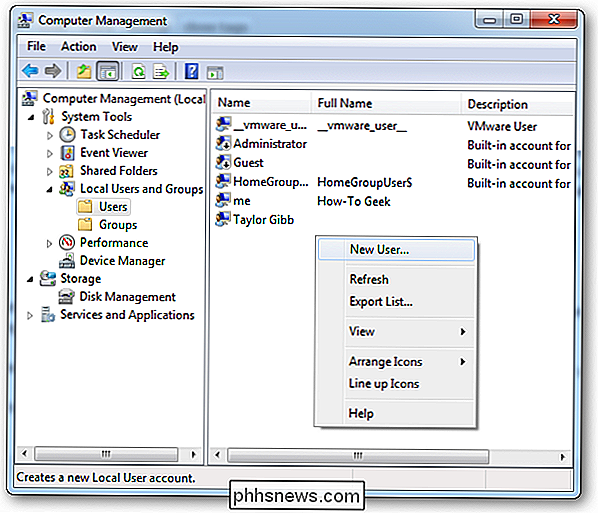

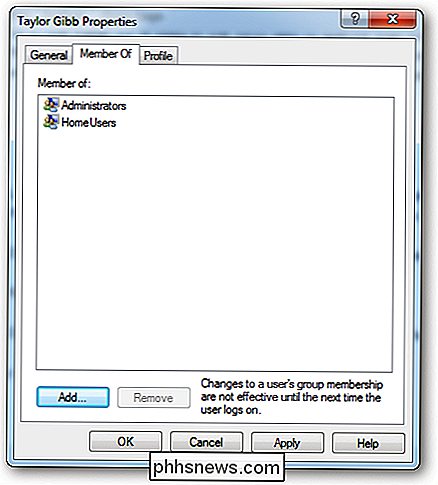

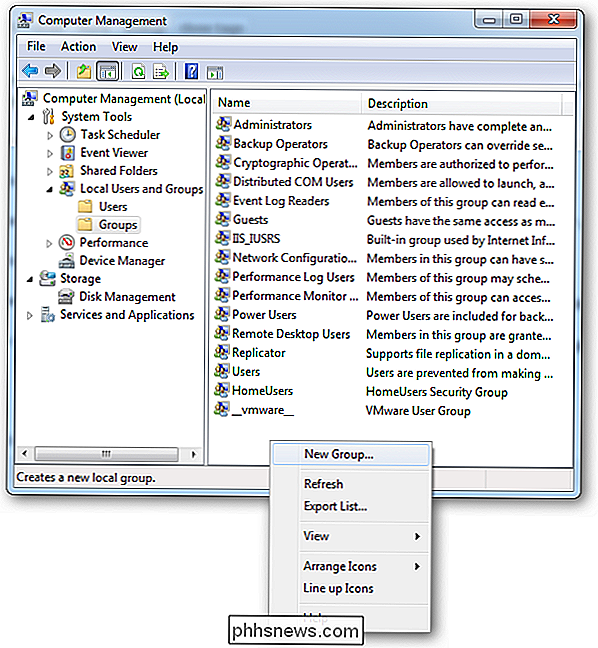

Pour ajouter un nouveau principe de sécurité utilisateur, vous pouvez aller dans le dossier des utilisateurs et cliquer droit et choisir un nouvel utilisateur. un utilisateur, vous pouvez les ajouter à un groupe de sécurité dans l'onglet Membre de <. <> Pour créer un nouveau groupe de sécurité, accédez au dossier Groupes sur le côté droit. Faites un clic droit sur l'espace blanc et sélectionnez un nouveau groupe.

Autorisations de partage et autorisation NTFS

Dans Windows, il existe deux types d'autorisations de fichiers et de dossiers: les autorisations de partage et les autorisations NTFS. . Notez que lorsque vous partagez un dossier par défaut, le groupe "Tout le monde" reçoit l'autorisation de lecture. La sécurité sur les dossiers est généralement faite avec une combinaison de Share et NTFS Permission si c'est le cas, il est essentiel de se rappeler que le plus restrictif s'applique toujours, par exemple si l'autorisation share est définie sur Everyone = Read (qui est la valeur par défaut), mais l'autorisation NTFS permet aux utilisateurs d'apporter une modification au fichier, l'autorisation de partage aura la préférence et les utilisateurs ne seront pas autorisés à apporter des modifications. Lorsque vous définissez les autorisations, le LSASS (autorité de sécurité locale) contrôle l'accès à la ressource. Lorsque vous vous connectez vous recevez un jeton d'accès avec votre SID, lorsque vous accédez à la ressource, le LSASS compare le SID que vous avez ajouté à la liste de contrôle d'accès (ACL) et si le SID est sur la liste de contrôle d'accès. autoriser ou refuser l'accès. Quelles que soient les autorisations que vous utilisez, il existe des différences, alors jetez un coup d'œil pour mieux comprendre quand nous devrions utiliser quoi.

Autorisations de partage:

Ne s'applique qu'aux utilisateurs qui accèdent à la ressource sur le réseau. Ils ne s'appliquent pas si vous vous connectez localement, par exemple via les services de terminal.

Cela s'applique à tous les fichiers et dossiers de la ressource partagée. Si vous souhaitez fournir un type de restriction plus granulaire, vous devez utiliser l'autorisation NTFS en plus des autorisations partagées

- Si vous avez des volumes au format FAT ou FAT32, ce sera la seule forme de restriction disponible, comme les autorisations NTFS ne sont pas disponibles sur ces systèmes de fichiers.

- Autorisations NTFS:

- La seule restriction sur les autorisations NTFS est qu'elles ne peuvent être définies que sur un volume formaté pour le système de fichiers NTFS

Rappelez-vous que les NTFS sont cumulatifs signifie que les autorisations effectives d'un utilisateur résultent de la combinaison des autorisations attribuées à l'utilisateur et des autorisations des groupes auxquels l'utilisateur appartient.

- Les nouvelles autorisations de partage

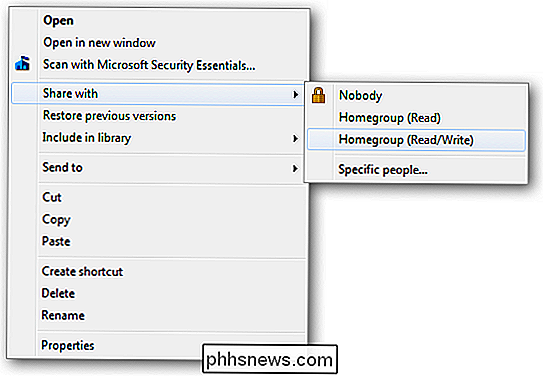

- Windows 7 ont été achetées selon une nouvelle technique de partage "facile". Les options ont changé de Read, Change et Full Control à. Lire et lire / écrire. L'idée faisait partie de la mentalité du groupe Home et facilitait le partage d'un dossier pour les personnes non informatisées. Cela se fait via le menu contextuel et partage facilement avec votre groupe d'appartenance.

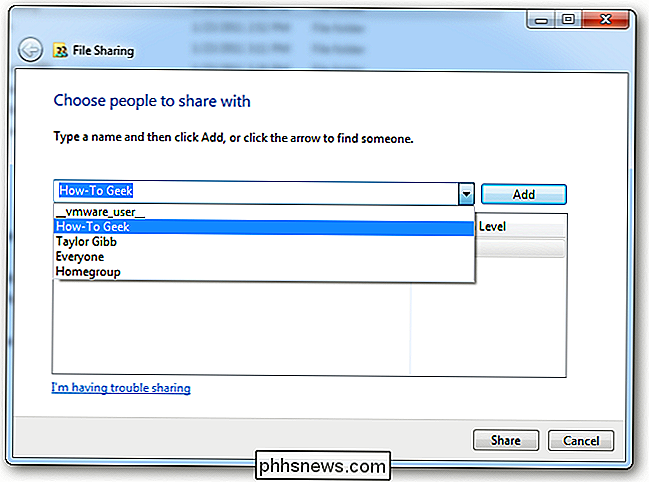

Si vous souhaitez partager avec quelqu'un qui n'est pas dans le groupe d'appartenance, vous pouvez toujours choisir l'option "Personnes spécifiques ...". Ce qui ferait apparaître un dialogue plus "élaboré". Où vous pouvez spécifier un utilisateur ou un groupe spécifique.

Il n'y a que deux permissions comme mentionné précédemment, ensemble ils offrent un schéma de protection tout ou rien pour vos dossiers et fichiers.

Lire

permission est le "look, ne touchez pas "option. Les destinataires peuvent ouvrir, mais pas modifier ou supprimer un fichier

- Lecture / écriture est l'option "faire n'importe quoi". Les destinataires peuvent ouvrir, modifier ou supprimer un fichier

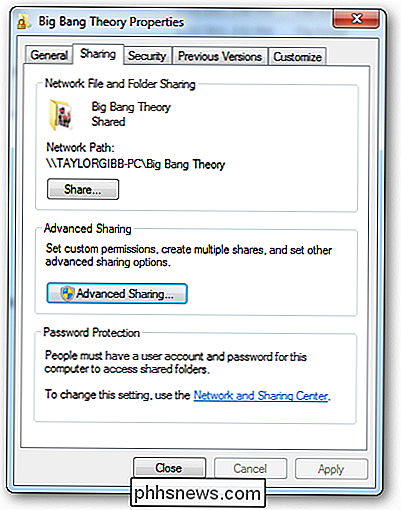

- The Old School Way L'ancien dialogue de partage avait plus d'options et nous donnait la possibilité de partager le dossier sous un alias différent, cela nous a permis de limiter le nombre de connexions simultanées ainsi que configurer la mise en cache. Aucune de ces fonctionnalités n'est perdue dans Windows 7 mais est cachée sous une option appelée "Partage Avancé". Si vous faites un clic droit sur un dossier et allez à ses propriétés, vous pouvez trouver ces paramètres "Partage avancé" sous l'onglet de partage.

Si vous cliquez sur le bouton "Partage avancé", qui nécessite des informations d'identification d'administrateur local, vous pouvez configurer les paramètres que vous connaissiez dans les versions précédentes de Windows.

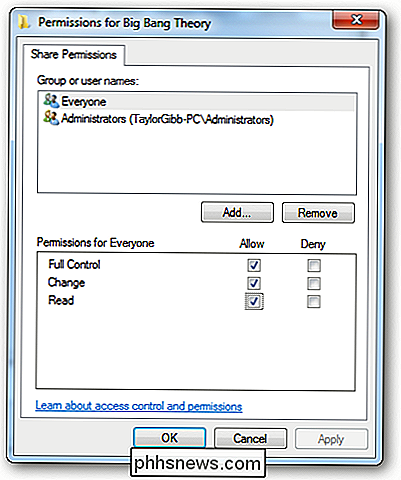

Si vous cliquez sur le bouton des autorisations, les 3 paramètres que nous connaissons sont présentés avec la permission

Lire

. afficher et ouvrir des fichiers et des sous-répertoires, ainsi qu'exécuter des applications. L'autorisation

- Modifier vous permet de faire tout ce que permet l'autorisation

- Lire , ajouter la possibilité d'ajouter des fichiers et sous-répertoires, supprimer des sous-dossiers et modifier les données dans les fichiers. Contrôle total est le "faire n'importe quoi" des permissions classiques, car il vous permet de faire toutes les permissions précédentes. En outre, il vous donne l'autorisation NTFS changeante avancée, ceci s'applique seulement aux Dossiers NTFS

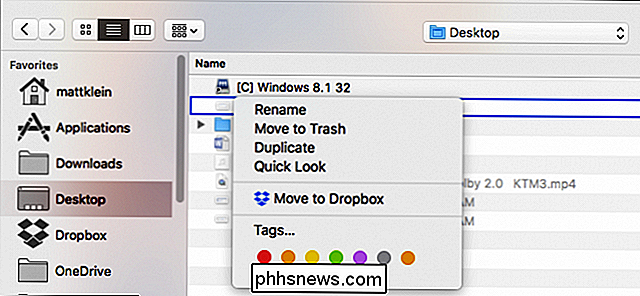

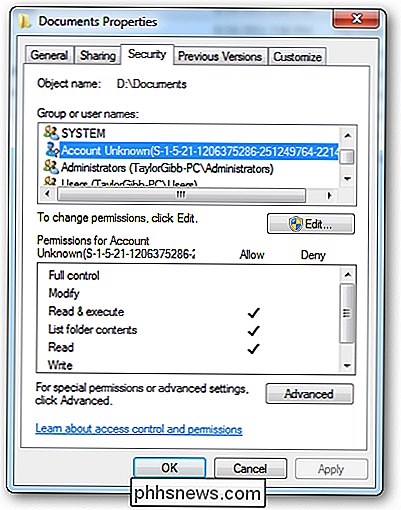

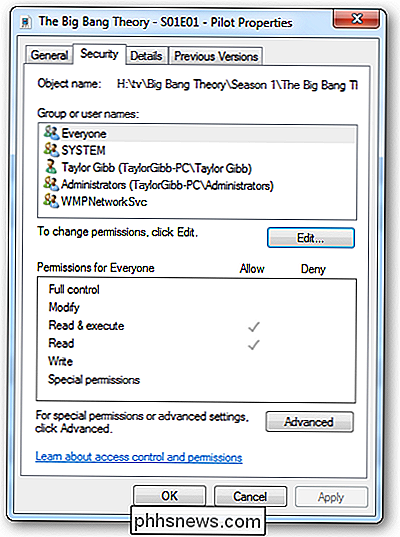

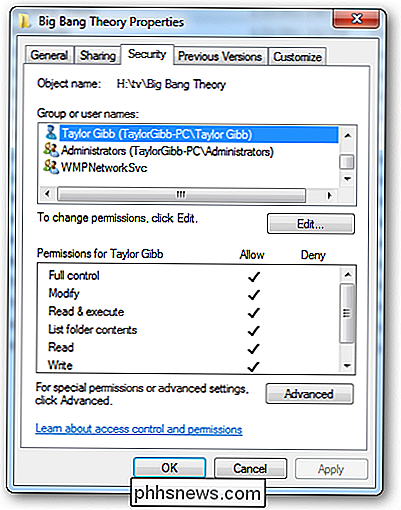

- Autorisations NTFS L'autorisation NTFS permet un contrôle très granulaire de vos fichiers et dossiers. Cela dit, la quantité de granularité peut être décourageante pour un nouveau venu. Vous pouvez également définir l'autorisation NTFS par fichier ainsi que par dossier. Pour définir NTFS Permission sur un fichier, vous devez cliquer avec le bouton droit de la souris et accéder aux propriétés des fichiers où vous devez accéder à l'onglet Sécurité

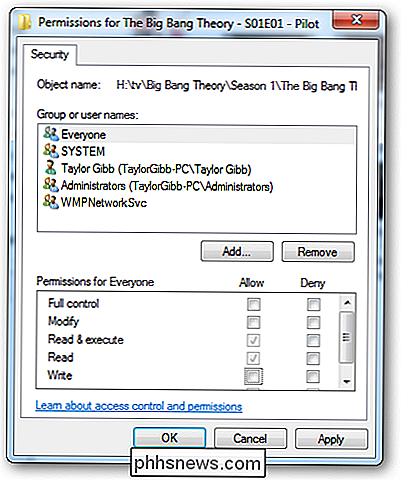

Pour modifier les autorisations NTFS pour un utilisateur ou un groupe, cliquez sur le bouton Modifier. > Comme vous pouvez le voir, il y a beaucoup d'Autorisations NTFS donc nous allons les décomposer. Nous verrons d'abord les permissions NTFS que vous pouvez définir sur un fichier:

Contrôle total

vous permet de lire, écrire, modifier, exécuter, modifier les attributs, les permissions et prendre possession du fichier.

Modifier

- vous permet de lire, d'écrire, de modifier, d'exécuter et de modifier les attributs du fichier. Read & Execute

- vous permettra d'afficher les données, les attributs, le propriétaire et les permissions du fichier, et d'exécuter le fichier si c'est un programme Read

- vous permettra d'ouvrir le fichier, voir ses attributs, Write

- vous permettra d'écrire des données dans le fichier, de l'ajouter au fichier et de lire ou modifier ses attributs Les permissions NTFS pour les dossiers ont des options légèrement différentes donc jetons un oeil

- Contrôle total vous permet de lire, d'écrire, de modifier et d'exécuter des fichiers dans le dossier, de modifier les attributs, les autorisations et de prendre possession du dossier ou des fichiers.

Modifier

- permet Vous pouvez lire, écrire, modifier et exécuter des fichiers dans le dossier et modifier les attributs du dossier ou des fichiers. Read & Execute

- vous permet d'afficher le contenu du dossier et d'afficher les données, les attributs, le propriétaire et les autorisations pour les fichiers dans le dossier, et exécuter les fichiers dans le dossier. Le contenu du dossier de liste

- vous permettra d'afficher le dossier ts et affichez les données, les attributs, le propriétaire et les permissions pour les fichiers dans le dossier Read

- vous permettra d'afficher les données, les attributs, le propriétaire et les permissions du fichier. Write

- permettra La documentation de Microsoft indique également que "List Folder Contents" vous permettra d'exécuter des fichiers dans le dossier, mais vous devrez toujours activer le contenu du dossier. "Lire et exécuter" pour le faire.

- Résumé En résumé, les noms d'utilisateur et les groupes sont des représentations d'une chaîne alphanumérique appelée Identificateur SID (Security Identifier), Partage et les autorisations NTFS sont liées à ces SID. Les autorisations de partage sont vérifiées par le LSSAS uniquement lors de l'accès sur le réseau, tandis que les autorisations NTFS ne sont valides que sur les machines locales. J'espère que vous avez tous une bonne compréhension de la façon dont la sécurité des fichiers et des dossiers dans Windows 7 est implémentée. Si vous avez des questions n'hésitez pas à sonner dans les commentaires.

Pourquoi les données peuvent-elles être récupérées après le formatage?

Si vous craignez que les données soient récupérées après le formatage d'un disque dur, vous devez utiliser une option aussi puissante que DBAN ou quelque chose moins puissant faire aussi bien? La séance de questions et réponses d'aujourd'hui nous est offerte par SuperUser, une subdivision de Stack Exchange, un regroupement communautaire de sites Web de questions et réponses.

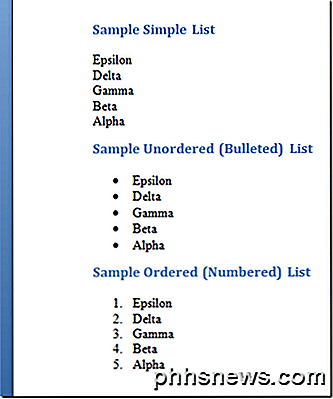

Comment trier le texte dans Word

Lorsque la plupart des gens pensent à trier du texte dans une application, ils pensent à trier les cellules dans une feuille de calcul Excel. Cependant, vous pouvez trier le texte dans Word tant qu'il y a quelque chose qui indique à Word où les différentes parties du texte commencent et se terminent.Dans