Différence entre les mots de passe Wi-Fi WEP, WPA et WPA2

Même si vous savez que vous devez sécuriser votre réseau Wi-Fi (et que vous l'avez déjà fait), vous trouverez probablement tous les acronymes de protocole de sécurité un peu curieux. Poursuivez votre lecture en soulignant les différences entre les protocoles tels que WEP, WPA et WPA2, et en quoi l'acronyme que vous appliquez sur votre réseau Wi-Fi domestique est important.

Qu'est-ce que cela signifie?

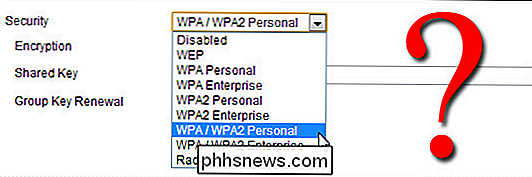

Vous avez fait ce qu'on vous a dit Pour ce faire, vous vous êtes connecté à votre routeur après l'avoir acheté et branché pour la première fois, et définir un mot de passe. Quel est l'importance du petit acronyme à côté du protocole de sécurité que vous avez choisi? En fin de compte, cela compte beaucoup. Comme c'est le cas pour toutes les normes de sécurité, l'augmentation de la puissance de l'ordinateur et les vulnérabilités exposées ont mis en péril les anciennes normes Wi-Fi. C'est votre réseau, ce sont vos données, et si quelqu'un détourne votre réseau de ses clichés illégaux, ce sera votre porte, la police viendra frapper à la porte. Comprendre les différences entre les protocoles de sécurité et mettre en œuvre le protocole le plus avancé que votre routeur peut prendre en charge (ou le mettre à niveau s'il ne peut pas prendre en charge les normes actuelles) est la différence entre offrir un accès facile à votre réseau domestique. , WPA et WPA2: la sécurité Wi-Fi à travers les âges

Depuis la fin des années 1990, les protocoles de sécurité Wi-Fi ont subi de multiples mises à niveau, avec une obsolescence totale des anciens protocoles et une révision significative des nouveaux protocoles. Une promenade dans l'histoire de la sécurité Wi-Fi permet de mettre en évidence ce qui existe actuellement et pourquoi vous devriez éviter les anciennes normes.

WEP (Wired Equivalent Privacy)

Le WEP (Wired Equivalent Privacy) est le plus utilisé Protocole de sécurité Wi-Fi dans le monde. Ceci est fonction de l'âge, de la rétrocompatibilité et du fait qu'il apparaît en premier dans les menus de sélection de protocole de nombreux panneaux de contrôle du routeur. a été ratifié comme norme de sécurité Wi-Fi en septembre 1999> . Les premières versions de WEP n'étaient pas particulièrement solides, même pour le moment où ils ont été libérés, parce que les restrictions américaines sur l'exportation de diverses technologies cryptographiques ont conduit les fabricants à restreindre leurs dispositifs à un cryptage 64 bits seulement. Lorsque les restrictions ont été levées, il a été augmenté à 128 bits. Malgré l'introduction du WEP 256 bits, 128 bits reste l'une des implémentations les plus courantes

Malgré les révisions du protocole et l'augmentation de la taille des clés, de nombreuses failles de sécurité ont été découvertes dans le standard WEP. À mesure que la puissance de calcul augmentait, il devenait de plus en plus facile d'exploiter ces failles. Dès 2001, des exploits de preuve de concept circulaient, et en 2005, le FBI donnait une démonstration publique (dans le but d'accroître la connaissance des faiblesses du WEP) où ils déchiffraient des mots de passe WEP en quelques minutes en utilisant des logiciels disponibles gratuitement. > Malgré diverses améliorations, solutions de rechange et autres tentatives pour consolider le système WEP, il reste très vulnérable. Les systèmes qui reposent sur WEP doivent être mis à niveau ou, si les mises à niveau de sécurité ne sont pas une option, remplacés. La Wi-Fi Alliance a officiellement retiré WEP en 2004.

Wi-Fi Protected Access (WPA)

Wi-Fi Protected Access (WPA) était la réponse directe de l'Alliance Wi-Fi et le remplacement des vulnérabilités de plus en plus apparentes du WEP standard. WPA a été formellement adopté en 2003, un an avant la retraite officielle de WEP. La configuration WPA la plus courante est WPA-PSK (clé pré-partagée). Les clés utilisées par WPA sont 256 bits, soit une augmentation significative par rapport aux clés 64 et 128 bits utilisées dans le système WEP.

Certains des changements importants implémentés avec WPA comprenaient des vérifications d'intégrité des messages (pour déterminer si un attaquant avait capturé ou modifié des paquets passés entre le point d'accès et le client) et le protocole TKIP (Temporal Key Integrity Protocol). TKIP utilise un système de clé par paquet qui était radicalement plus sécurisé que le système à clé fixe utilisé par WEP. La norme de chiffrement TKIP a ensuite été remplacée par Advanced Encryption Standard (AES).

Malgré l'amélioration significative de WPA par rapport à WEP, le fantôme de WEP a hanté WPA. TKIP, un composant de base de WPA, a été conçu pour être déployé facilement via des mises à niveau de micrologiciel sur des appareils compatibles WEP existants. En tant que tel, il a dû recycler certains éléments utilisés dans le système WEP qui, en fin de compte, ont également été exploités.

WPA, comme son prédécesseur WEP, a été démontré à la fois par des démonstrations publiques intrusion. Fait intéressant, le processus par lequel WPA est généralement violé n'est pas une attaque directe sur le protocole WPA (bien que de telles attaques aient été démontrées avec succès), mais par des attaques sur un système supplémentaire déployé avec WPA-Wi-Fi Protected Setup (WPS ) - qui a été conçu pour faciliter le raccordement de périphériques à des points d'accès modernes

Actuellement, la vulnérabilité de sécurité primaire au système WPA2 réel est obscure (et nécessite que l'attaquant ait déjà accès au Wi-Fi sécurisé). Réseau Fi afin d'avoir accès à certaines clés puis de perpétrer une attaque contre d'autres appareils sur le réseau). Ainsi, les vulnérabilités connues des vulnérabilités WPA2 se limitent presque entièrement aux réseaux d'entreprise et méritent peu ou pas de considération pratique en ce qui concerne la sécurité du réseau domestique.

Malheureusement, la même vulnérabilité est le plus grand trou dans l'armure WPA. -le vecteur d'attaque via le WPS (Wi-Fi Protected Setup) reste dans les points d'accès modernes compatibles WPA2. Bien que pénétrer dans un réseau sécurisé WPA / WPA2 à l'aide de cette vulnérabilité nécessite de 2 à 14 heures d'efforts soutenus avec un ordinateur moderne, cela reste un problème de sécurité légitime. WPS doit être désactivé et, si possible, le microprogramme du point d'accès doit être flashé vers une distribution qui ne prend même pas en charge WPS afin que le vecteur d'attaque soit entièrement supprimé.

Historique de sécurité Wi-Fi acquis; Maintenant

À ce stade, vous vous sentez un peu satisfait (parce que vous utilisez avec confiance le meilleur protocole de sécurité disponible pour votre point d'accès Wi-Fi) ou un peu nerveux (parce que vous avez choisi WEP car il était en haut de la liste). Si vous êtes dans le dernier camp, ne vous inquiétez pas; Nous vous avons couvert.

Avant de vous donner une liste de nos meilleurs articles sur la sécurité Wi-Fi, voici le cours accéléré. Ceci est une liste de base classant les méthodes de sécurité Wi-Fi disponibles sur n'importe quel routeur moderne (post-2006), classés du meilleur au pire:

WPA2 + AES

WPA + AES

WPA + TKIP / AES (TKIP est là comme une méthode de secours)

WPA + TKIP

WEP

- Réseau ouvert (pas de sécurité du tout)

- Idéalement, vous allez désactiver Wi-Fi Protected Setup (WPS) et définir votre routeur à WPA2 + AES. Tout le reste de la liste est un pas loin d'être idéal. Une fois arrivé à WEP, votre niveau de sécurité est si bas, il est aussi efficace qu'une clôture à mailles losangées - la clôture existe simplement pour dire «hé, c'est ma propriété», mais tous ceux qui le désiraient pouvaient grimper dessus.

- Si toutes ces réflexions sur la sécurité et le cryptage Wi-Fi vous intéressent d'autres astuces et techniques que vous pouvez facilement déployer pour sécuriser davantage votre réseau Wi-Fi, votre prochain arrêt devrait être de parcourir les articles How-To Geek suivants:

- Sécurité Wi-Fi: Devriez-vous utiliser WPA2 + AES, WPA2 + TKIP, ou les deux?

- Comment sécuriser votre réseau Wi-Fi contre les intrusions

- Ne pas avoir un faux sens de la sécurité: 5 façons non sécurisées sécuriser votre Wi-Fi

Comment activer un point d'accès invité sur votre réseau sans fil

Les meilleurs articles Wi-Fi pour sécuriser votre réseau et optimiser votre routeur

- Muni d'une compréhension de base du Wi-Fi la sécurité fonctionne et comment vous pouvez améliorer et améliorer votre point d'accès au réseau domestique, vous serez bien assis avec un W maintenant sécurisé réseau i-Fi.

Pouvoir compresser nos fichiers pour faciliter leur partage et / ou leur transport La vie électronique est beaucoup plus facile, mais parfois nous pouvons voir des résultats de calibrage bizarres ou inattendus après les avoir compressés. Pourquoi donc? La session de questions-réponses d'aujourd'hui nous est offerte par SuperUser, une subdivision de Stack Exchange, un regroupement communautaire de sites Web de questions-réponses.

Comment obtenir un remboursement Pour une application Android achetée sur Google Play

Google Play vous permet de rembourser facilement une application - pour quelque raison que ce soit - dans les deux heures qui suivent son achat. Après cela, la situation devient un peu plus difficile et situationnelle - mais vous pouvez toujours obtenir un remboursement. Il n'existe pas de moyen automatisé de demander des remboursements pour les achats via l'application depuis Google Play.

![Pokémon Go a un accès complet à votre compte Google. Voici comment le réparer [Mise à jour]](http://phhsnews.com/img/how-to-2018/pok-mon-go-has-full-access-to-your-google-account.jpg)