Qu'est-ce que l'ingénierie sociale et comment l'éviter?

Les logiciels malveillants ne sont pas la seule menace en ligne à s'inquiéter. L'ingénierie sociale est une énorme menace et peut vous toucher sur n'importe quel système d'exploitation. En fait, l'ingénierie sociale peut également se faire par téléphone et en face-à-face.

Il est important d'être conscient de l'ingénierie sociale et d'être à l'affût. Les programmes de sécurité ne vous protégeront pas de la plupart des menaces d'ingénierie sociale, vous devez donc vous protéger.

L'ingénierie sociale expliquée

Les attaques informatiques traditionnelles dépendent souvent de la découverte d'une vulnérabilité dans le code d'un ordinateur. Par exemple, si vous utilisez une version obsolète d'Adobe Flash - ou, Dieu nous en préserve, Java, qui était la cause de 91% des attaques en 2013 selon Cisco - vous pourriez visiter un site Web malveillant et ce site Web exploiterait la vulnérabilité de votre logiciel pour accéder à votre ordinateur. L'attaquant manipule des bogues dans un logiciel pour y accéder et recueillir des informations privées, peut-être avec un keylogger qu'il installe.

Les astuces d'ingénierie sociale sont différentes car elles impliquent une manipulation psychologique. En d'autres termes, ils exploitent les gens, pas leur logiciel

CONNEXE: Sécurité en ligne: Briser l'anatomie d'un courriel d'hameçonnage

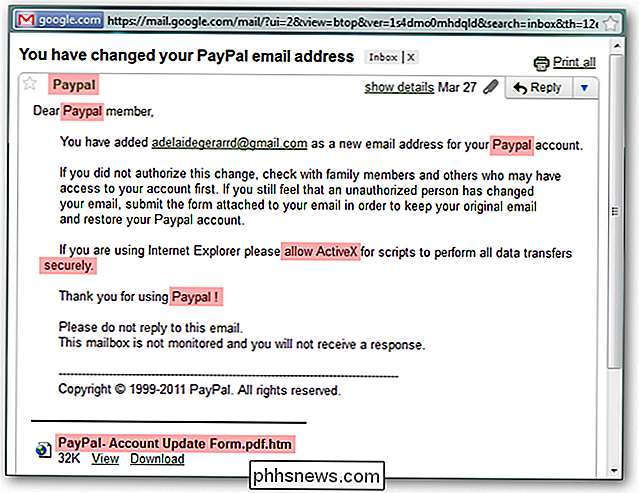

Vous avez probablement déjà entendu parler du phishing, qui est une forme d'ingénierie sociale . Vous pouvez recevoir un e-mail affirmant être de votre banque, de votre compagnie de carte de crédit ou d'une autre entreprise de confiance. Ils peuvent vous diriger vers un faux site Web déguisé pour ressembler à un vrai ou vous demander de télécharger et d'installer un programme malveillant. Mais de telles astuces d'ingénierie sociale n'ont pas à impliquer de faux sites Web ou des logiciels malveillants. L'email d'hameçonnage peut simplement vous demander d'envoyer une réponse par e-mail avec des informations privées. Plutôt que d'essayer d'exploiter un bug dans un logiciel, ils essaient d'exploiter les interactions humaines normales. Spear phishing peut être encore plus dangereux, car c'est une forme d'hameçonnage conçu pour cibler des individus spécifiques.

Exemples d'ingénierie sociale

Un truc populaire dans les services de chat et les jeux en ligne a été d'enregistrer un compte avec un nom Administrateur "et envoyer des messages effrayants comme" AVERTISSEMENT: Nous avons détecté que quelqu'un pirate votre compte, répondez avec votre mot de passe pour vous authentifier. "Si une cible répond avec son mot de passe, elle est tombée dans le piège et l'attaquant le mot de passe de votre compte.

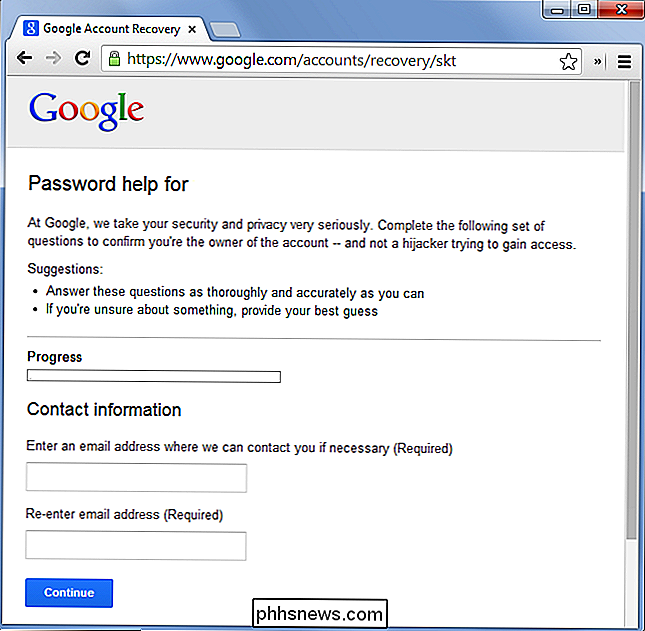

Si quelqu'un a des informations personnelles vous concernant, il pourrait les utiliser pour accéder à vos comptes. Par exemple, des informations telles que votre date de naissance, votre numéro de sécurité sociale et votre numéro de carte de crédit sont souvent utilisées pour vous identifier. Si quelqu'un a cette information, il pourrait contacter une entreprise et prétendre être vous. Cette astuce a été utilisée par un attaquant pour accéder à Yahoo! Compte de messagerie en 2008, en soumettant suffisamment de détails personnels pour accéder au compte via le formulaire de récupération de mot de passe Yahoo! La même méthode peut être utilisée par téléphone si vous avez les informations personnelles dont l'entreprise a besoin pour vous authentifier. Un attaquant avec des informations sur une cible peut prétendre être lui et avoir accès à plus de choses.

L'ingénierie sociale pourrait aussi être utilisée en personne. Un attaquant pourrait pénétrer dans une entreprise, informer le secrétaire qu'il est réparateur, nouvel employé ou inspecteur des incendies sur un ton autoritaire et convaincant, puis errer dans les couloirs et potentiellement voler des données confidentielles ou planter des bogues pour espionner les entreprises. Cette astuce dépend de ce que l'attaquant se présente comme quelqu'un qu'il n'est pas. Si une secrétaire, un portier ou n'importe qui d'autre ne pose pas trop de questions ou ne regarde pas de trop près, l'astuce sera réussie

CONNEXES: Comment les attaquants "piratent" les comptes en ligne et comment les protéger Vous-même

Les attaques d'ingénierie sociale couvrent la gamme des faux sites Web, des courriels frauduleux et des messages de bavardage néfastes jusqu'à l'usurpation d'identité au téléphone ou en personne. Ces attaques revêtent une grande variété de formes, mais elles ont toutes une chose en commun: elles dépendent de la tricherie psychologique. L'ingénierie sociale a été appelée l'art de la manipulation psychologique. C'est l'un des principaux moyens utilisés par les "hackers" pour "pirater" les comptes en ligne.

Comment éviter l'ingénierie sociale

Connaître l'ingénierie sociale existe peut vous aider à la combattre. Méfiez-vous des e-mails non sollicités, des messages de chat et des appels téléphoniques qui demandent des informations privées. Ne divulguez jamais d'informations financières ou d'informations personnelles importantes par e-mail. Ne téléchargez pas de pièces jointes potentiellement dangereuses et exécutez-les, même si un e-mail indique qu'elles sont importantes.

Vous ne devez pas non plus suivre les liens d'un e-mail vers des sites Web sensibles. Par exemple, ne cliquez pas sur un lien dans un e-mail qui semble provenir de votre banque. Connectez-vous à un faux site d'hameçonnage déguisé en site Web de votre banque, mais avec une URL subtilement différente. Si vous recevez une demande suspecte - par exemple, un appel téléphonique de votre banque vous demande des informations personnelles - contactez directement la source de la demande et demandez une confirmation. Dans cet exemple, vous appelez votre banque et vous demandez ce qu'elle souhaite plutôt que de divulguer l'information à quelqu'un qui prétend être votre banque.

Les programmes de messagerie, les navigateurs Web et les suites de sécurité ont généralement des filtres d'hameçonnage vous visitez un site d'hameçonnage connu. Tout ce qu'ils peuvent faire est de vous avertir lorsque vous visitez un site d'hameçonnage connu ou de recevoir un e-mail d'hameçonnage connu, et ils ne connaissent pas tous les sites d'hameçonnage ou les e-mails. La plupart du temps, c'est à vous de vous protéger - les programmes de sécurité ne peuvent que vous aider un peu.

C'est une bonne idée de faire preuve de suspicion lorsque vous traitez des demandes de données privées et tout ce qui pourrait être social ... attaque d'ingénierie. Suspicion et prudence vous aideront à vous protéger, en ligne et hors ligne.

Crédit photo: Jeff Turnet sur Flickr

HTG évalue le kit de démarrage GE Link: l'option d'ampoule intelligente la plus économique Autour de

Vous avez vu certains de nos commentaires sur les ampoules intelligentes, vous avez entendu parler de la technologie nouvelles, et vous êtes curieux de savoir si cela en vaut la peine. Poursuivez votre lecture en lisant le kit de démarrage GE Link et en vous montrant comment démarrer pour seulement 25 $.

8 Choses que vous pouvez faire avec 3D Touch sur un iPhone

L'iPhone 6s et l'iPhone 6s Plus sont les premiers iPhones à proposer la fonction "3D touch". 3D Touch permet à l'iPhone de détecter à quel point vous appuyez sur, et vous pouvez appuyer plus fort sur l'écran à certains endroits pour faire des choses différentes. Lorsque vous appuyez sur l'écran, le verre se penche un tout petit peu.