Les virus ne sont pas tous des virus: 10 termes malveillants expliqués

La plupart des gens semblent qualifier de «virus» tous les types de logiciels malveillants, mais ce n'est pas techniquement exact. Vous avez probablement entendu parler de beaucoup plus de termes au-delà du virus: malware, ver, cheval de Troie, rootkit, keylogger, spyware, et plus encore. Mais que signifient tous ces termes?

Ces termes ne sont pas seulement utilisés par les geeks. Ils font leur chemin dans les nouvelles les plus courantes sur les derniers problèmes de sécurité sur le Web et les alertes technologiques. Les comprendre vous aidera à comprendre les dangers dont vous avez entendu parler

Malware

Le mot «malware» est l'abréviation de «malware». Beaucoup de gens utilisent le mot «virus» pour indiquer n'importe quel type de logiciel nuisible, mais un virus est en fait juste un type spécifique de malware. Le mot «malware» englobe tous les logiciels nuisibles, y compris ceux listés ci-dessous

Virus

Commençons par les virus. Un virus est un type de logiciel malveillant qui se copie en infectant d'autres fichiers, tout comme les virus dans le monde réel infectent les cellules biologiques et utilisent ces cellules biologiques pour en reproduire des copies.

Un virus peut faire beaucoup de choses différentes Arrière-plan et voler vos mots de passe, afficher des publicités, ou simplement planter votre ordinateur - mais la chose clé qui en fait un virus est la façon dont il se propage. Lorsque vous exécutez un virus, il va infecter les programmes sur votre ordinateur. Lorsque vous exécutez le programme sur un autre ordinateur, le virus infectera les programmes sur cet ordinateur, et ainsi de suite. Par exemple, un virus peut infecter des fichiers programme sur une clé USB. Lorsque les programmes sur cette clé USB sont exécutés sur un autre ordinateur, le virus s'exécute sur l'autre ordinateur et infecte plus de fichiers de programme. Le virus continuera de se propager de cette façon.

Ver

Un ver est semblable à un virus, mais il se propage différemment. Plutôt que d'infecter des fichiers et de s'appuyer sur l'activité humaine pour déplacer ces fichiers et les exécuter sur différents systèmes, un ver se propage de lui-même sur les réseaux informatiques.

CONNEXE: Pourquoi Windows a plus de virus que Mac et Linux

Par exemple, les vers Blaster et Sasser se propagent très rapidement à l'époque de Windows XP car Windows XP n'était pas correctement sécurisé et exposait les services système à Internet. Le ver a accédé à ces services système sur Internet, exploité une vulnérabilité et infecté l'ordinateur. Le ver a ensuite utilisé le nouvel ordinateur infecté pour continuer à se répliquer. De tels vers sont moins courants maintenant que Windows est correctement protégé par un pare-feu, mais les vers peuvent également se propager d'autres façons - par exemple, en s'emmettant par courrier électronique à toutes les adresses e-mail du carnet d'adresses d'un utilisateur affecté. ver peut faire un certain nombre d'autres choses nuisibles une fois qu'il infecte un ordinateur. La principale chose qui en fait un ver est simplement comment il se copie et se propage lui-même.

Trojan (ou Trojan Horse)

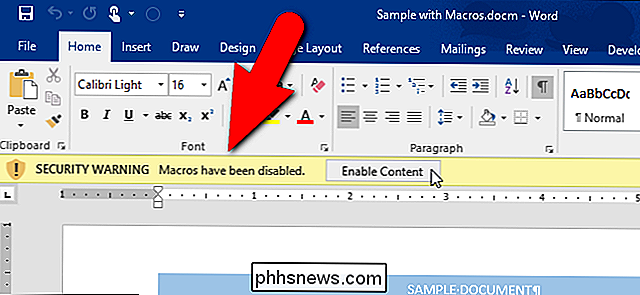

Un cheval de Troie ou cheval de Troie est un type de malware qui se déguise en fichier légitime. Lorsque vous téléchargez et exécutez le programme, le cheval de Troie s'exécute en arrière-plan, permettant à des tiers d'accéder à votre ordinateur. Les chevaux de Troie peuvent faire cela pour un certain nombre de raisons - pour surveiller l'activité sur votre ordinateur, ou pour rejoindre votre ordinateur à un botnet. Les chevaux de Troie peuvent également être utilisés pour ouvrir les vannes et télécharger de nombreux autres types de logiciels malveillants sur votre ordinateur.

L'élément clé qui fait de ce type de malware un cheval de Troie est la manière dont il arrive. Il prétend être un programme utile et, lorsqu'il est exécuté, il se cache en arrière-plan et permet à des personnes mal intentionnées d'accéder à votre ordinateur. Il n'est pas obsédé par la copie dans d'autres fichiers ou la propagation sur le réseau, comme le sont les virus et les vers. Par exemple, un logiciel piraté sur un site Web sans scrupules peut contenir un cheval de Troie.

Spyware

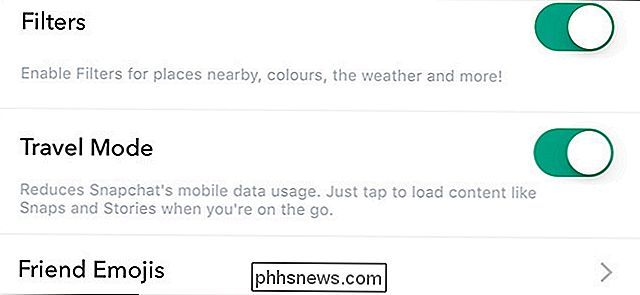

Un logiciel espion est un type de logiciel malveillant qui vous guette à votre insu. Il recueille une variété de différents types de données, en fonction de la pièce de spyware. Différents types de logiciels malveillants peuvent fonctionner en tant que logiciels espions - il peut y avoir des logiciels espions malveillants inclus dans les chevaux de Troie qui espionnent vos frappes pour voler des données financières, par exemple.

Des logiciels espions plus légitimes peuvent être regroupés avec des logiciels libres et simplement surveiller vos habitudes de navigation Web, en téléchargeant ces données sur des serveurs publicitaires afin que le créateur du logiciel puisse gagner de l'argent en vendant leurs connaissances de vos activités.

Adware

vient avec les logiciels espions. C'est n'importe quel type de logiciel qui affiche de la publicité sur votre ordinateur. Les programmes qui affichent des publicités dans le programme lui-même ne sont généralement pas classés comme des logiciels malveillants. Le genre d'adware qui est particulièrement malveillant est celui qui abuse de son accès à votre système pour afficher des publicités alors qu'il ne le devrait pas. Par exemple, un logiciel publicitaire malveillant peut provoquer l'apparition de publicités sur votre ordinateur lorsque vous ne faites rien d'autre. Ou, adware peut injecter de la publicité supplémentaire dans d'autres pages Web que vous naviguez sur le web

CONNEXES:

La saga honteuse de désinstaller la barre d'outils Terrible Ask Adware est souvent combiné avec des logiciels espions - un malware peut surveiller vos habitudes de navigation et utilisez-les pour vous servir des publicités plus ciblées. Les logiciels publicitaires sont plus «socialement acceptables» que les autres types de logiciels malveillants sur Windows et vous pouvez voir des logiciels publicitaires associés à des programmes légitimes. Par exemple, certaines personnes considèrent que la barre d'outils Ask est incluse avec le logiciel publicitaire Java d'Oracle

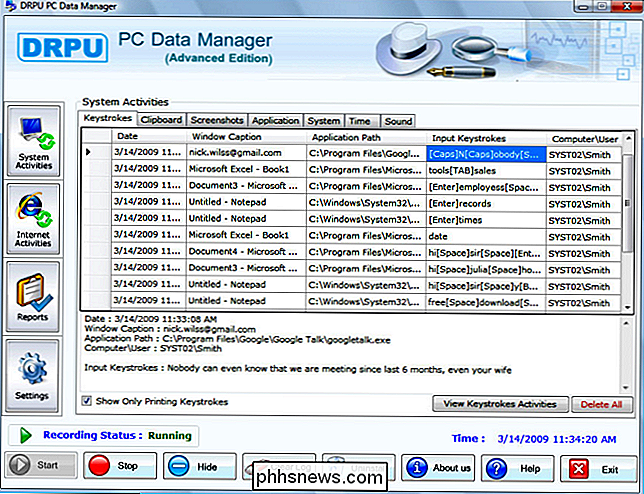

Keylogger

Un keylogger est un type de malware qui s'exécute en arrière-plan, enregistrant chaque coup de clé que vous faites. Ces frappes peuvent inclure des noms d'utilisateur, des mots de passe, des numéros de cartes de crédit et d'autres données sensibles. Le keylogger télécharge ensuite ces frappes sur un serveur malicieux, où il peut être analysé et où les utilisateurs peuvent choisir les mots de passe et les numéros de carte de crédit utiles.

D'autres types de logiciels malveillants peuvent jouer le rôle de keyloggers. Un virus, un ver ou un cheval de Troie peut fonctionner comme un keylogger, par exemple. Les enregistreurs de frappe peuvent également être installés à des fins de surveillance par des entreprises ou même des conjoints jaloux.

Botnet, Bot

Un botnet est un vaste réseau d'ordinateurs qui sont sous le contrôle du créateur du botnet. Chaque ordinateur fonctionne comme un "bot" car il est infecté par un malware spécifique

CONNEXE:

Comment les pirates informatiques prennent le contrôle des sites Web avec Injection SQL et DDoS Une fois que le logiciel bot infecte l'ordinateur, il Connectez-vous à un serveur de contrôle et attendez les instructions du créateur du botnet. Par exemple, un botnet peut être utilisé pour initier une attaque DDoS (déni de service distribué). Tous les ordinateurs du botnet seront invités à bombarder un site ou un serveur spécifique avec des requêtes à la fois, et ces millions de requêtes peuvent empêcher un serveur de répondre ou de planter.

Les créateurs de Botnet peuvent vendre des accès à leurs botnets.

Rootkit

Un rootkit est un type de malware conçu pour s'infiltrer en profondeur dans votre ordinateur, évitant ainsi la détection par les programmes de sécurité et les utilisateurs. Par exemple, un rootkit peut se charger avant la plus grande partie de Windows, s'enterrer profondément dans le système et modifier les fonctions du système pour que les programmes de sécurité ne puissent pas le détecter. Un rootkit peut se cacher complètement, empêchant d'apparaître dans le gestionnaire de tâches de Windows

L'élément clé qui fait d'un type de malware un rootkit est qu'il est furtif et concentré sur le fait de se cacher dès qu'il arrive.

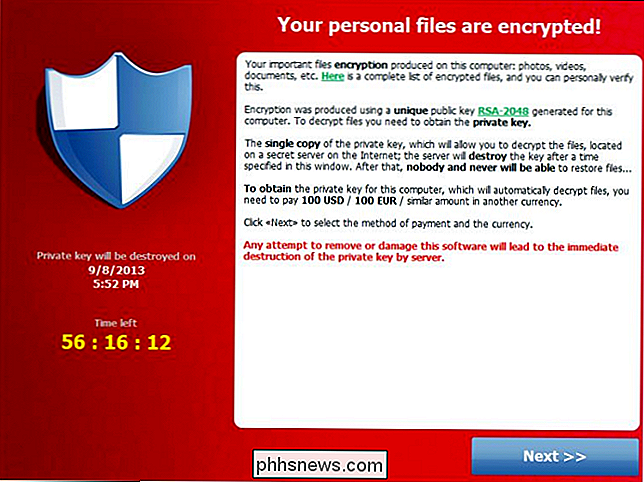

Ransomware

CONNEXION:

Comment se protéger de Ransomware (comme CryptoLocker et autres) Ransomware est un type de malware assez récent. Il tient en otage votre ordinateur ou vos fichiers et demande un paiement de rançon. Certains rançongiciels peuvent simplement faire apparaître une boîte demandant de l'argent avant de pouvoir continuer à utiliser votre ordinateur. Ces invites sont facilement défaites avec un logiciel antivirus.

D'autres logiciels malveillants tels que CryptoLocker cryptent littéralement vos fichiers et exigent un paiement avant de pouvoir y accéder. Ces types de logiciels malveillants sont dangereux, en particulier si vous n'avez pas de sauvegardes.

La plupart des logiciels malveillants de nos jours sont produits à des fins lucratives, et les rançongiciels en sont un bon exemple. Ransomware ne veut pas planter votre ordinateur et supprimer vos fichiers juste pour vous causer des problèmes. Il veut prendre quelque chose en otage et obtenir un paiement rapide de votre part.

Alors pourquoi est-il appelé "logiciel antivirus" de toute façon? Eh bien, la plupart des gens continuent à considérer le mot «virus» comme synonyme de malware dans son ensemble. Les logiciels antivirus ne protègent pas seulement contre les virus, mais contre de nombreux types de logiciels malveillants, sauf parfois des «programmes potentiellement indésirables», qui ne sont pas toujours nuisibles, mais qui sont presque toujours une nuisance. Habituellement, ceux-ci nécessitent un logiciel distinct pour combattre.

Crédit d'image: Marcelo Alves sur Flickr, Tama Leaver sur Flickr, Szilard Mihaly sur Flickr

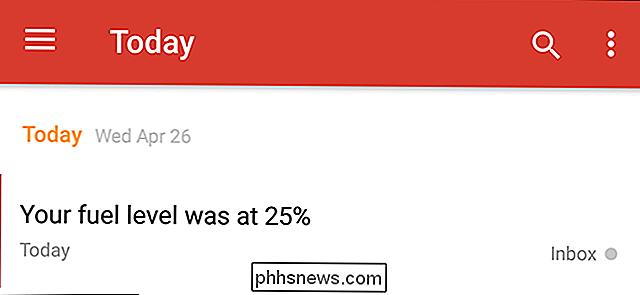

Votre lampe à essence s'allume juste après avoir passé votre station-service préférée sur le chemin du retour. C'est bon, vous allez vous remplir le matin, n'est-ce pas? Sauf que tu sais que tu vas oublier. Si vous utilisez Dash avec un adaptateur OBD-II, vous pouvez définir un rappel afin que vous sachiez quand vous devez remplir.

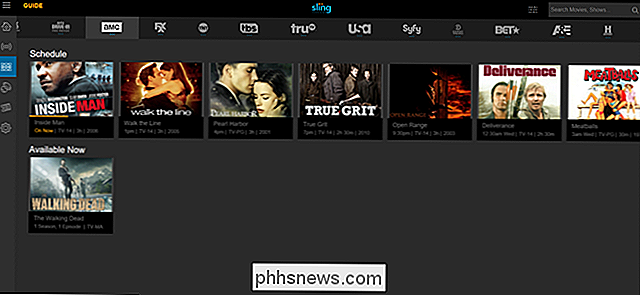

Qu'est-ce que Sling TV, et peut-il remplacer votre abonnement au câble?

Si vous avez déjà eu l'idée de passer à un remplacement de câble en ligne, vous avez sans doute entendu parler de Sling TV. Mais il peut être un peu confus de comprendre si Sling est un bon ajustement pour votre style de vie. Ne crains pas, coupe-cordon, nous t'avons couvert. Voici ce que vous voulez savoir sur Sling TV Qu'est-ce que Sling TV?