Comment voir si votre VPN laisse échapper des informations personnelles

De nombreuses personnes utilisent des réseaux privés virtuels (VPN) pour masquer leur identité, crypter leurs communications ou naviguer sur le Web à partir d'un emplacement différent. Tous ces objectifs peuvent s'effondrer si votre véritable information fuit à travers un trou de sécurité, ce qui est plus commun que vous ne le pensez. Regardons comment identifier et corriger ces fuites.

Comment se produisent les fuites de VPN

Les bases de l'utilisation de VPN sont assez simples: Vous installez un logiciel sur votre ordinateur, périphérique ou routeur (ou utilisez ses fonctions intégrées). Logiciel VPN). Ce logiciel capture tout le trafic de votre réseau et le redirige, via un tunnel crypté, vers un point de sortie distant. Pour le monde extérieur, tout votre trafic semble provenir de ce point distant plutôt que de votre emplacement réel. C'est génial pour la confidentialité (si vous voulez vous assurer que personne entre votre appareil et le serveur de sortie ne peut voir ce que vous faites), c'est génial pour le saut de frontière virtuel (comme regarder des services de streaming US en Australie). pour dissimuler votre identité en ligne.

Cependant, la sécurité informatique et la vie privée sont perpétuellement un jeu de chat et de souris. Aucun système n'est parfait, et au fil du temps, des vulnérabilités sont découvertes qui peuvent compromettre votre sécurité - et les systèmes VPN ne font pas exception. Voici les trois principales façons dont votre VPN peut divulguer vos informations personnelles.

Protocoles et bogues défectueux

En 2014, le bogue Heartbleed, très médiatisé, a révélé l'existence d'identités d'utilisateurs VPN. Au début de 2015, une vulnérabilité de navigateur Web a été découverte qui permet à un tiers d'envoyer une demande à un navigateur Web pour révéler l'adresse IP réelle de l'utilisateur (contournant l'obfuscation fournie par le service VPN).

Cette vulnérabilité du protocole de communication WebRTC, n'a toujours pas été complètement corrigé, et il est toujours possible pour les sites Web auxquels vous vous connectez, même derrière le VPN, d'interroger votre navigateur et d'obtenir votre véritable adresse. Fin 2015, une vulnérabilité moins répandue (mais toujours problématique) a été découverte, les utilisateurs du même service VPN pouvant démasquer d'autres utilisateurs.

Ces types de vulnérabilités sont les pires car ils sont impossibles à prévoir, les entreprises mettent du temps à les patcher. et vous devez être un consommateur averti pour vous assurer que votre fournisseur de VPN traite correctement les menaces connues et nouvelles. Néanmoins, une fois qu'ils sont découverts, vous pouvez prendre des mesures pour vous protéger (comme nous le soulignerons dans un instant).

DNS Leaks

Même sans bogues et failles de sécurité, il y a toujours le DNS fuite (qui peut provenir de mauvais choix de configuration par défaut du système d'exploitation, erreur de l'utilisateur ou erreur du fournisseur VPN). Les serveurs DNS résolvent les adresses conviviales que vous utilisez (comme www.facebook.com) en adresses conviviales (comme 173.252.89.132). Si votre ordinateur utilise un serveur DNS différent de l'emplacement de votre VPN, il peut donner des informations à votre sujet.

Les fuites DNS ne sont pas aussi mauvaises que les fuites IP, mais elles peuvent encore révéler votre position. Si votre fuite DNS montre que vos serveurs DNS appartiennent à un petit fournisseur d'accès Internet, par exemple, il réduit considérablement votre identité et peut rapidement vous localiser géographiquement.

Tout système peut être vulnérable à une fuite DNS, mais Windows a toujours été l'un des pires délinquants, en raison de la façon dont le système d'exploitation gère les demandes et la résolution du DNS. En fait, la gestion DNS de Windows 10 avec un VPN est si mauvaise que la branche informatique du Department of Homeland Security, l'équipe américaine de préparation aux urgences informatiques, a publié un briefing sur le contrôle des requêtes DNS en août 2015.

IPv6 Fuites

CONNEXES: Utilisez-vous IPv6?

Enfin, le protocole IPv6 peut provoquer des fuites pouvant révéler votre localisation et permettant à des tiers de suivre votre mouvement sur Internet. Si vous n'êtes pas familier avec IPv6, consultez notre explicatif ici: il s'agit essentiellement de la prochaine génération d'adresses IP et de la solution pour le monde à court d'adresses IP, car le nombre de personnes (et leurs produits connectés à Internet) grimpe.

Alors qu'IPv6 est idéal pour résoudre ce problème, il n'est pas très bon pour les personnes qui s'inquiètent pour la vie privée.

Bref, certains fournisseurs VPN ne traitent que les demandes IPv4 et ignorent les requêtes IPv6. Si votre configuration réseau et votre FAI sont mis à niveau pour prendre en charge IPv6 mais votre VPN ne traite pas les requêtes IPv6, vous pouvez vous retrouver dans une situation où un tiers peut faire des demandes IPv6 qui révèlent votre véritable identité (parce que le VPN les transmet simplement à votre réseau / ordinateur local, qui répond honnêtement à la demande.)

À l'heure actuelle, les fuites IPv6 sont la source de données la moins menaçante. Le monde a été si lent à adopter l'IPv6 que, dans la plupart des cas, votre fournisseur d'accès Internet traînant les pieds même en le soutenant vous protège réellement contre le problème. Néanmoins, vous devriez être conscient du problème potentiel et vous protéger proactivement contre cela

Comment vérifier les fuites

CONNEXES: Quelle est la différence entre un VPN et un proxy?

Alors, où tout cela? vous laisser, l'utilisateur final, quand il s'agit de la sécurité? Il vous laisse dans une position où vous devez être activement vigilant sur votre connexion VPN et tester fréquemment votre propre connexion pour vous assurer qu'elle ne fuit pas. Ne paniquez pas, cependant: nous allons vous guider tout au long du processus de test et de correction des vulnérabilités connues.

La vérification des fuites est une affaire assez simple, même si vous les corrigez, comme vous le verrez dans le section suivante, est un peu plus compliqué. Internet est plein de gens soucieux de la sécurité et les ressources disponibles en ligne ne manquent pas pour vous aider à vérifier les failles de connexion.

Remarque: Bien que vous puissiez utiliser ces tests de fuite pour vérifier si votre navigateur Web proxy fuit l'information, Les proxy sont une bête complètement différente des VPN et ne doivent pas être considérés comme un outil de confidentialité sécurisé

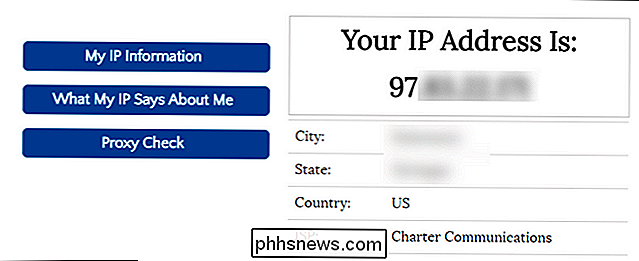

Première étape: Trouvez votre adresse IP locale

Tout d'abord, déterminez l'adresse IP réelle de votre connexion Internet locale. Si vous utilisez votre connexion à domicile, il s'agit de l'adresse IP fournie par votre fournisseur d'accès Internet (FAI). Si vous utilisez le Wi-Fi dans un aéroport ou un hôtel, par exemple, il s'agira de l'adresse IP de leur FAI. Quoi qu'il en soit, nous devons déterminer ce qu'est une connexion nue entre votre position actuelle et le grand Internet.

Vous pouvez trouver votre véritable adresse IP en désactivant temporairement votre VPN. Vous pouvez également saisir un périphérique sur le même réseau qui n'est pas connecté à un VPN. Ensuite, rendez-vous simplement sur un site Web tel que WhatIsMyIP.com pour voir votre adresse IP publique.

Notez cette adresse, car il s'agit de l'adresse que vous ne souhaitez pas voir apparaître dans le test VPN. Procéder sous peu. Deuxième étape: lancer le test de fuite de référence

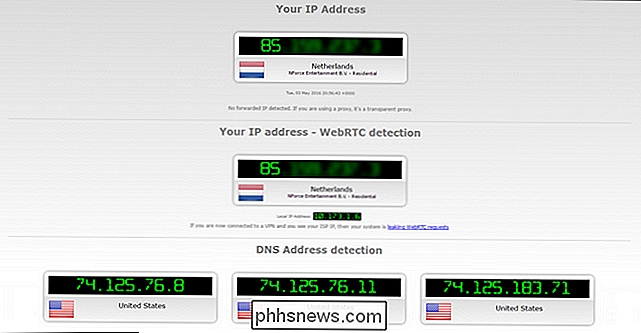

Ensuite, déconnectez votre VPN et lancez le test de fuite suivant sur votre machine. C'est vrai, nous

ne voulons pas que le VPN fonctionne pour l'instant - nous devons d'abord obtenir des données de base. Pour nos besoins, nous allons utiliser IPLeak.net, car il teste simultanément

Dans notre capture d'écran, notre adresse IP et notre adresse WebRTC sont identiques (même si nous les avons brouillés). out) - l'adresse IP fournie par notre FAI local correspond à la vérification que nous avons effectuée dans la première étape de cette section.

En outre, toutes les entrées DNS de la "DNS Address Detection" en bas correspondent au DNS paramètres sur notre machine (nous avons notre ordinateur configuré pour se connecter aux serveurs DNS de Google). Donc, pour notre test de fuite initial, tout est vérifié, car nous ne sommes pas connectés à notre VPN.

Comme dernier test, vous pouvez également vérifier si votre machine fuit les adresses IPv6 avec IPv6Leak.com. Comme nous l'avons mentionné plus tôt, bien que ce soit encore un problème rare, ça ne fait jamais mal d'être proactif.

Il est maintenant temps d'allumer le VPN et d'exécuter plus de tests

Troisième étape: Connectez-vous à votre VPN et lancez la fuite Test Again

Il est maintenant temps de vous connecter à votre VPN. Quelle que soit la routine dont votre VPN a besoin pour établir une connexion, il est temps de l'exécuter: démarrez le programme VPN, activez le VPN dans les paramètres de votre système ou tout ce que vous faites normalement pour vous connecter.

Une fois connecté, il est temps d'effectuer à nouveau le test de fuite. Cette fois, nous devrions (espérons-le) voir des résultats totalement différents. Si tout fonctionne parfaitement, nous aurons une nouvelle adresse IP, aucune fuite WebRTC, et une nouvelle entrée DNS. Encore une fois, nous allons utiliser IPLeak.net: Dans la capture d'écran ci-dessus, vous pouvez voir que notre VPN est actif (puisque notre adresse IP montre que nous sommes connectés des Pays-Bas au lieu des États-Unis), et nos deux détecté L'adresse IP

et

l'adresse WebRTC sont les mêmes (ce qui signifie que nous ne transmettons pas notre véritable adresse IP via la vulnérabilité WebRTC). Cependant, les résultats DNS en bas affichent les mêmes adresses qu'avant , venant des Etats-Unis - ce qui signifie que notre VPN fuit nos adresses DNS. Ce n'est pas la fin du monde du point de vue de la confidentialité, dans ce cas particulier, puisque nous utilisons les serveurs DNS de Google au lieu de Les serveurs DNS de l'ISP. Mais il identifie toujours que nous venons des États-Unis et indique toujours que notre VPN fuit les requêtes DNS, ce qui n'est pas bon.

NOTE: Si votre adresse IP n'a pas changé du tout, alors ce n'est probablement pas une fuite". Au lieu de cela, soit 1) votre VPN est mal configuré, et ne se connecte pas du tout, ou 2) votre fournisseur de VPN a totalement abandonné la balle et vous devez contacter leur ligne de support et / ou trouver un nouveau fournisseur VPN.

De plus, si vous avez exécuté le test IPv6 dans la section précédente et constaté que votre connexion a répondu aux demandes IPv6, vous devez réexécuter le test IPv6 maintenant pour voir comment votre VPN gère les requêtes.

arrive si vous détectez une fuite? Parlons de la façon de les gérer.

Comment éviter les fuites

Bien qu'il soit impossible de prévoir et de prévenir toutes les failles de sécurité possibles, nous pouvons facilement empêcher les vulnérabilités WebRTC, les fuites DNS et d'autres problèmes. Voici comment vous protéger.

Utiliser un fournisseur VPN réputé

CONNEXE:

Comment choisir le meilleur service VPN pour vos besoins

Tout d'abord, vous devez utiliser un fournisseur VPN réputé qui maintient ses utilisateurs au courant de ce qui se passe dans le monde de la sécurité (ils feront les devoirs afin que vous ne deviez pas), et

agit sur cette information pour boucher les trous de manière proactive (et vous avertir lorsque vous devez faire changements). À cette fin, nous recommandons fortement StrongVPN, un excellent fournisseur de VPN que nous avons non seulement recommandé auparavant, mais que nous utilisons nous-mêmes. Vous voulez un test rapide pour voir si votre fournisseur de VPN est digne de confiance? Exécutez une recherche pour leur nom et des mots clés tels que "WebRTC", "fuites de ports" et "Fuites IPv6". Si votre fournisseur ne dispose d'aucun article de blog ou de documentation d'assistance traitant de ces problèmes, vous ne souhaiterez probablement pas utiliser ce fournisseur de VPN car il n'intervient pas et n'informe pas ses clients. Désactiver les requêtes WebRTC

Si vous utilisez Chrome, Firefox ou Opera comme navigateur Web, vous pouvez désactiver les demandes WebRTC pour fermer la fuite WebRTC. Les utilisateurs de Chrome peuvent télécharger et installer l'une des deux extensions Chrome: WebRTC Block ou ScriptSafe. Les deux verront les requêtes WebRTC bloquées, mais ScriptSafe aura l'avantage supplémentaire de bloquer les fichiers JavaScript, Java et Flash malicieux.

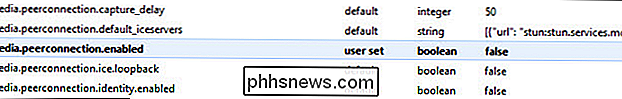

Les utilisateurs d'Opera peuvent, avec un petit ajustement, installer les extensions Chrome et utiliser les mêmes extensions pour protéger leurs navigateurs. Les utilisateurs de Firefox peuvent désactiver la fonctionnalité WebRTC dans le menu about: config. Il suffit de taper

à propos de: config

dans la barre d'adresse de Firefox, cliquez sur le bouton "Je ferai attention", puis faites défiler jusqu'à ce que vous voyiez l'entréemedia.peerconnection.enabled. Double-cliquez sur l'entrée pour basculer sur "false"Après avoir appliqué l'un des correctifs ci-dessus, effacez le cache de votre navigateur et redémarrez-lePlug DNS et IPv6

Plugging DNS et IPv6 les fuites peuvent être soit un énorme ennui ou trivialement facile à résoudre, selon le fournisseur de VPN que vous utilisez. Dans le meilleur des cas, vous pouvez simplement dire à votre fournisseur VPN, via les paramètres de votre VPN, de brancher les trous DNS et IPv6, et le logiciel VPN s'occupera de tous les travaux de levage pour vous.

Si votre logiciel VPN ne fournit pas cette option, (et il est assez rare de trouver un logiciel qui modifiera votre ordinateur en votre nom de cette manière), vous devrez définir manuellement votre fournisseur DNS et désactiver IPv6 au niveau du périphérique. Même si vous disposez d'un logiciel VPN très utile pour vous, nous vous recommandons de lire les instructions suivantes sur la façon de modifier manuellement les éléments, afin de pouvoir vérifier que votre logiciel VPN effectue les modifications correctes.

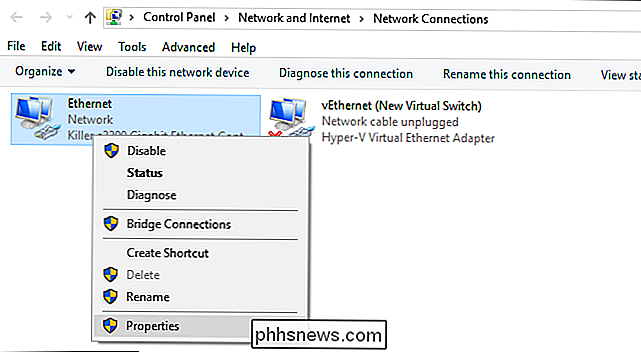

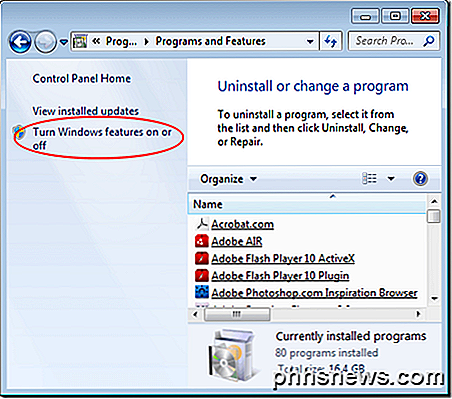

Nous allons montrer comment le faire sur un ordinateur exécutant Windows 10, car Windows est un système d'exploitation très répandu

et

car il présente également une fuite étonnante à cet égard (par rapport aux autres systèmes d'exploitation). La raison pour laquelle Windows 8 et 10 sont si fuyants est due à un changement dans la façon dont Windows a géré la sélection du serveur DNS.

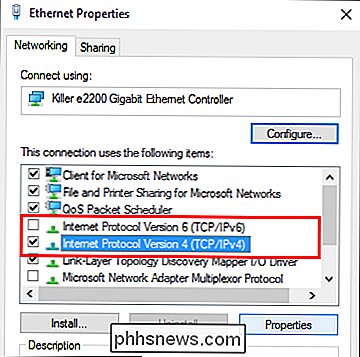

Pour chaque carte réseau, décochez "Internet Protocol Version 6" pour protéger contre les fuites IPv6. Ensuite, sélectionnez "Internet Protocol Version 4" et cliquez sur le bouton "Properties"

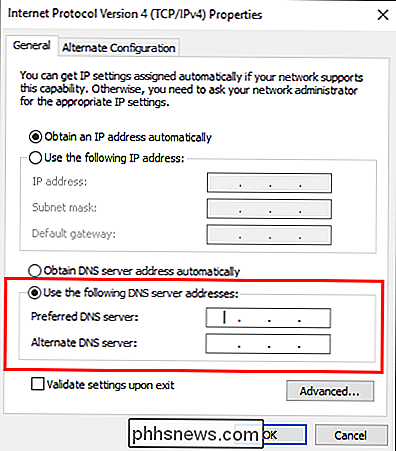

Dans le menu properties, sélectionnez "Use the DNS server addresses".

Dans les champs DNS "Preferred" et "Alternate" entrez le Serveurs DNS que vous souhaitez utiliser. Le meilleur scénario est que vous utilisez un serveur DNS spécifiquement fourni par votre service VPN. Si votre VPN ne dispose pas de serveurs DNS à utiliser, vous pouvez utiliser à la place des serveurs DNS publics non associés à votre position géographique ou à votre FAI, comme les serveurs d'OpenDNS, 208.67.222.222 et 208.67.220.220.

Répétez ce processus en spécifiant les adresses DNS de chaque adaptateur sur votre ordinateur VPN, afin de garantir que Windows ne pourra jamais retomber sur la mauvaise adresse DNS.

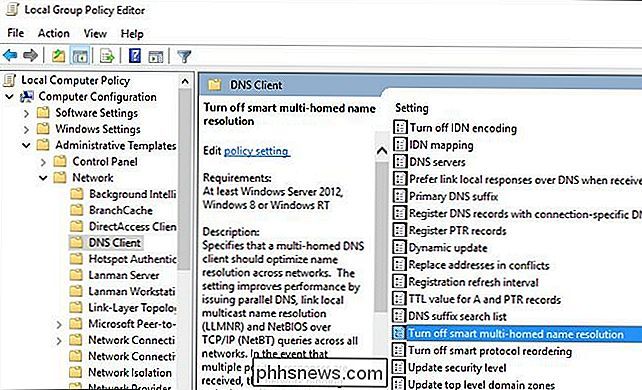

Les utilisateurs de Windows 10 Pro peuvent également désactiver l'ensemble de la fonctionnalité de résolution nommée Smart Multi-Homed via le groupe Policy Editor, mais nous vous recommandons également d'effectuer les étapes ci-dessus (au cas où une mise à jour future activerait à nouveau cette fonctionnalité, votre ordinateur commencera à fuir les données DNS).

Pour cela, appuyez sur Windows + R pour ouvrir la boîte de dialogue "Gpedit.msc" pour lancer l'éditeur de stratégie de groupe locale et, comme indiqué ci-dessous, accédez à Modèles d'administration> Réseau> Client DNS. Recherchez l'entrée "Désactiver la résolution de noms multi-hébergés"

Double-cliquez sur l'entrée et sélectionnez "Activer" puis appuyez sur le bouton "OK" (c'est un peu contre-intuitif, mais le réglage est "désactiver smart ... "Permettre ainsi active réellement la politique qui éteint la fonction). Encore une fois, pour emphase, nous recommandons de modifier manuellement toutes vos entrées DNS, même si ce changement de politique échoue ou est modifié dans le futur, vous êtes toujours protégé.

Alors, avec tous ces changements, comment notre test de fuite se présente-t-il?

Clean comme un sifflet - notre adresse IP, notre test de fuite WebRTC, et notre adresse DNS tout revient comme appartenant à notre noeud de sortie VPN aux Pays-Bas. En ce qui concerne le reste de l'Internet, nous venons des Lowlands.

Jouer le jeu Private Investigator sur votre propre connexion n'est pas vraiment une manière exaltante de passer une soirée, mais c'est une étape nécessaire pour assurer votre La connexion VPN n'est pas compromise et la fuite de vos informations personnelles. Heureusement, avec l'aide des bons outils et d'un bon VPN, le processus est indolore et vos informations IP et DNS restent privées.

Activer les composants Windows Tablet PC dans Windows

Si vous possédez un PC Tablette, vous disposez d'un ensemble d'applications et de fonctions d'interface non disponibles pour les utilisateurs habituels de PC. Certaines de ces fonctionnalités comprennent la reconnaissance de l'écriture manuscrite et Windows Journal. Découvrez comment activer les composants Windows Tablet PC dans Windows 7/8/10.Que

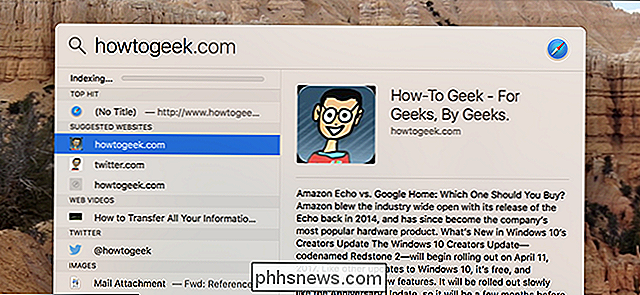

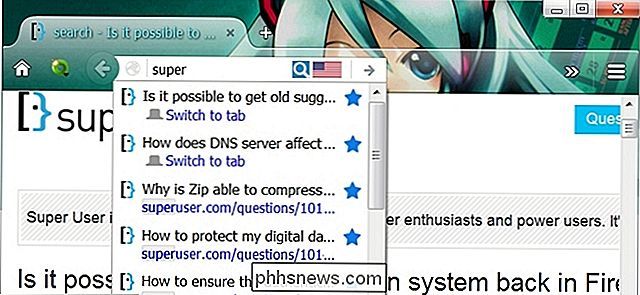

Est-il possible de récupérer l'ancien système de suggestion de site Web dans Firefox 43?

Lorsque vous vous habituez à une fonction géniale que vous utilisez souvent dans votre navigateur favori, cela peut être frustrant quand soudainement il «disparaît» et est remplacé par quelque chose qui ne fonctionne pas aussi bien. Dans cette optique, le post de questions et réponses de SuperUser répond à une question d'un lecteur frustré.