Voici comment un attaquant peut contourner votre authentification à deux facteurs

Les systèmes d'authentification à deux facteurs ne sont pas aussi infaillibles qu'ils le semblent. Un attaquant n'a pas réellement besoin de votre jeton d'authentification physique s'il peut tromper votre compagnie de téléphone ou le service sécurisé lui-même pour qu'il le laisse entrer.

L'authentification supplémentaire est toujours utile. Bien que rien n'offre la sécurité parfaite que nous voulons tous, l'utilisation de l'authentification à deux facteurs augmente les obstacles pour les attaquants qui veulent vos trucs.

Votre compagnie téléphonique est un lien faible

RELATED: Sécurisez-vous en utilisant deux- Étape de vérification sur ces 16 services Web

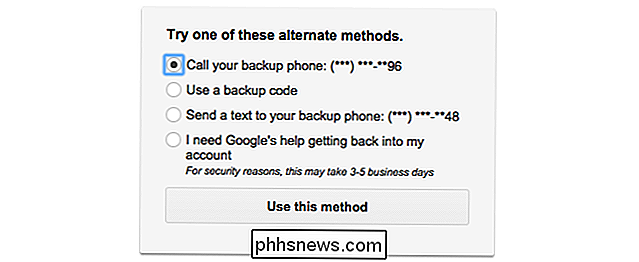

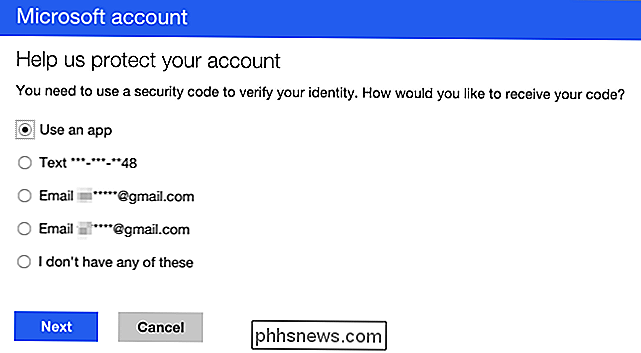

Les systèmes d'authentification en deux étapes sur de nombreux sites fonctionnent en envoyant un message à votre téléphone par SMS lorsque quelqu'un tente de se connecter. Même si vous utilisez une application dédiée sur votre téléphone pour générer des codes, Il y a de fortes chances que votre service de choix vous permette de laisser les gens se connecter en envoyant un code SMS sur votre téléphone. Ou, le service peut vous permettre de supprimer la protection d'authentification à deux facteurs de votre compte après avoir confirmé que vous avez accès à un numéro de téléphone que vous avez configuré comme numéro de téléphone de récupération.

Tout cela semble correct. Vous avez votre téléphone portable, et il a un numéro de téléphone. Il a une carte SIM physique à l'intérieur qui le relie à ce numéro de téléphone avec votre fournisseur de téléphone cellulaire. Tout semble très physique. Mais, malheureusement, votre numéro de téléphone n'est pas aussi sûr que vous le pensez.

Si vous avez déjà eu besoin de déplacer un numéro de téléphone existant vers une nouvelle carte SIM après avoir perdu votre téléphone ou simplement en avoir un nouveau, savoir ce que vous pouvez souvent le faire entièrement au téléphone - ou peut-être même en ligne. Tout ce que l'agresseur a à faire est d'appeler le département du service à la clientèle de votre compagnie de téléphone cellulaire et prétendre être vous. Ils auront besoin de savoir quel est votre numéro de téléphone et de connaître certains détails personnels vous concernant. Ce sont les types de détails - par exemple, numéro de carte de crédit, les quatre derniers chiffres d'un SSN, et d'autres - qui fuient régulièrement dans les grandes bases de données et sont utilisés pour le vol d'identité. L'attaquant peut essayer de transférer votre numéro de téléphone sur son téléphone.

Il existe des moyens encore plus simples. Ou, Par exemple, ils peuvent obtenir le renvoi d'appel à la fin de la compagnie de téléphone afin que les appels vocaux entrants sont transférés à leur téléphone et n'atteignent pas le vôtre.

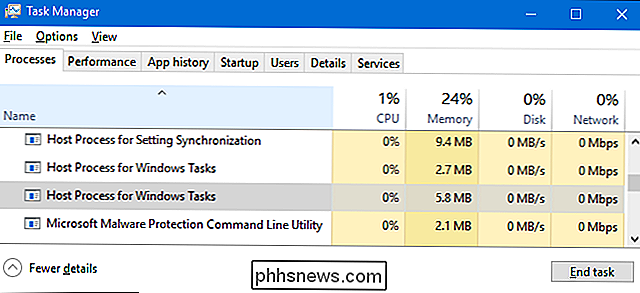

Heck, un attaquant n'a pas besoin d'accéder à votre numéro de téléphone complet . Ils pourraient accéder à votre messagerie vocale, essayer de se connecter à des sites Web à 3 heures du matin, puis saisir les codes de vérification de votre boîte vocale. Quel est le niveau de sécurité du système de messagerie vocale de votre compagnie de téléphone, exactement? Quel est le degré de sécurité de votre code PIN de messagerie vocale - en avez-vous même défini un? Pas tout le monde a! Et, si vous avez, combien d'effort cela prendrait-il pour un attaquant d'obtenir votre code PIN de messagerie vocale en appelant votre compagnie de téléphone?

Avec votre numéro de téléphone, c'est plus de

LIÉS: Comment éviter Obtention du verrouillage lors de l'utilisation de l'authentification à deux facteurs

Votre numéro de téléphone devient le lien faible, ce qui permet à votre intrus de supprimer la validation en deux étapes de votre compte ou de recevoir des codes de validation en deux étapes. Au moment où vous vous rendez compte que quelque chose ne va pas, ils peuvent avoir accès à ces comptes.

C'est un problème pour pratiquement tous les services. Les services en ligne ne veulent pas que les utilisateurs perdent l'accès à leurs comptes, ils vous permettent généralement de contourner et de supprimer cette authentification à deux facteurs avec votre numéro de téléphone. Cela aide si vous avez dû réinitialiser votre téléphone ou en obtenir un nouveau et vous avez perdu vos codes d'authentification à deux facteurs - mais vous avez toujours votre numéro de téléphone.

Théoriquement, il y a beaucoup de protection ici . En réalité, vous faites affaire avec les gens du service à la clientèle des fournisseurs de services cellulaires. Ces systèmes sont souvent mis en place pour l'efficacité, et un employé du service client peut négliger certaines des garanties face à un client qui semble en colère, impatient, et a ce qui semble être suffisamment d'informations. Votre compagnie de téléphone et son service clientèle sont un maillon faible de votre sécurité.

Protéger votre numéro de téléphone est difficile. De manière réaliste, les compagnies de téléphone cellulaire devraient fournir plus de garanties pour rendre cela moins risqué. En réalité, vous voulez probablement faire quelque chose par vous-même au lieu d'attendre que les grandes entreprises règlent leurs procédures de service à la clientèle. Certains services peuvent vous permettre de désactiver la récupération ou la réinitialisation via les numéros de téléphone et d'en avertir les utilisateurs. Toutefois, si votre système est critique, vous pouvez choisir des procédures de réinitialisation plus sûres comme les codes de réinitialisation que vous pouvez verrouiller dans un coffre bancaire. vous en avez toujours besoin.

Autres procédures de réinitialisation

ASSOCIÉES: Les questions de sécurité ne sont pas sécurisées: comment protéger vos comptes

Il ne s'agit pas seulement de votre numéro de téléphone. De nombreux services vous permettent de supprimer cette authentification à deux facteurs d'une autre manière si vous déclarez que vous avez perdu le code et que vous devez vous connecter. Tant que vous connaissez suffisamment de détails personnels sur le compte, vous pourrez peut-être entrer.

Essayez-le vous-même - allez au service que vous avez sécurisé avec une authentification à deux facteurs et prétendez que vous avez perdu le code. Voyez ce qu'il faut pour y entrer. Vous devrez peut-être fournir des détails personnels ou répondre à des «questions de sécurité» non sécurisées dans le pire des cas. Cela dépend de la configuration du service. Vous pouvez peut-être le réinitialiser en envoyant un lien vers un autre compte de messagerie électronique, auquel cas ce compte peut devenir un lien faible. Dans une situation idéale, il se peut que vous ayez besoin d'un numéro de téléphone ou de codes de récupération - et, comme nous l'avons vu, le numéro de téléphone est un maillon faible.

Voici un autre élément effrayant: il ne s'agit pas seulement de contourner deux vérification d'étape. Un attaquant pourrait essayer des astuces similaires pour contourner votre mot de passe entièrement. Cela peut fonctionner parce que les services en ligne veulent s'assurer que les gens peuvent retrouver l'accès à leurs comptes, même s'ils perdent leurs mots de passe.

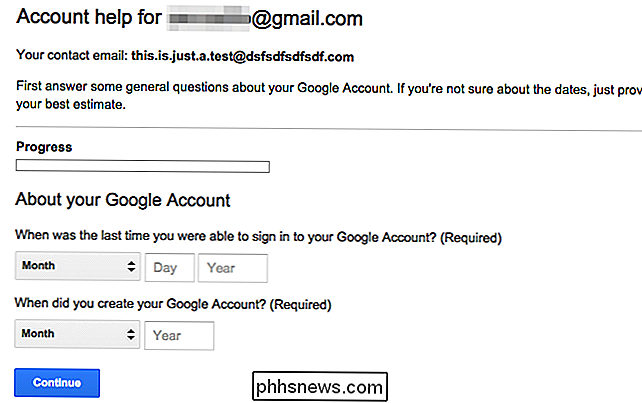

Par exemple, jetez un oeil au système de récupération de compte Google. Ceci est une option de dernier recours pour récupérer votre compte. Si vous prétendez ne pas connaître de mot de passe, vous serez éventuellement invité à fournir des informations sur votre compte, comme lorsque vous l'avez créé et avec qui vous envoyez fréquemment des e-mails. Un attaquant qui en sait assez sur vous pourrait théoriquement utiliser des procédures de réinitialisation de mot de passe comme celles-ci pour accéder à vos comptes. Nous n'avons jamais entendu parler du processus de récupération de compte de Google abusé, mais Google n'est pas la seule ce. Ils ne peuvent pas tous être infaillibles, surtout si un attaquant en sait assez sur vous.

Quels que soient les problèmes, un compte avec une configuration en deux étapes sera toujours plus sûr que le même compte sans vérification en deux étapes. Mais l'authentification à deux facteurs n'est pas une solution miracle, comme nous l'avons vu avec les attaques qui abusent du plus grand maillon faible: votre compagnie de téléphone.

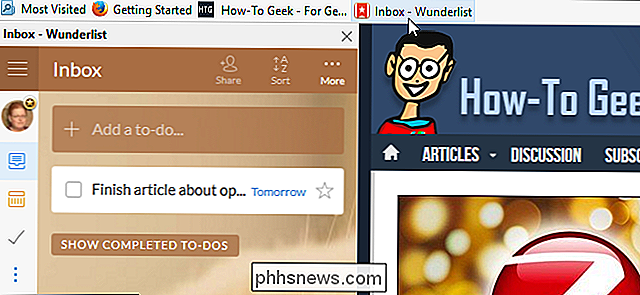

Comment charger un site Web dans la barre latérale de Firefox

Si vous utilisez Firefox, nous avons un conseil qui peut vous aider à être plus productif lorsque vous naviguez sur le Web. Dites que vous voulez garder une trace de votre liste de choses à faire, ou d'une autre page Web tout en lisant un autre site Web. Nous allons vous montrer un moyen facile de le faire.

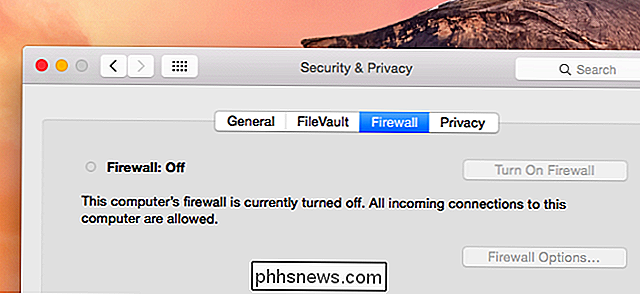

Le pare-feu de votre Mac est désactivé Par défaut: avez-vous besoin de l'activer?

Mac OS X est livré avec un pare-feu intégré, mais il n'est pas activé par défaut. Le pare-feu Windows a été activé par défaut depuis que des vers tels que Blaster ont infecté tous ces systèmes Windows XP vulnérables, ce qui donne les Macs pour inclure un pare-feu, que vous pouvez activer depuis Sécurité & Confidentialité dans les Paramètres système.