Mon fournisseur Internet peut-il vraiment vendre mes données? Comment puis-je me protéger?

Vous avez peut-être entendu récemment beaucoup de nouvelles sur les fournisseurs de services Internet (FSI) qui suivent votre historique de navigation et vendent toutes vos données. Qu'est-ce que cela signifie, et comment pouvez-vous mieux vous protéger?

Qu'est-ce qui s'est passé

LIÉS: Qu'est-ce que la neutralité du Net?

Traditionnellement, la Federal Trade Commission (FTC) . Au début de 2015, la Federal Communications Commission (FCC) a voté pour reclasser l'accès Internet à large bande en tant que service de «transporteur public», dans le cadre d'une campagne en faveur de la neutralité du réseau. Cela a déplacé la réglementation des FAI de la FTC à la FCC.

La FCC a ensuite imposé des restrictions sur ce que les FAI étaient et n'étaient pas autorisés à faire avec leurs clients. Les fournisseurs de services Internet seraient empêchés de rediriger le trafic de recherche, d'injecter des publicités supplémentaires dans les pages Web et de vendre des données utilisateur (telles que l'emplacement et l'historique de navigation), entre autres pratiques rentables aux dépens des utilisateurs. House a voté sur une résolution de la Loi sur l'examen du Congrès (CRA) pour abroger les règles de confidentialité de la FCC, et les empêcher de faire de futurs règlements. Leur justification pour le projet de loi était que des entreprises comme Google et Facebook sont autorisées à vendre cette information, et que la réglementation empêche injustement les FAI d'être en concurrence. Les législateurs ont prétendu que parce que Google a environ 81% de part de marché dans la recherche, ils ont plus de contrôle du marché que n'importe quel fournisseur d'accès Internet. Alors que la domination de Google dans la recherche est réelle, les internautes ont la possibilité d'éviter Google, Facebook ou tout autre site. La plupart des gens utilisent Google pour la recherche, mais il y a beaucoup d'autres options et il est facile de changer. À l'aide d'outils tels que Privacy Badger, il est assez facile d'éviter l'analyse Google ou Facebook sur le Web. En comparaison, tout votre trafic Internet passe par votre FAI, et très peu d'Américains ont plus d'un ou deux choix.

Le projet de loi a été signé par le président début avril. Bien que tous les règlements de la FCC ne soient pas entrés en vigueur avant d'être annulés, il s'agit d'un coup majeur à la vie privée des Américains en ligne. Parce que les FAI sont toujours classés comme les transporteurs publics, aucun autre organisme de réglementation n'a la surveillance pour rétablir ces règles.

Dignes d'intérêt, mais pas si neuf

Beaucoup de règlements de la FCC devaient commencer en 2017 et 2018. Les grands FAI ont suivi leurs utilisateurs depuis des années. Verizon avait l'habitude d'injecter une supercookie dans toutes les demandes de navigateur de ses clients, leur permettant ainsi (et à des tiers) de suivre les utilisateurs individuels sur le Web. La supercookie était ajoutée aux requêtes après qu'ils aient quitté les ordinateurs des utilisateurs, il n'y avait donc aucun moyen de les éviter jusqu'à ce que Verizon cède et ajoute un opt-out. Pendant un certain temps, AT & T a facturé aux clients 30 $ de plus par mois pour ne pas suivre leur utilisation d'Internet. Cette affaire a inspiré les règlements de la FCC sur la protection de la vie privée.

Il est facile de penser: «Eh bien, nous ne sommes pas moins bien lotis qu'il y a un an.» Et cela peut être partiellement vrai. Nous vivons sous les mêmes règles que nous étions alors; c'est juste qu'ils ne vont pas changer pour le mieux. Il n'est toujours pas possible d'acheter l'historique Internet d'un individu; les données sont anonymisées et vendues aux annonceurs et à d'autres organisations en masse.

Cependant, ces nouvelles réglementations (qui ne vont pas entrer en vigueur) auraient corrigé un trou important dans la vie privée sur Internet. Si vous creusez profondément dans les données anonymisées, il peut être facile de découvrir son propriétaire. De plus, il y a l'argument selon lequel les FAI sont, en fait, à double dipulation. La position que cette décision place les FAI dans un espace plus compétitif avec des services comme Google est un peu hypocrite. Les FSI règlent le «dernier kilomètre» dans les locaux de leurs clients, et nous payons déjà beaucoup d'argent pour y accéder.

Comment puis-je me protéger?

Beaucoup de gens sont préoccupés par le projet de loi et veulent protéger eux-mêmes des yeux indiscrets de leur FAI. Heureusement, il y a certaines choses que vous pouvez faire pour aider à assurer votre vie privée. La plupart de ces méthodes visent à vous protéger de ce que nous appelons les attaques de l'homme dans le milieu (MitM). Le voyage que vos données prennent sur le voyage de votre PC à un serveur Internet et retour passe par une foule d'intermédiaires. Dans une attaque MitM, un acteur malveillant s'insère dans le système quelque part au cours de ce voyage dans le but d'espionner, de stocker ou même de modifier vos données.

Traditionnellement, un MitM est supposé être un mauvais acteur qui s'insère dans le processus; vous faites confiance aux routeurs, aux pare-feux et aux FAI entre vous et votre destination. Cependant, si vous ne pouvez pas faire confiance à votre FAI, les choses deviennent plus compliquées. Gardez à l'esprit que cela s'applique à tout le trafic Internet, pas seulement à ce que vous voyez dans votre navigateur. La bonne nouvelle (si vous pouvez l'appeler ainsi), c'est que les attaques MitM sont un problème assez ancien et commun que nous avons développé de très bons outils que vous pouvez utiliser pour vous protéger.

Utiliser HTTPS Où vous pouvez

:

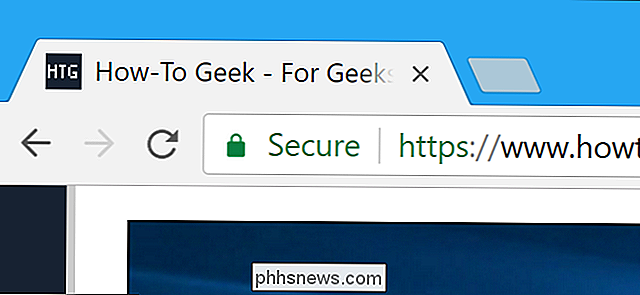

Qu'est-ce que HTTPS, et pourquoi devrais-je m'en soucier? HTTPS crypte la connexion entre votre ordinateur et un site Web, en utilisant un protocole appelé TLS (ou l'ancien protocole SSL). Dans le passé, cela était surtout utilisé pour des informations sensibles comme les pages de connexion ou les informations bancaires. Cependant, l'implémentation de HTTPS est devenue plus facile et moins chère. Aujourd'hui, plus de la moitié du trafic Internet est crypté.

Lorsque vous utilisez HTTPS, le contenu des paquets de données est crypté, y compris l'URL réelle que vous visitez. Toutefois, le nom d'hôte de votre destination (par exemple, phhsnews.com) n'est pas crypté, car les nœuds entre votre appareil et la destination de vos données doivent savoir où envoyer votre trafic. Même si les fournisseurs d'accès Internet ne peuvent pas voir ce que vous envoyez via HTTPS, ils peuvent toujours indiquer les sites que vous visitez.

Il existe encore des métadonnées (données sur les données) qu'il n'est pas possible de masquer via HTTPS. Toute personne surveillant votre trafic sait combien est téléchargé dans une demande donnée. Si un serveur a seulement un fichier ou une page d'une taille spécifique, cela peut être un cadeau. Il est également facile de déterminer les demandes d'heure et la durée des connexions (par exemple, la durée d'une vidéo en continu).

Mettons tout cela en place. Imaginez qu'il y ait un MitM entre moi et Internet, interceptant mes paquets. Si j'utilise HTTPS, ils pourraient dire, par exemple, que je suis allé à reddit.com à 23h58, mais ils ne sauraient pas si je visite la page d'accueil, / r / technologie, ou un autre, moins -safe-for-work page. Avec effort, il pourrait être possible pour eux de déterminer la page en fonction de la quantité de données transférées, mais il est peu probable que vous visitiez un site dynamique avec beaucoup de contenu. Comme je charge la page une seule fois et qu'elle ne change pas en temps réel, la longueur de la connexion devrait être courte et difficile à apprendre.

HTTPS est génial, mais ce n'est pas une panacée pour vous protéger de votre FAI. Comme indiqué précédemment, il masque le contenu, mais ne peut pas protéger les métadonnées. Et même si l'utilisateur final ne demande que peu ou pas d'efforts, les propriétaires de serveurs doivent configurer leurs serveurs pour pouvoir l'utiliser. Malheureusement, il existe encore de nombreux sites Web qui ne prennent pas en charge le protocole HTTPS. En outre, seul le trafic du navigateur Web peut être chiffré avec HTTPS. Le protocole TLS est utilisé dans d'autres applications, mais n'est généralement pas visible pour les utilisateurs. Cela rend difficile à dire quand-ou si-votre trafic applicatif est chiffré.

Utiliser un VPN pour chiffrer tout votre trafic

RELATED:

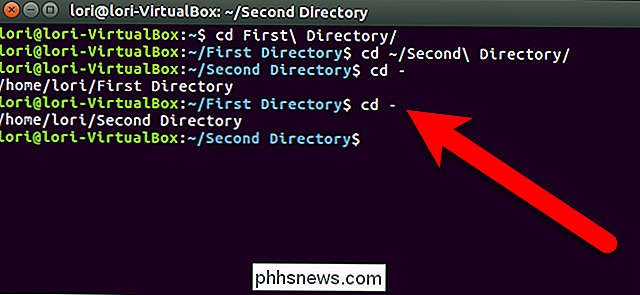

Qu'est-ce qu'un VPN, et pourquoi en aurais-je besoin? Un réseau privé virtuel (VPN) crée une connexion sécurisée entre votre appareil et un point de terminaison. C'est essentiellement comme avoir un réseau privé créé dans le réseau Internet public, c'est pourquoi nous nous référons souvent à une connexion VPN comme un tunnel. Lorsque vous utilisez un VPN, tout votre trafic est chiffré localement sur votre appareil, puis envoyé via le tunnel au point de terminaison de votre VPN, généralement un serveur sur le service VPN que vous utilisez. Au point de terminaison, votre trafic a été déchiffré, puis envoyé vers sa destination prévue. Le trafic de retour est renvoyé au point de terminaison VPN, où il est chiffré puis renvoyé par le tunnel.

L'une des utilisations les plus courantes des VPN est de permettre aux employés d'accéder aux ressources de l'entreprise à distance. Il est recommandé de conserver les ressources internes de l'entreprise déconnectées d'Internet. Les utilisateurs peuvent effectuer un tunnel vers un point de terminaison VPN à l'intérieur d'un réseau d'entreprise, ce qui leur permet d'accéder aux serveurs, imprimantes et autres ordinateurs, tout en les gardant cachés de l'Internet en général.

Ces dernières années, les VPN sont devenus populaires pour un usage personnel, afin d'améliorer la sécurité et la confidentialité. Prenez l'exemple de la connexion Wi-Fi gratuite au café. Il est facile de renifler le trafic sur les réseaux Wi-Fi non sécurisés. Il est également possible que vous vous connectiez à un réseau jumeau maléfique - un faux point d'accès Wi-Fi se faisant passer pour un réseau légitime - qui espère servir les logiciels malveillants. Si vous utilisez un VPN, tout ce qu'ils peuvent voir est des données cryptées, sans indication d'où ou avec qui vous communiquez. Le tunnel VPN assure également l'intégrité, ce qui signifie qu'un intrus malveillant ne peut pas modifier le trafic.

Lorsque vous utilisez un VPN, votre FAI ne peut pas voir ou modifier ce qui passe dans le tunnel chiffré. Comme tout est chiffré jusqu'à ce qu'il atteigne le point de terminaison, il ne sait pas quels sites vous visitez ou quelles sont les données que vous envoyez. Les FAI peuvent dire que vous utilisez un VPN et voir le point de terminaison du VPN (un bon indicateur du service VPN que vous utilisez). Ils savent également combien de trafic vous produisez à quelle heure.

L'utilisation d'un VPN peut également affecter les performances du réseau. La congestion sur un VPN peut vous ralentir, mais dans de rares cas, vous pouvez obtenir de meilleures vitesses sur un VPN. Vous devriez également vérifier si le VPN fuit des informations

CONNEXES:

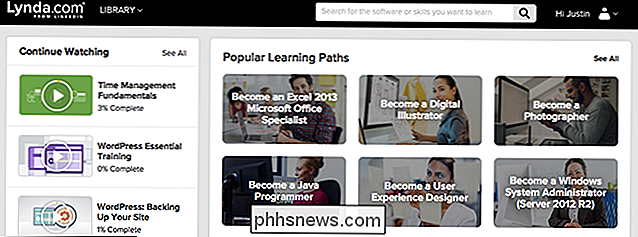

Comment choisir le meilleur service VPN pour vos besoins Les entreprises et les collèges offrent souvent un accès VPN gratuit à leurs utilisateurs. Assurez-vous de vérifier la politique d'utilisation; leurs administrateurs ne veulent probablement pas que vous diffusiez de la vidéo en continu ou que vous fassiez quelque chose d'autre que de travailler sur leur réseau. Alternativement, vous pouvez payer pour l'accès à un service VPN, généralement de 5 à 10 dollars par mois. Vous devriez faire quelques recherches pour choisir le meilleur VPN pour vos besoins, mais nous avons mis au point un guide pratique pour choisir le meilleur service VPN qui pourrait vous aider le long du chemin.

Gardez à l'esprit, vous devez être capable de faites confiance à votre fournisseur de VPN. Le VPN empêche votre FAI de voir le trafic tunnelisé. Toutefois, votre trafic doit être déchiffré dès qu'il atteint le point de terminaison, afin que le point de terminaison puisse le transférer vers la destination appropriée. Cela signifie que votre fournisseur VPN peut voir cette information. De nombreux services VPN prétendent ne pas enregistrer, utiliser ou vendre votre trafic. Cependant, il n'y a souvent aucun moyen de dire si oui ou non ils respectent ces promesses. Même s'ils sont honnêtes, il est possible que

leur FAI exploite les données. En particulier, vous devriez vous méfier des VPN gratuits. Dernièrement, les extensions de navigateur VPN sont devenues populaires, en grande partie en raison de leur coût faible / nul et de leur facilité d'utilisation. L'exécution d'un service VPN coûte cher, et les opérateurs ne le font pas par la bonté de leur cœur. L'utilisation de l'un de ces services gratuits change souvent la possibilité de vous espionner et d'injecter des publicités de votre FAI au VPN. Rappelez-vous: lorsque vous ne payez pas pour un service avec des coûts d'exploitation, vous êtes le produit. En fin de compte, les VPN sont une solution utile, mais imparfaite. Ils fournissent un moyen de transférer la confiance de votre FAI à un tiers, mais il n'existe aucun moyen facile de déterminer si un fournisseur VPN est digne de confiance. Si vous savez que votre fournisseur de services Internet ne peut pas faire confiance, les VPN peuvent valoir la peine. HTTPS / TLS devrait être utilisé avec un VPN pour améliorer votre sécurité et votre vie privée.

Alors, qu'en est-il de Tor?

RELATED:

Tor est-il vraiment anonyme et sécurisé?

Le routeur Onion (Tor) est un système qui crypte et anonymise le trafic. Tor est complexe, et des articles entiers peuvent (et ont) été écrits dessus. Alors que Tor est utile pour beaucoup de gens, il peut être difficile à utiliser correctement. Tor aura un effet beaucoup plus perceptible (négatif) sur la qualité et les performances de votre utilisation quotidienne de l'Internet que les autres méthodes mentionnées dans cet article. Tout mettre ensemble

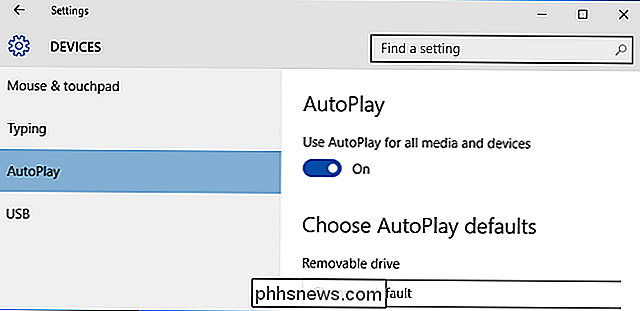

Les FAI n'ont rien gagné de nouveaux pouvoirs découlant de ce projet de loi, mais cela a empêché le gouvernement d'assurer votre vie privée. Il n'y a pas de solution miracle pour empêcher votre FAI de vous espionner, mais il reste encore beaucoup de munitions. Utilisez HTTPS chaque fois que possible pour protéger le contenu du message entre vous et la destination. Envisagez d'utiliser un VPN pour le tunnel autour de votre FAI. Pendant que vous faites des changements, pensez à vous protéger des autres sources d'espionnage et d'espionnage. Configurez les paramètres de votre système d'exploitation pour améliorer la confidentialité (Windows et OSX) et votre navigateur Web (Chrome, Firefox ou Opera). Utilisez un moteur de recherche qui respecte votre vie privée, aussi. Protéger votre vie privée est une bataille difficile, maintenant plus que jamais, mais How-To Geek est dédié à vous aider en cours de route.

Crédit d'image: DennisM2.

Que signifient les marques de hachage sur une partition dans la gestion des disques

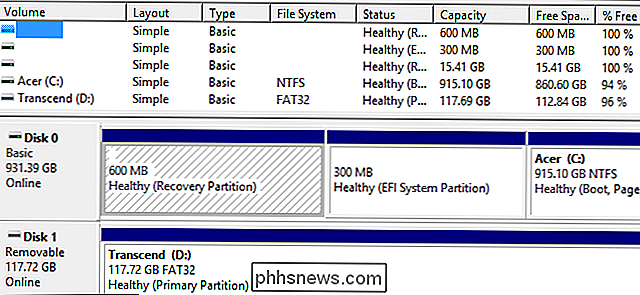

Si vous regardez les partitions de votre ordinateur dans la gestion des disques pour la première fois, vous remarquerez certainement que l'une d'elles a été "marqué" avec des marques de hachage. Qu'est-ce que ça veut dire? La session de questions et réponses d'aujourd'hui nous est offerte par SuperUser, une subdivision de Stack Exchange, un regroupement communautaire de sites Web Q & A La question Lecteur SuperUser Thufir veut savoir ce que les marques de hachage affichées pour une partition dans Gestion des disques signifie: Qu'est-ce que cela signifie lorsqu'une partition contient des marques de hachage dans Windows 10?

Sécurité informatique de base: comment se protéger contre les virus, les pirates et les voleurs

Les gens considèrent souvent la sécurité informatique comme quelque chose de technique et de compliqué. Et quand vous entrez dans le détail, ça peut l'être, mais le plus important est en fait très simple. Voici les choses élémentaires et importantes que vous devriez faire pour vous rendre plus sûr en ligne: Activer les mises à jour automatiques Tous les logiciels que nous utilisons tous les jours sont probablement criblés de problèmes de sécurité.