Les extensions du navigateur sont un cauchemar pour la confidentialité: Arrêtez d'utiliser tant d'extensions de navigateur

sont beaucoup plus dangereuses que la plupart des gens ne le pensent. Ces petits outils ont souvent accès à tout ce que vous faites en ligne, afin qu'ils puissent saisir vos mots de passe, suivre votre navigation sur le Web, insérer des publicités dans les pages Web que vous visitez, et plus encore. Les extensions de navigateur populaires sont souvent vendues à des sociétés louches ou détournées, et les mises à jour automatiques peuvent les transformer en malwares.

Nous avons écrit sur les extensions de votre navigateur qui vous espionnent dans le passé, mais ce problème ne s'est pas amélioré.

Pourquoi les extensions de navigateur sont-elles si dangereuses

CONNEXES: Pourquoi les extensions Chrome ont-elles besoin de "toutes vos données sur les sites Web que vous visitez"?

Les extensions de navigateur s'exécutent

Si une extension a accès à toutes les pages Web que vous visitez, elle peut pratiquement tout faire. Il pourrait fonctionner comme un keylogger pour capturer vos mots de passe et détails de carte de crédit, insérer des publicités dans les pages que vous consultez, rediriger votre trafic de recherche ailleurs, suivre tout ce que vous faites en ligne ou toutes ces choses. Si une extension doit scanner vos reçus ou d'autres petites choses, elle a probablement l'autorisation de scanner votre email pour tout - ce qui est extrêmement dangereux.

Cela ne veut pas dire que chaque extension est faire ces choses, mais ils peuvent - et cela devrait vous rendre très, très méfiant.

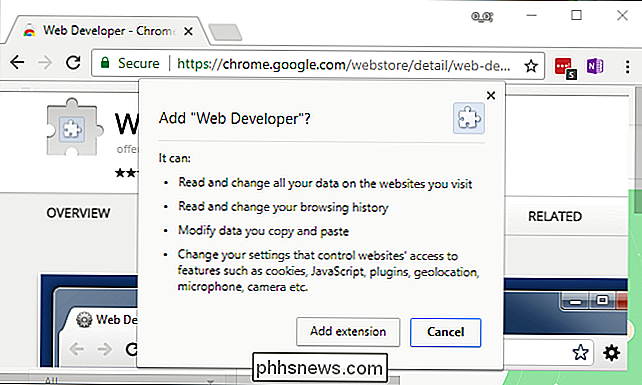

Les navigateurs modernes comme Google Chrome et Microsoft Edge ont un système d'autorisation pour les extensions, mais de nombreuses extensions exiger l'accès à tout pour qu'ils puissent fonctionner correctement. Même une extension qui nécessite seulement l'accès à un site Web pourrait être dangereuse, cependant. Par exemple, une extension qui modifie Google.com nécessitera l'accès à tout sur Google.com, et aura donc accès à votre compte Google, y compris votre email.

Ce ne sont pas seulement de petits outils mignons et inoffensifs. Ce sont de minuscules programmes avec un énorme niveau d'accès à votre navigateur Web, ce qui les rend dangereux. Même une extension qui n'affecte que légèrement les pages Web que vous visitez peut nécessiter l'accès à tout ce que vous faites dans votre navigateur Web.

Comment les extensions sécurisées peuvent se transformer en malwares

extensions. Si une extension nécessite de nouvelles autorisations, elle sera temporairement désactivée jusqu'à ce que vous l'autorisiez. Mais, sinon, la nouvelle version de l'extension fonctionnera avec les mêmes autorisations que la version précédente. Cela entraîne des problèmes.

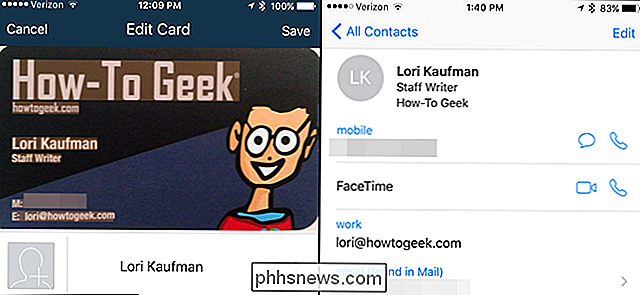

En août 2017, l'extension Web Developer, très populaire et largement recommandée pour Chrome, a été détournée. Le développeur est tombé pour une attaque de phishing, et l'attaquant a téléchargé une nouvelle version de l'extension qui insérait plus de publicités dans les pages Web. Plus d'un million de personnes ayant fait confiance au développeur de cette extension populaire ont fini par recevoir l'extension infectée. Comme il s'agit d'une extension pour les développeurs Web, l'attaque aurait pu être bien pire - il ne semble pas que l'extension infectée ait fonctionné comme keylogger, par exemple.

Dans de nombreuses autres situations, quelqu'un développe une extension qui gagne un grande quantité d'utilisateurs, mais ne fait pas nécessairement de l'argent. Ce développeur est approché par une entreprise qui paiera beaucoup d'argent pour acheter l'extension. Si le développeur accepte l'achat, la nouvelle société modifie l'extension pour insérer des publicités et un suivi, les télécharge sur le Chrome Web Store sous forme de mise à jour et tous les utilisateurs existants utilisent désormais l'extension de la nouvelle société sans avertissement. C'est ce qui est arrivé à Particle for YouTube, une extension populaire pour la personnalisation de YouTube, en juillet 2017. La même chose est arrivée à de nombreuses autres extensions dans le passé. Les développeurs d'extensions Chrome ont affirmé qu'ils recevaient constamment des offres pour acheter leurs extensions. Les développeurs de l'extension Honey avec plus de 700 000 utilisateurs ont déjà lancé un "Ask Me Anything" sur Reddit, détaillant le genre d'offres qu'ils reçoivent souvent.

En plus du détournement et de la vente d'extensions, il est également possible qu'une extension ne soit que de mauvaises nouvelles, et vous suit secrètement lorsque vous l'installez.

Chrome a été attaqué en raison de sa popularité, mais ce problème affecte tous les navigateurs. Firefox est sans doute encore plus à risque, car il n'utilise pas du tout un système d'autorisation - chaque extension que vous installez obtient un accès complet à tout.

Comment minimiser le risque

RELATED:

Comment désinstaller les extensions dans Chrome, Firefox et autres navigateurs Voici comment rester en sécurité: Utilisez le moins d'extensions possible. Si vous n'utilisez pas beaucoup d'extension, désinstallez-la. Essayez de limiter votre liste d'extensions installées à l'essentiel afin de minimiser la probabilité qu'une de vos extensions installées ne fonctionne mal.

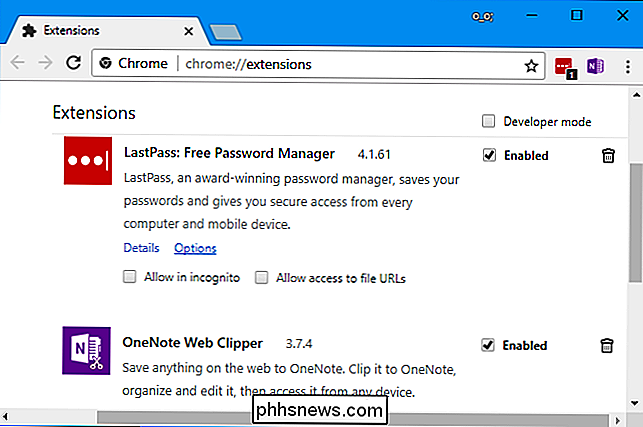

Il est également important de n'utiliser que des extensions provenant d'entreprises de confiance. Par exemple, une extension pour la personnalisation de YouTube créée par une personne au hasard dont vous n'avez jamais entendu parler est un candidat idéal pour devenir un logiciel malveillant. Cependant, le notificateur officiel Gmail créé par Google, l'extension de prise de notes OneNote créée par Microsoft ou l'extension de gestionnaire de mots de passe LastPass créée par LastPass ne sera certainement pas vendue à une société louches pour quelques milliers de dollars. aux autorisations requises, si possible. Par exemple, une extension qui prétend seulement modifier un site Web devrait seulement avoir accès à ce site Web. Cependant, de nombreuses extensions ont besoin d'accéder à tout, ou d'accéder à un site web très sensible que vous souhaitez sécuriser (comme votre email). Les permissions sont une bonne idée, mais elles ne sont pas très utiles quand la plupart des choses ont besoin d'accéder à tout.

Bien sûr, c'est une bonne idée de marcher. Dans le passé, nous aurions pu dire que l'extension Web Developer était sûre car elle était légitime. Cependant, le développeur est tombé pour une attaque de phishing et l'extension est devenue malveillante. C'est un bon rappel que, même si vous pouviez faire confiance à quelqu'un pour ne pas vendre son extension à une entreprise louches, vous comptez sur cette personne pour votre sécurité. Si cette personne glisse et permet à son compte d'être piraté, vous finirez par faire face aux conséquences - et cela pourrait être bien pire que ce qui est arrivé avec l'extension Web Developer.

Créer un nouveau Tweetstorm Allez sur Twitter et commencez un nouveau Tweet. Tapez ce que vous voulez que le premier message dise, puis, lorsque vous êtes prêt à ajouter un deuxième tweet, cliquez sur l'icône du petit plus. Vous avez maintenant une seconde fenêtre de Tweet à utiliser, tapez simplement vous voulez dire, puis cliquez sur le bouton plus à nouveau si vous avez besoin de plus de tweets.

Eufy Genie d'Anker contre Amazon Point d'Echo: les économies en valent la peine

L'Echo Dot est un super appareil, mais Eufy Genie d'Anker (35 $) vise à le détrôner avec la même Alexa système basé-basé et un prix 15 $ moins cher (encore plus quand il est en vente). Mais cela vaut-il la peine de sauver quelques dollars pour obtenir un appareil Echo tiers? LIÉS: Quelle est la différence entre Amazon Echo et Echo Dot?