Qu'est-ce que "Juice Jacking", et dois-je éviter les chargeurs téléphoniques publics

Votre smartphone a besoin d'une recharge encore et vous êtes à des kilomètres du chargeur chez vous ; Ce kiosque de chargement public semble très prometteur. Il vous suffit de brancher votre téléphone et d'obtenir l'énergie douce et douce dont vous rêvez. Qu'est-ce qui pourrait aller mal, non? Merci à des traits communs dans la conception matérielle et logicielle de téléphone portable, un certain nombre de choses - lisez la suite pour en savoir plus sur le jus et comment l'éviter.

Qu'est-ce que le jus Jacking

Quel que soit le type de smartphone moderne Qu'il s'agisse d'un appareil Android, iPhone ou BlackBerry, il existe une caractéristique commune à tous les téléphones: l'alimentation et le flux de données passent par le même câble. Que vous utilisiez la connexion USB miniB standard ou les câbles propriétaires d'Apple, c'est la même situation: le câble utilisé pour recharger la batterie de votre téléphone est le même que celui que vous utilisez pour transférer et synchroniser vos données.

Cette configuration, données / alimentation sur le même câble, offre un vecteur d'approche pour un utilisateur malveillant d'accéder à votre téléphone pendant le processus de charge; tirer le câble de données / alimentation USB pour accéder illégalement aux données du téléphone et / ou injecter un code malveillant sur l'appareil est connu sous le nom de Juice Jacking.

L'attaque pourrait être aussi simple qu'une invasion de la vie privée. caché dans le kiosque de chargement et des informations comme des photos privées et des informations de contact sont transférées à l'appareil malveillant. L'attaque pourrait également être aussi envahissante qu'une injection de code malveillant directement dans votre appareil. Lors de la conférence sur la sécurité BlackHat de cette année, les chercheurs en sécurité Billy Lau, YeongJin Jang et Chengyu Song présenteront «MACTANS: Injection de logiciels malveillants dans des appareils iOS via des chargeurs malveillants», et voici un extrait de leur résumé de présentation:

Nous démontrons comment un appareil iOS peut être compromis en une minute après avoir été branché sur un chargeur malveillant. Nous examinons d'abord les mécanismes de sécurité existants d'Apple pour nous protéger contre l'installation de logiciels arbitraires, puis nous décrivons comment les capacités USB peuvent être exploitées pour contourner ces mécanismes de défense. Pour assurer la persistance de l'infection, nous montrons comment un attaquant peut cacher son logiciel de la même manière qu'Apple cache ses propres applications intégrées.

Pour démontrer l'application pratique de ces vulnérabilités, nous avons construit un chargeur malveillant de preuve de concept, appelé Mactans, en utilisant un BeagleBoard. Ce matériel a été choisi pour démontrer la facilité avec laquelle des chargeurs USB malintentionnés et malveillants peuvent être construits. Bien que Mactans ait été construit avec un temps limité et un petit budget, nous examinons brièvement ce que des adversaires plus motivés et bien financés pourraient accomplir.

Utilisant du matériel bon marché disponible sur le marché et une vulnérabilité de sécurité flagrante, ils ont pu En dépit des nombreuses précautions de sécurité qu'Apple a mises en place pour éviter ce genre de choses, il est possible d'accéder aux appareils iOS de dernière génération en moins d'une minute.

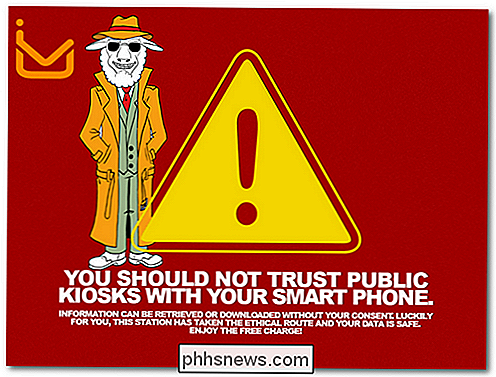

Ce genre d'exploit n'est cependant pas un nouveau problème sur le radar de sécurité. Il y a deux ans, lors de la conférence 2011 CONF CON, des chercheurs d'Aires Security, Brian Markus, Joseph Mlodzianowski et Robert Rowley ont construit un kiosque de chargement pour démontrer les dangers du jus et sensibiliser le public à la vulnérabilité des téléphones. connecté à un kiosque - l'image ci-dessus a été affichée aux utilisateurs après qu'ils se soient faufilés dans le kiosque malveillant. Même les appareils qui avaient reçu l'instruction de ne pas coupler ou partager des données étaient encore fréquemment compromis via le kiosque Aires Security.

Encore plus troublant, l'exposition à un kiosque malveillant pourrait créer un problème de sécurité persistant même sans injection immédiate de code malveillant. Dans un article récent sur le sujet, le chercheur en sécurité Jonathan Zdziarski souligne que la vulnérabilité d'appariement iOS persiste et peut offrir aux utilisateurs malveillants une fenêtre sur votre appareil même après que vous n'êtes plus en contact avec le kiosque:

Si vous n'êtes pas familier avec le fonctionnement de l'association sur votre iPhone ou votre iPad, c'est le mécanisme par lequel votre bureau établit une relation de confiance avec votre appareil afin qu'iTunes, Xcode ou d'autres outils puissent en parler. Une fois qu'une machine de bureau a été jumelée, elle peut accéder à une foule de renseignements personnels sur l'appareil, notamment votre carnet d'adresses, vos notes, vos photos, votre collection de musique, votre base de données, et même lancer une sauvegarde complète du téléphone. Une fois qu'un périphérique est couplé, tout ceci et plus peut être accédé sans fil à tout moment, que la synchronisation WiFi soit activée ou non. Une association dure toute la vie du système de fichiers: une fois que votre iPhone ou votre iPad est associé à une autre machine, cette relation d'association dure jusqu'à ce que vous rétablissiez l'état d'origine du téléphone.

Ce mécanisme est destiné à Un appareil iOS indolore et agréable, peut en réalité créer un état plutôt douloureux: le kiosque que vous venez de recharger votre iPhone peut, théoriquement, maintenir un cordon ombilical Wi-Fi à votre appareil iOS pour un accès continu même après avoir débranché votre téléphone dans une chaise de salon d'aéroport à proximité pour jouer un tour (ou quarante) de Angry Birds.

Comment je devrais être inquiet

Nous sommes tout sauf alarmistes ici à How-To Geek, et nous vous le donnons toujours straight: actuellement, le jacking est une menace largement théorique, et les chances que les ports de chargement USB dans le kiosque de votre aéroport local soient en réalité un front secret pour un siphon de données et un ordinateur d'injection de logiciels malveillants sont très faibles. Cela ne signifie pas, cependant, que vous devriez simplement hausser les épaules et oublier rapidement le risque de sécurité très réel que pose votre smartphone ou tablette dans un appareil inconnu pose.

Il y a plusieurs années, lorsque l'extension Firefox Firesheep était le Parlant de la ville dans les cercles de sécurité, c'était précisément la menace largement théorique mais néanmoins très réelle d'une simple extension de navigateur permettant aux utilisateurs de détourner les sessions d'utilisateurs de services web d'autres utilisateurs sur le nœud Wi-Fi local. Les utilisateurs finaux ont commencé à prendre plus au sérieux la sécurité de leur navigation (en utilisant des techniques telles que le tunneling via leurs connexions Internet ou en se connectant aux VPN) et les principales sociétés Internet ont apporté des changements de sécurité importants. > De cette manière, sensibiliser les utilisateurs à la menace du jus de fruits réduit les risques de fraude et augmente la pression sur les entreprises pour mieux gérer leurs pratiques de sécurité (c'est génial, par exemple, que votre appareil iOS se couple si facilement). et rend l'expérience de l'utilisateur fluide, mais les implications de l'association à vie avec 100% de confiance dans l'appareil couplé sont assez sérieuses.

Comment puis-je éviter le «Jacking Jacking»?

Bien que le jus ne soit pas aussi répandu le vol de téléphone pur ou l'exposition à des virus malveillants via des téléchargements compromis, vous devez toujours prendre des précautions de bon sens pour éviter l'exposition à des systèmes qui peuvent accéder malveill

Image reproduite avec l'aimable autorisation de Exogear . Les précautions les plus évidentes consistent simplement à éviter le chargement de votre téléphone à l'aide d'un système tiers:

Gardez vos appareils à l'abri:

La précaution la plus évidente est de garder votre appareil mobile chargé. Prenez l'habitude de charger votre téléphone à la maison et au bureau lorsque vous ne l'utilisez pas activement ou lorsque vous êtes assis à votre bureau pour travailler. Moins vous vous retrouvez à regarder une barre de batterie rouge de 3% lorsque vous voyagez ou loin de chez vous, mieux c'est. Transportez un chargeur personnel:

Les chargeurs sont si petits et légers qu'ils pèsent à peine que le câble USB réel auquel ils s'attachent. Lancez un chargeur dans votre sac pour pouvoir charger votre propre téléphone et garder le contrôle du port de données Portez une batterie de secours:

Si vous choisissez de transporter une batterie de rechange complète (pour les appareils qui vous permettent d'échanger physiquement) la batterie) ou une batterie de réserve externe (comme cette minuscule 2600mAh), vous pouvez aller plus longtemps sans avoir besoin d'attacher votre téléphone à une borne murale ou murale. En plus de vous assurer que votre téléphone dispose d'une batterie complète, vous pouvez utiliser d'autres techniques logicielles (bien que, comme vous pouvez l'imaginer, celles-ci soient loin d'être idéales et ne fonctionnent pas forcément). En tant que tel, nous ne pouvons pas réellement approuver l'une de ces techniques, mais elles sont certainement plus efficaces que ne rien faire.

Verrouiller votre téléphone:

Lorsque votre téléphone est verrouillé, verrouillé et inaccessible sans l'entrée d'un code PIN ou d'un mot de passe équivalent, votre téléphone ne doit pas être associé à l'appareil auquel il est connecté. Les appareils iOS ne se couplent que lorsqu'ils sont déverrouillés, mais comme nous l'avons déjà souligné, l'appariement s'effectue en quelques secondes, il est donc préférable de s'assurer que le téléphone est bien verrouillé. Mettez le téléphone hors tension:

modèle de téléphone par modèle de téléphone car certains téléphones, bien qu'étant mis hors tension, continuent d'allumer le circuit USB entier et permettent l'accès au stockage flash de l'appareil Désactiver l'appariement (appareils iOS jailbreakés uniquement):

Jonathan Zdziarski, mentionné plus tôt dans l'article, a publié une petite application pour les appareils iOS jailbreakés qui permet à l'utilisateur final de contrôler le comportement d'appariement de l'appareil. Vous pouvez trouver son application, PairLock, dans le magasin Cydia et ici. Une dernière technique que vous pouvez utiliser, qui est efficace mais peu pratique, consiste à utiliser un câble USB avec les fils de données retirés ou court-circuités. Vendus en tant que câbles "alimentation uniquement", ces câbles ne disposent pas des deux fils nécessaires à la transmission de données et ne disposent que des deux fils pour la transmission de puissance restante. Cependant, l'un des inconvénients de l'utilisation d'un tel câble est que votre appareil chargera plus lentement car les chargeurs modernes utilisent les canaux de données pour communiquer avec l'appareil et définir un seuil de transfert maximum approprié (en l'absence de cette communication, le chargeur le seuil de sécurité le plus bas).

En fin de compte, la meilleure défense contre un appareil mobile compromis est la sensibilisation. Gardez votre appareil chargé, activez les fonctionnalités de sécurité fournies par le système d'exploitation (sachant qu'elles ne sont pas infaillibles et que tout système de sécurité peut être exploité) et évitez de brancher votre téléphone sur des bornes et des ordinateurs inconnus. d'expéditeurs inconnus.

Cela fait des années que les utilisateurs d'ordinateur portable se fâchent: votre main balaie le trackpad et le clic accidentel insère le curseur au milieu du texte en dévissant complètement les choses. Bannissez la frustration des clics accidentels du trackpad avec les paramètres pratiques de Windows 10.

Comment simplifier le Galaxy S7 pour vos parents peu familiers avec le "Mode Facile"

Chaque geek technophile sait à quel point il est ennuyeux d'aider ses amis, parents ou enfants moins avertis travailler leurs gadgets. Heureusement, Samsung a intégré un moyen de simplifier certaines des applications principales du Galaxy S7 avec "Easy Mode". Voici comment l'activer. Il existe en fait plusieurs façons d'activer Easy Mode, mais pour le bien de la simplicité, nous allons simplement discuter de la manière la plus simple - après tout, cela n'a pas beaucoup de sens de compliquer le processus de simplification.