5 Astuces pour tirer le meilleur parti de Wireshark

Wireshark a tout un tas de trucs, de la capture du trafic distant à la création de règles de pare-feu basées sur les paquets capturés. Poursuivez votre lecture si vous voulez utiliser Wireshark comme un pro.

Nous avons déjà couvert l'utilisation de base de Wireshark, alors assurez-vous de lire notre article original pour une introduction à ce puissant outil d'analyse de réseau.

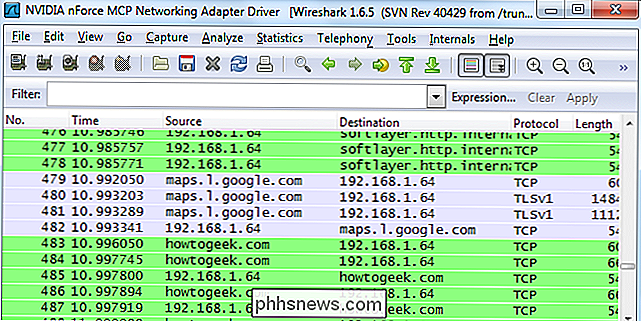

Résolution du nom de réseau

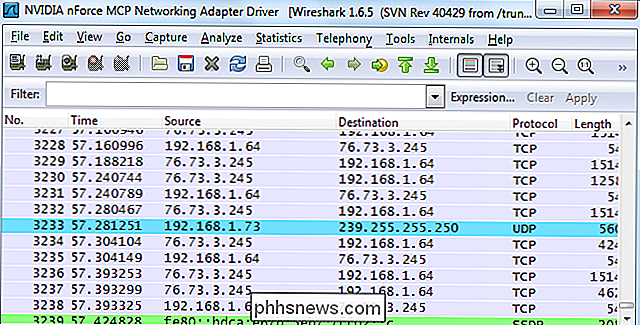

Lors de la capture de paquets, vous risquez d'être contrarié par le fait que Wireshark n'affiche que les adresses IP. Vous pouvez convertir vous-même les adresses IP en noms de domaine, mais ce n'est pas très pratique.

Wireshark peut automatiquement convertir ces adresses IP en noms de domaine, bien que cette fonctionnalité ne soit pas activée par défaut. Lorsque vous activez cette option, vous verrez les noms de domaine à la place des adresses IP lorsque cela est possible. L'inconvénient est que Wireshark devra rechercher chaque nom de domaine, polluant le trafic capturé avec des requêtes DNS supplémentaires.

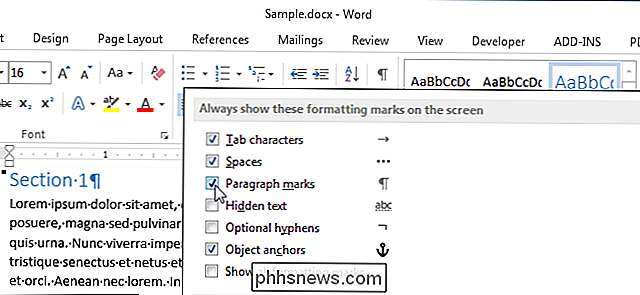

Vous pouvez activer ce paramètre en ouvrant la fenêtre de préférences de Modifier -> Préférences , cliquez sur le panneau Résolution du nom et cochez la case " Activer la résolution du nom réseau "

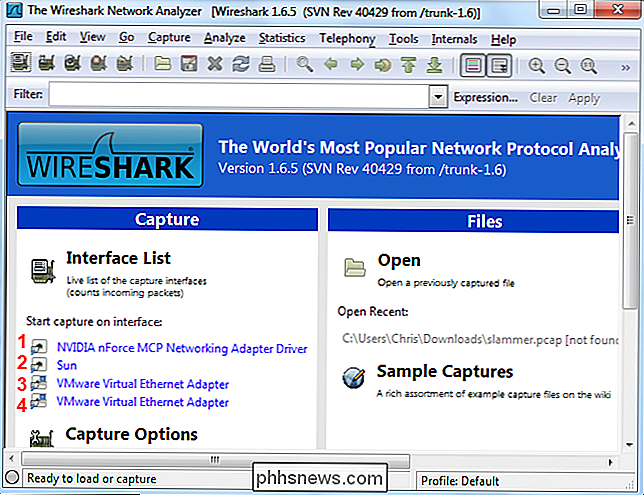

Commencer la capture automatiquement

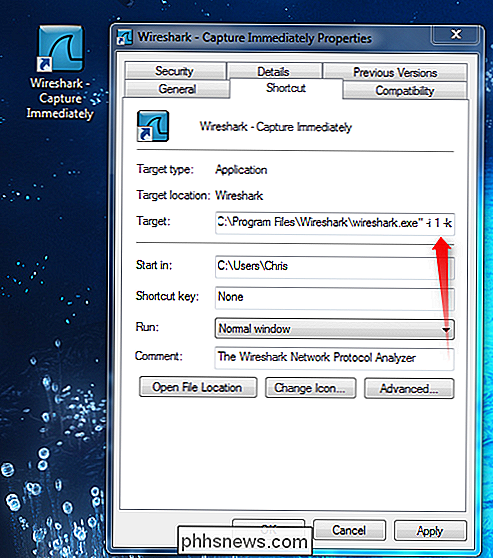

Vous pouvez créer un raccourci spécial avec Wirshark arguments de ligne de commande si vous voulez commencer à capturer des paquets sans délai. Vous devez connaître le numéro de l'interface réseau que vous voulez utiliser, en fonction de l'ordre dans lequel Wireshark affiche les interfaces

Créer une copie du raccourci de Wireshark, cliquer dessus avec le bouton droit de la souris, aller dans sa fenêtre Propriétés et changer la commande arguments de ligne. Ajoutez -i # -k à la fin du raccourci, en remplaçant # par le numéro de l'interface que vous voulez utiliser. L'option -i spécifie l'interface, tandis que l'option -k indique à Wireshark de commencer la capture immédiatement.

Si vous utilisez Linux ou un autre système d'exploitation non-Windows, créez simplement un raccourci avec la commande suivante ou lancez-le un terminal pour commencer à capturer immédiatement:

wireshark -i # -k

Pour plus de raccourcis sur la ligne de commande, consultez la page de manuel de Wireshark

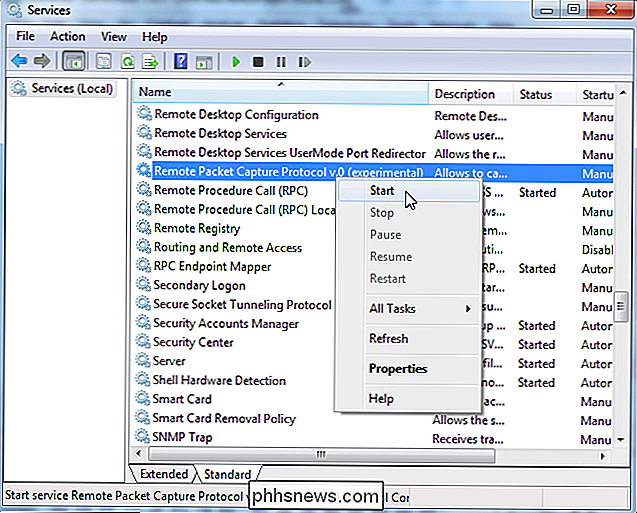

Capturer le trafic des ordinateurs distants

Wireshark capture le trafic de votre système local interfaces par défaut, mais ce n'est pas toujours l'emplacement que vous voulez capturer. Par exemple, vous pouvez vouloir capturer le trafic d'un routeur, d'un serveur ou d'un autre ordinateur dans un emplacement différent sur le réseau. C'est ici que la fonctionnalité de capture à distance de Wireshark intervient. Cette fonctionnalité n'est disponible que sous Windows - La documentation officielle de Wireshark recommande aux utilisateurs Linux d'utiliser un tunnel SSH.

Vous devez d'abord installer WinPcap sur le système distant. WinPcap est livré avec Wireshark, vous n'avez donc pas besoin d'installer WinPCap si vous avez déjà installé Wireshark sur le système distant.

Après l'avoir appelé, ouvrez la fenêtre Services sur l'ordinateur distant - cliquez sur Démarrer, tapez services. msc dans le champ de recherche du menu Démarrer et appuyez sur Entrée. Localisez le service Remote Packet Capture Protocol dans la liste et démarrez-le. Ce service est désactivé par défaut

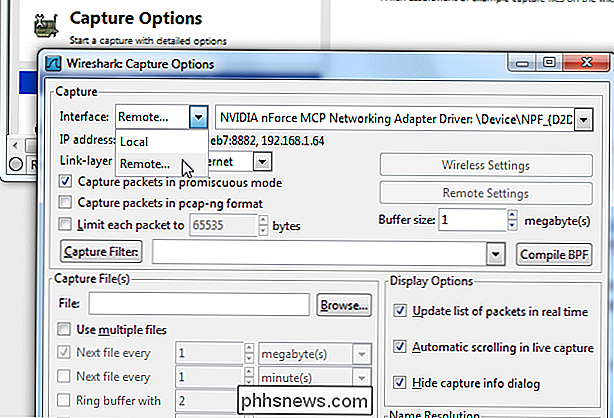

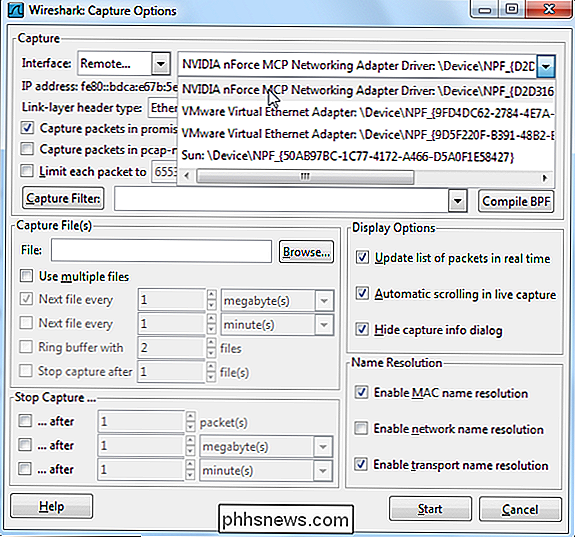

Cliquez sur le lien Capture Option dans Wireshark, puis sélectionnez Remote dans la zone Interface

Entrez l'adresse du système distant et 2002 comme port. Vous devez avoir accès au port 2002 sur le système distant pour vous connecter, vous devrez donc ouvrir ce port dans un pare-feu.

Après la connexion, vous pouvez sélectionner une interface sur le système distant dans la liste déroulante Interface. Cliquez sur Démarrer après avoir sélectionné l'interface pour lancer la capture à distance

Wireshark dans un terminal (TShark)

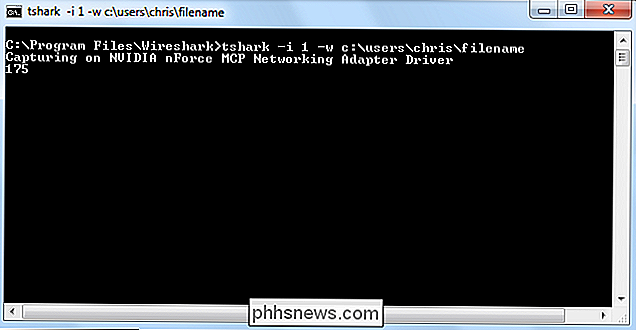

Si vous n'avez pas d'interface graphique sur votre système, vous pouvez utiliser Wireshark depuis un terminal avec la commande TShark.

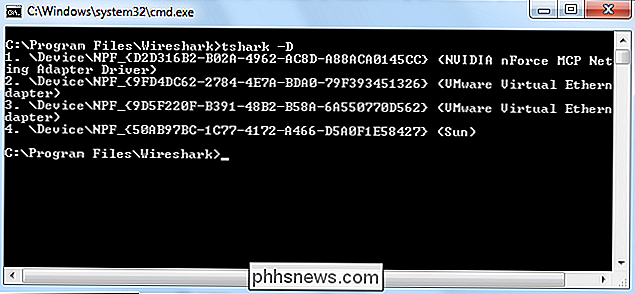

D'abord, lancez la commande tshark -D . Cette commande vous donnera les numéros de vos interfaces réseau

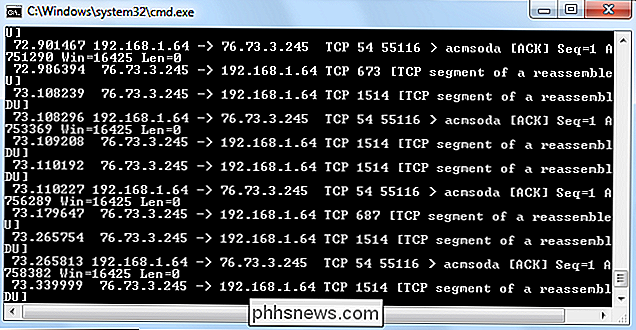

Une fois que vous avez, exécutez la commande tshark -i # , en remplaçant # par le numéro de l'interface que vous voulez capturer.

TShark agit comme Wireshark, imprimant le trafic qu'il capture au terminal. Utilisez Ctrl-C lorsque vous voulez arrêter la capture.

L'impression des paquets sur le terminal n'est pas le comportement le plus utile. Si nous voulons inspecter le trafic plus en détail, nous pouvons demander à TShark de le vider dans un fichier que nous pourrons inspecter plus tard. Utilisez cette commande pour vider le trafic vers un fichier:

tshark -i # -w filename

TShark ne vous montrera pas les paquets lors de leur capture, mais il les comptera au fur et à mesure qu'ils les capturent. Vous pouvez utiliser l'option Fichier -> Ouvrir dans Wireshark pour ouvrir le fichier de capture ultérieurement

Pour plus d'informations sur les options de ligne de commande de TShark, consultez sa page de manuel. > Création de règles ACL de pare-feu

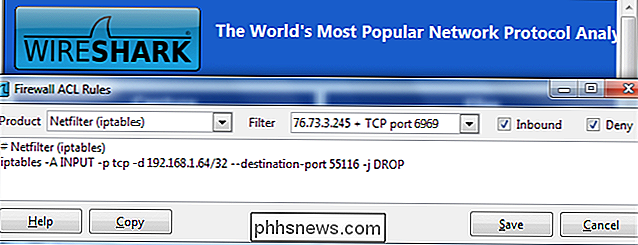

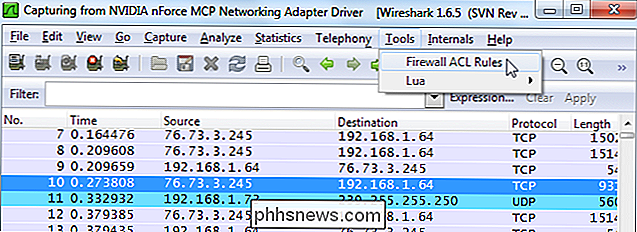

Si vous êtes un administrateur réseau en charge d'un pare-feu et que vous utilisez Wireshark pour effectuer des recherches, vous pouvez agir en fonction du trafic que vous voyez, peut-être pour bloquer le trafic suspect. L'outil

Firewall ACL Rules de Wireshark génère les commandes dont vous aurez besoin pour créer des règles de pare-feu sur votre pare-feu Sélectionnez d'abord un paquet sur lequel vous souhaitez créer une règle de pare-feu. Ensuite, cliquez sur le menu

Outils et sélectionnez Règles ACL du pare-feu . Utilisez le menu

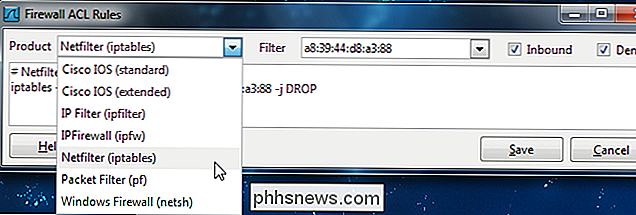

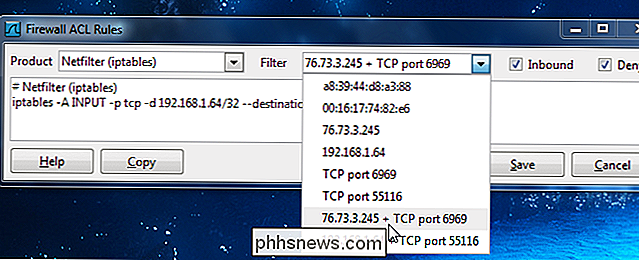

Produit pour sélectionner votre type de pare-feu. Wireshark prend en charge Cisco IOS, différents types de pare-feu Linux, y compris iptables, et le pare-feu Windows Vous pouvez utiliser la boîte

Filter pour créer une règle basée sur l'adresse MAC, l'adresse IP, le port, ou à la fois l'adresse IP et le port. Selon votre produit de pare-feu, il se peut que vous voyiez moins d'options de filtre. Par défaut, l'outil crée une règle qui refuse le trafic entrant. Vous pouvez modifier le comportement de la règle en décochant les cases à cocher

Inbound ou Deny . Après avoir créé une règle, utilisez le bouton Copier pour la copier, puis exécutez-le sur votre pare-feu pour appliquer la règle Voulez-vous que nous écrivions quelque chose de spécifique à propos de Wireshark à l'avenir? Faites-nous savoir dans les commentaires si vous avez des demandes ou des idées.

Comment optimiser la batterie de votre Kindle (et obtenez vraiment un mois de lecture)

Amazon annonce que ses lecteurs d'ebook ne doivent être facturés qu'une fois par mois, mais les gros lecteurs trouveront probablement qu'ils besoin de facturer plus souvent. Plus maintenant: lisez la suite comme nous vous montrons comment flamber à travers votre collection de livres sans recharge constante.

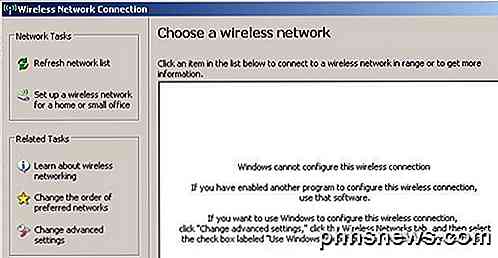

Fix Windows ne peut pas configurer cette connexion sans fil

Récemment, j'ai eu un client qui n'était pas capable de se connecter à son réseau sans fil avec la carte sans fil intégrée sur son ordinateur portable. Fondamentalement, la connexion a soudainement chuté un jour et il a décidé d'acheter une clé USB sans fil afin de continuer à travailler jusqu'à ce qu'il puisse résoudre le problème.Toutefois, l&